本記事について

本記事では、Fortinet 社のファイアウォール製品である FortiGate について、L2動作モードであるトランスペアレントモードの基本設定方法を説明します。

動作確認環境

本記事の内容は以下の機器にて動作確認を行った結果に基づいて作成されています。

- FortiGate-60F

- バージョン 7.4.3

FortiGate のオペレーションモードとは

FortiGate にはオペレーションモードという設定があります。オペレーションモードは、FortiGate の動作に関わる根本的な設定で、以下の2つのモードがあります。

- NAT モード

- ルータとして動作しつつファイアウォール機能及び UTM 機能を提供する

- トランスペアレントモード

- L2SW として動作しつつファイアウォール機能及び UTM 機能を提供する

FortiGate はデフォルトでは NAT モードになっています。

NAT モードのまま導入されることが多いですが、ネットワーク構成にできるだけ影響を与えずにファイアウォール機能及び UTM 機能を導入したい場合にはトランスペアレントモードが採用されます。トランスペアレントモードであれば単なる L2 機器として動作するため、周辺ルータの設計を変更せずに特定区間に FortiGate を導入することができます。

トランスペアレントモードにモード変更する方法

FortiGate-60F を例として、工場出荷状態からオペレーションモードをトランスペアレントモードへ変更する方法を説明します。

以下の作業は FortiGate にコンソール接続して行ってください。

デフォルトで存在する設定の削除

デフォルトで存在するいくつかの設定がありますが、それらの設定があるとオペレーションモードを変更できないためそれらの設定を削除します。

対象設定を削除せずにトランスペアレントモードに設定変更しようとすると以下のようなエラーとなります。

FortiGate-60F (settings) # set opmode transparent

Cannot change to Transparent mode because this vdom contains managed switches and switchctl-vlans.

Please clear managed-switches, disable fortilink and retry.

node_check_object fail! for opmode transparent

value parse error before 'transparent'

Command fail. Return code -7610DHCP サーバ機能の削除

デフォルトで存在する internal VLAN スイッチと fortilink アグリゲートインターフェースにて DHCP 設定があるためこれを削除します。

CLI にて以下コマンドを実行します。

config system dhcp server

purge

y

endNTP サーバ機能の削除

デフォルトで fortilink アグリゲートインターフェースにて NTP サーバ機能が有効になっているためこれを削除します。

CLI にて以下コマンドを実行します。

config system ntp

set server-mode disable

endファイアウォールポリシーの削除

デフォルトで internal から wan1 への通信を許可するファイアウォールポリシーが設定されているためこれを削除します。

CLI にて以下コマンドを実行します。

config firewall policy

delete 1

endアドレスオブジェクトの削除

デフォルトで internal に対応するアドレスオブジェクトが設定されているためこれを削除します。

CLI にて以下コマンドを実行します。

config firewall address

delete internal

endinternal と fortilink の削除

internal VLAN スイッチと fortilink アグリゲートインターフェースを削除します。

まず以下コマンドで fortilink を削除します。

config system interface

delete fortilink

end次に以下コマンドで internal を削除します。

config system virtual-switch

delete internal

endトランスペアレントモードへの設定変更

オペレーションモードをトランスペアレントモードへ変更します。

config system settings

set opmode transparent

set manageip <address>/<prefix or mask>

set gateway <gateway-ip>

end| 設定項目 | 意味 | 備考 |

|---|---|---|

| opmode | オペレーションモード。transparentと設定する | |

| manageip | トランスペアレントモードでの管理用 IP アドレス | |

| gateway | トランスペアレントモードでのデフォルトゲートウェイ |

以下は設定例です。

config system settings

set opmode transparent

set manageip 10.1.1.101/255.255.255.0

set gateway 10.1.1.211

end設定変更に成功すると以下のようなログが表示されます。

Changing to TP mode

[cmdb_walk_table:541] pid-1098, table_size(tagging)=-1これでトランスペアレントモードへの変更は完了です。

管理アクセス用設定

管理アクセスを許可するインターフェースにて、許可するプロトコルの設定を行います。

以下は internal 5 インターフェースにて ping,https,ssh を許可する設定例です。

config system interface

edit internal5

set allowaccess ping https ssh

next

endトランスペアレントモードへ変更後の設定の確認

トランスペアレントモードへ変更する際に、config system settingsの中で管理アドレスとゲートウェイアドレスを設定しましたが、トランスペアレントモードへ変更後はゲートウェイアドレスについてはconfig router static内で設定することになります。

トランスペアレントモードへ変更後にconfig router staticを確認すると以下のようにスタティックルートが表示されます。

config router static

edit 1

set gateway 10.1.1.211

next

endまたconfig system settingsを確認するとgatewayの設定項目は表示されていません。

config system settings

set opmode transparent

set manageip 10.1.1.101/255.255.255.0

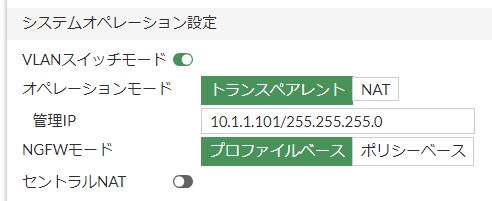

endまたオペレーションモードをトランスペアレントモードに変更すると、GUI の「システム > 設定」画面の「システムオペレーション設定」欄にオペレーションモードの項目が表示されます。

ポート VLAN 設定【forward-domain 設定】

トランスペアレントモードでのポート VLAN 設定は各インターフェース設定におけるフォワードドメイン(forward-domain)設定で行います。

フォワードドメインとは L2 ブロードキャストドメインのことです。つまり、ブロードキャストは同一のドメインのインターフェースからのみ送信されます。

フォーワードドメインは 0-2147483647 の範囲から設定され、デフォルトではすべてのインターフェースで 0 と設定されています。

config system interface

edit internal1

set forward-domain 0

next

endFortiGate が複数 VLAN の通信を通す場合は、各インターフェースのフォワードドメインを VLAN ID と合わせて設定すると管理がし易いのではないかと思います。

また、当然ながらトラフィックの着信インターフェースと発信インターフェースでは同じフォワードドメインが設定されている必要があります。

ARP ブロードキャスト及び ARP 応答の通信許可について

トランスペアレントモードの FortiGate では、ARP ブロードキャストについては許可ポリシー無しでも同じフォワードドメインに属するインターフェースに転送され、ARP 応答についても許可ポリシー無しでも通信が許可されます。

一方で ARP 以外のブロードキャストについては許可ポリシーが無い場合は転送されません。

トランスペアレントモードでのファイアウォールポリシー設定

トランスペアレントモードでのファイアウォールポリシーの設定方法は基本的に NAT モードの場合と同様です。

ただし、ファイアウォールポリシーの着信インターフェースと発信インターフェースのフォワードドメインは一致している必要があるため注意してください。

トランスペアレントモードでの注意点

- 管理用 IP アドレスは、インターフェースに対してではなく、筐体に対して設定する

- 各種管理アクセス許可設定については NAT モードと同様にインターフェース単位で行う

- 管理アクセス専用のポートを用意することが推奨されている

- タグ VLAN 通信のために VLAN インターフェースを使用する場合は、VLAN インターフェースの設定にてフォワードドメインを設定する必要がある

- VLAN ID とフォワードドメイン ID は一致させる必要はありませんが、管理上一致させることが推奨

- DHCP のクライアントとサーバが FortiGate を挟んで通信する場合は以下の 2 つのポリシー設定が必要

- DHCP クライアントから DHCP サーバへの DHCP サービスを許可するポリシー

- DHCP サーバから DHCP クライアントへの DHCP サービスを許可するポリシー

参考資料

【おすすめ】FortiGate の設計構築中なら以下の記事も役立つかもです

- 基礎知識

- HA (冗長構成) 設定

- FortiGate HA モードの Active-Passive と Active-Active の違いを解説します

- FortiGate HA(冗長構成)の概要と設定ガイド【詳しく解説】※note記事

- FortiGate HA 構成時のコンフィグ同期の仕様について解説します

- FortiGate HA 構成時の NTP,Syslog,SNMP 等の送信元インターフェースを解説 [ha-direct 設定]

- FortiGate HA 構成時の仮想 MAC アドレスについて解説します

- FortiGate HA ハートビート送信間隔と障害判定しきい値の設定ガイド

- FortiGate HA 構成時のバックアップ及びリストア実施ガイド

- FortiGate HA 構成でのモニタインターフェースダウン時の通信断時間について解説

- FortiGate HA 構成に関するQ&A 【良くありそうな疑問集】

- VDOM (バーチャルドメイン) 設定

- トランスペアレントモード設定

- システム系設定

- 管理者アカウント設定

- 時刻・NTP 設定

- ロギング・Syslog 送信設定

- SNMP 設定

- DHCP サーバ機能設定

- Proxy サーバ機能設定

- アラートメール送信

- ネットワーク系設定

- インターフェース設定

- ルーティング設定

- DNS 設定

- NAT 及び NAPT 設定

- ファイアウォール系設定

- アドレス設定

- サービス設定

- ファイアウォールポリシー設定

- ゾーンを使用したポリシー設定

- VPN 系設定

- Tips

Amazon アフィリエイトリンク

以下は Amazon アフィリエイトリンクです。インフラエンジニアにそこそこおすすめなアイテムです。

note メンバーシップへの参加もお待ちしています!

【アフィリエイト】おすすめ WordPress テーマ【SWELL】

当サイトでは WordPress テーマとして SWELL を使用しています。以前は無料・高機能テーマとして知られる Cocoon を使用していて Cocoon も使いやすかったのですが、SWELL を使い始めてからは SWELL のほうが圧倒的に使いやすいなと思いました。そして何より読み込み速度が速い。SWELL を使い始めてから、過去の Cocoon のブログを見直したときに「あれ、こんなに表示遅かったっけ?」という感覚になりました。

また SWELL はデフォルトでもオシャレなデザインですが柔軟にカスタマイズすることもでき個性のあるサイトを作成できます。さらにブログパーツや広告タグといった再利用可能なブログの「部品」も作成することができ、ブログ作成効率も高いです。

技術ブログやアフィリエイト等での収益化を見据えたブログの作成に SWELL は最適です。初見では価格が高いなと思うと思いますが、私としては SWELL を採用して良かったしそれ以上の価値があると感じています。

ブログの新設やテーマ変更を考えている人は一度 SWELL を検討してみてください。

以下の画像リンクから詳細な情報を確認できます。

レンタルサーバーを探している人には安定性に定評のあるエックスサーバーをお勧めします。

当サイトもエックスサーバーを使用しています。WordPress のインストールも簡単にできます。

コメント