本記事について

本記事では、Fortinet 社のファイアウォール製品である FortiGate について、工場出荷時の設定に存在する不要な設定を削除する方法について説明します。

動作確認環境

本記事の内容は以下の機器にて動作確認を行った結果に基づいて作成されています。

- FortiGate-60F

- バージョン 7.4.3

FortiGate の工場出荷時における不要な設定

FortiGate の工場出荷時のデフォルト設定では、そのままでもとりあえず使えるようにインターフェースやファイアウォールポリシーの設定などがされています。

しかし、ネットワーク構築案件においてはこれらのデフォルト設定は不要な設定となるため削除する必要があります。

GUI で設定する場合

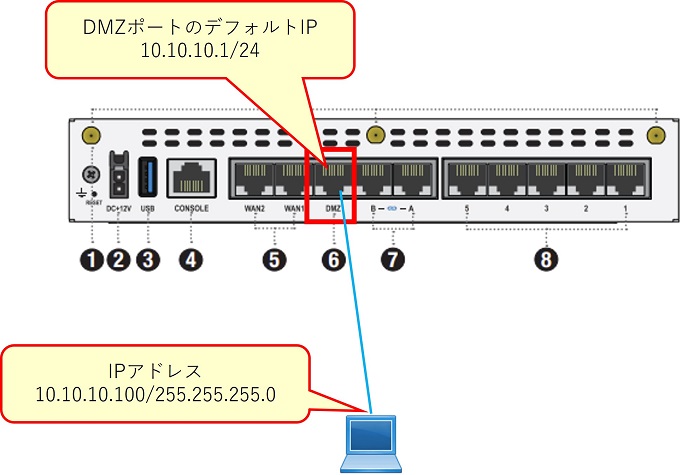

操作用端末を FortiGate に接続

設定変更のために操作用端末を FortiGate に接続します。

ここで、FortiGate 60F については管理ポートが存在しないため、デフォルト状態においてはポート 1~5 の内部ネットワーク用ポートの何れかに接続して設定管理することが多いと思います。

しかしポート 1~5 のデフォルト設定についても削除したいため、ここでは DMZ ポートに操作用端末を接続して設定変更を行います。

DMZ ポートのデフォルトの IP アドレスは 10.10.10.1/24 となっているため、操作用端末の IP アドレス設定も同じセグメントの任意のアドレスを設定して DMZ ポートに接続します。

DMZ ポートはデフォルトでは HTTPS (GUI) 接続を許可する設定になっていますが、SSH (CLI) 接続は許可されていないため必要な場合は SSH 接続を許可するよう設定変更する必要があります。 ただ、ここでは GUI で設定変更を行うこととします。

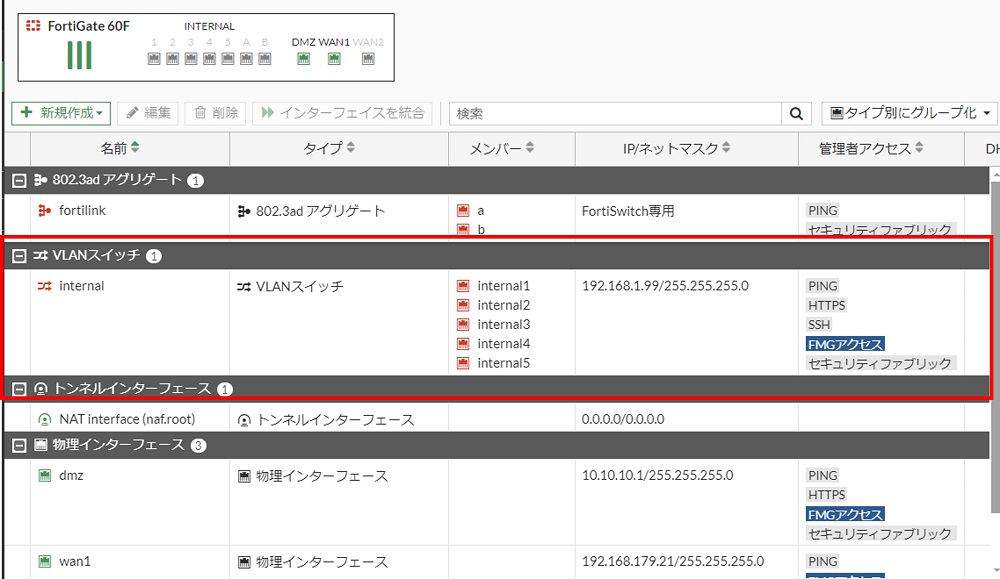

VLAN スイッチ「internal」の削除

FortiGate 60F では、デフォルト設定ではinternal1~internal5 ポートが VLAN スイッチ「internal」としてグループ化されています。

VLAN スイッチとは仮想的なスイッチング HUB のようなものです。このままのインターフェース設定で FortiGate を使用するケースはあまり無く、各インターフェースを分離して個別に使用するケースの方が多いです。

よってここではこの VLAN スイッチを削除します。

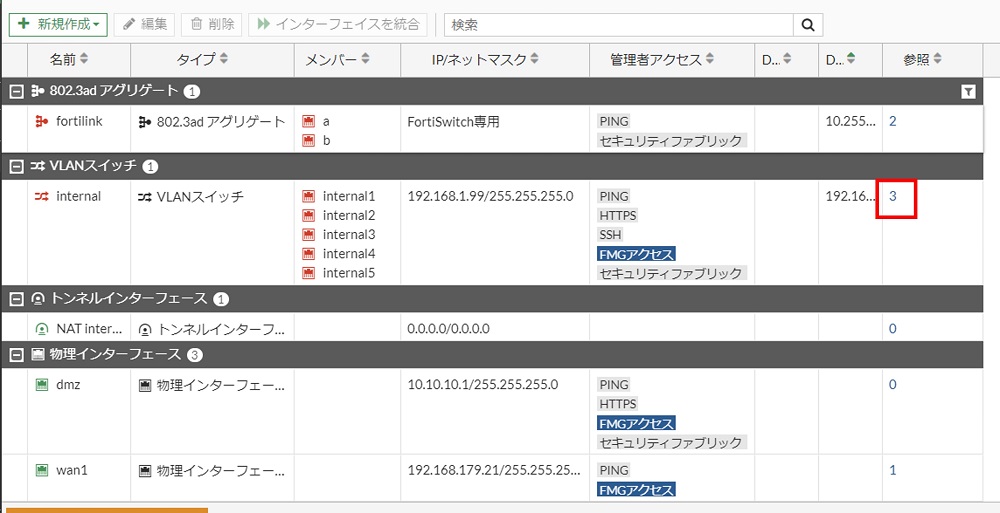

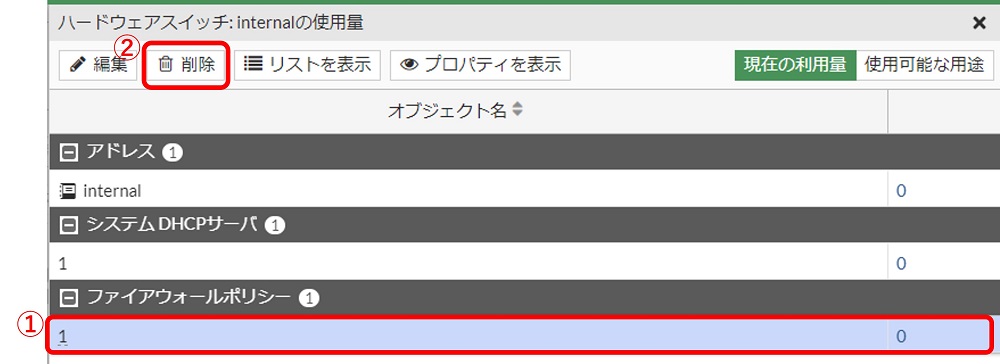

ファイアウォールポリシー及び DHCP サーバ設定の削除

VLAN インターフェース「internal」を削除したいのですが、この「internal」を別の設定が使用しているため、先に「internal」を使用している設定を削除する必要があります。

GUI の左側のメニューから「ネットワーク > インターフェース」をクリックします。

インターフェース画面が表示されるため、「VLANスイッチ > internal」欄の「参照」列にある「3」のリンクをクリックします。

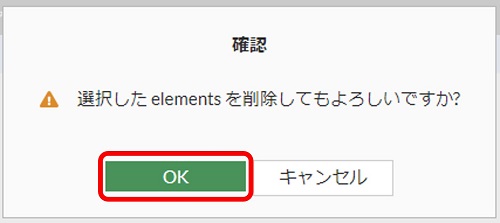

以下の画面が表示されます。まず「ファイアウォールポリシー」欄にある「1」の行をクリックして選択状態にし、「削除」をクリックします。

確認画面が表示されるため「OK」をクリックして確定します。

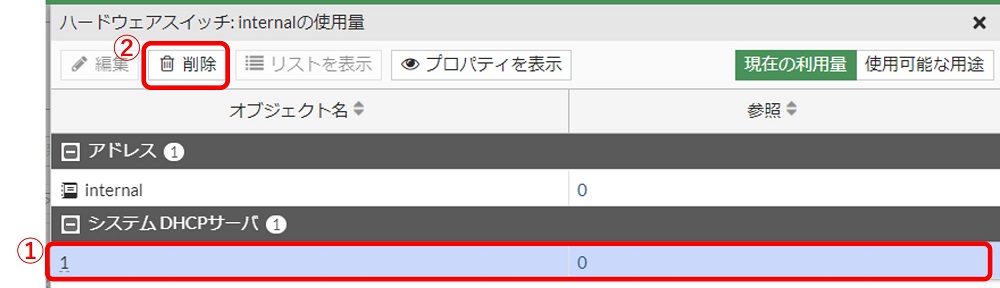

次に「システムDHCPサーバ」欄にある「1」の行をクリックして選択状態にし、「削除」をクリックします。

確認画面が表示されるため「OK」をクリックして確定します。

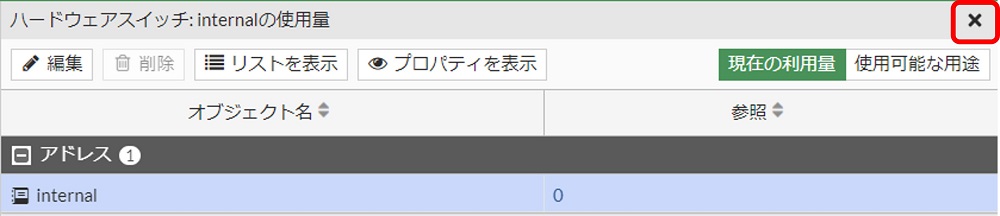

「アドレス」も削除しますがこの画面からは削除できないため右上の「×」をクリックして画面を閉じます。

アドレスの削除

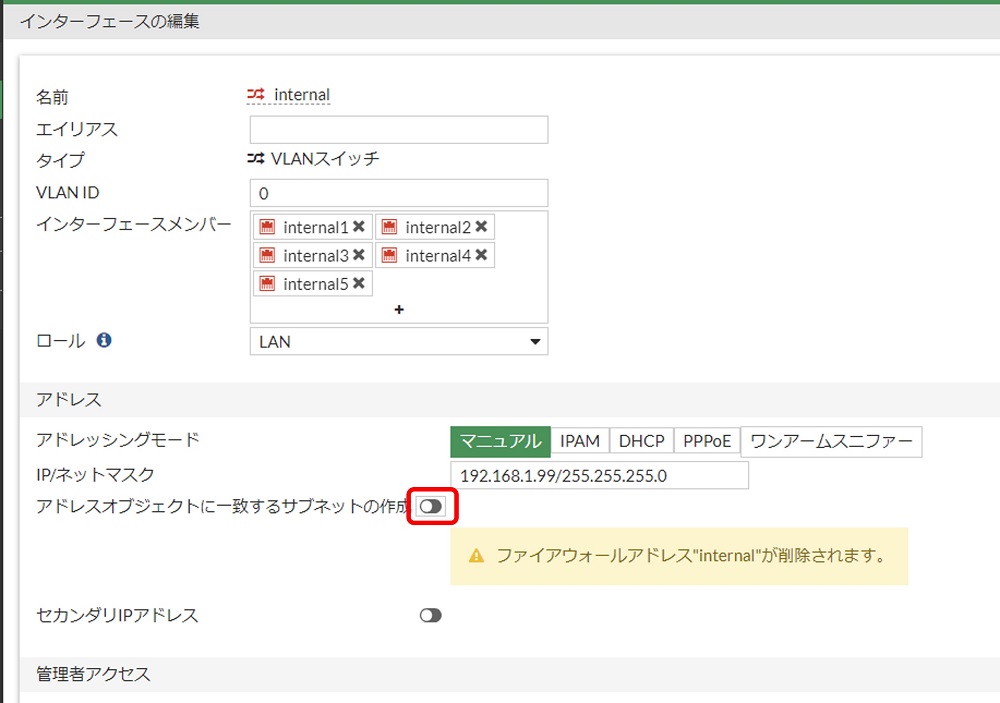

インターフェース画面の「VLANスイッチ > internal」の欄をダブルクリックして設定画面を表示します。

以下のようなインターフェース編集画面が表示されます。「アドレス」欄にある「アドレスオブジェクトに一致するサブネットの作成」のトグルスイッチを OFF にします。

画面下部の「OK」をクリックして設定を確定します。

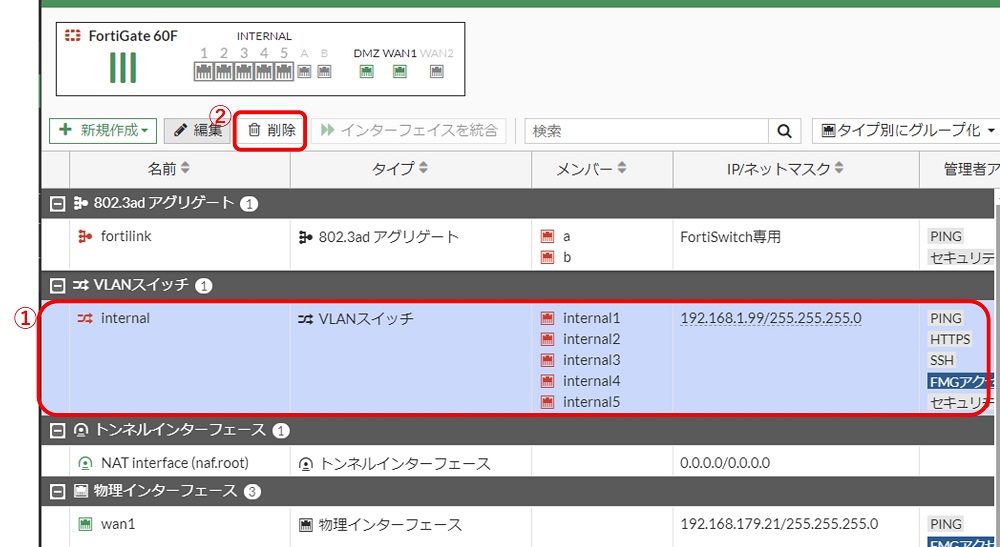

これでようやく VLANスイッチを削除できます。インターフェース画面にて VLANスイッチの「internal」の行をクリックして選択状態にし、「削除」をクリックします。

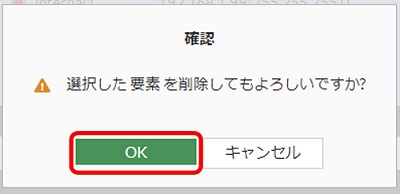

確認画面が表示されるため「OK」をクリックします。

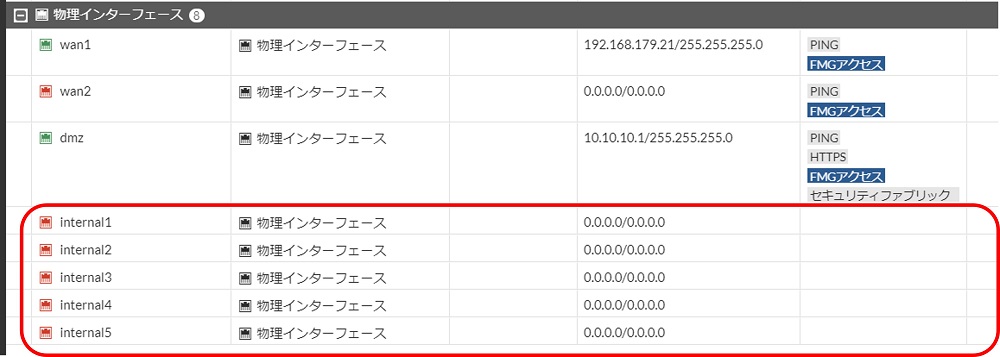

結果として、以下のように internal1~internal5 がそれぞれ独立した物理インターフェースとして表示されるようになります。

以上で VLANスイッチの削除は完了です。

802.3ad アグリゲート「fortilink」の削除

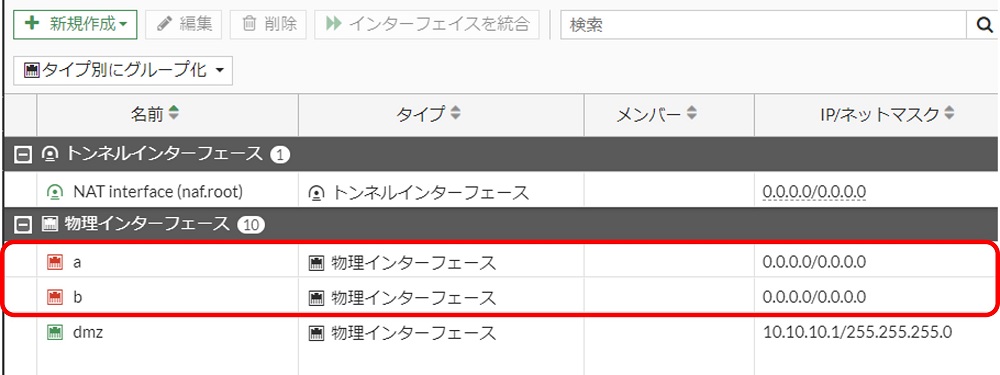

FortiGate 60F では a,b というポートが存在します。これらは FortiSwitch と接続することが想定されているポートで、リンクアグリゲーション設定 (fortilink) となっています。この設定も不要なため削除していきます。

NTP サーバ設定の削除

fortilink はデフォルトで NTP サーバとして動作する設定となっていますが、この設定を削除します。

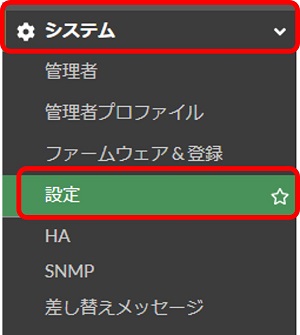

左側のメニューから「システム > 設定」をクリックします。

以下のシステム設定画面が表示されます。「デバイスをローカルNTPサーバとして設定」のトグルスイッチを OFF とします。

画面下部の「適用」をクリックして設定を確定します。

DHCP サーバ設定の削除

「ネットワーク > インターフェース」画面に戻り、「802.3ad アグリゲート > fortilink」欄の「参照」列にある「1」をクリックします。

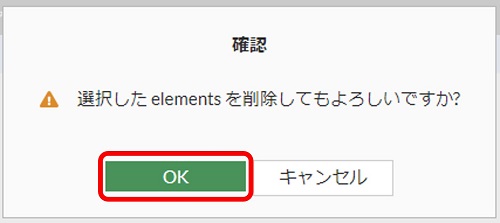

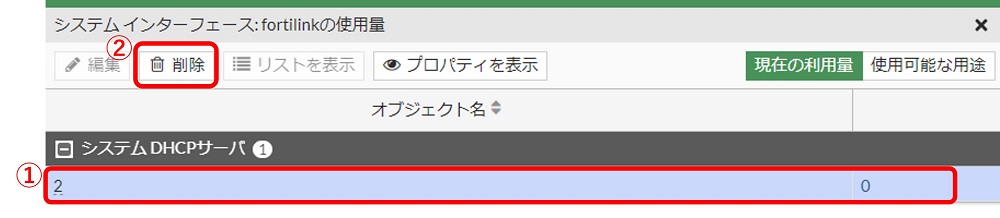

以下の画面で「システムDHCPサーバ」欄にある「2」の行をクリックして選択状態にし、「削除」をクリックします。

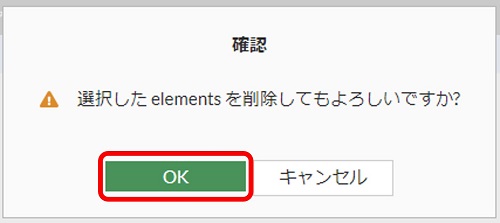

確認画面が表示されるため「OK」をクリックします。

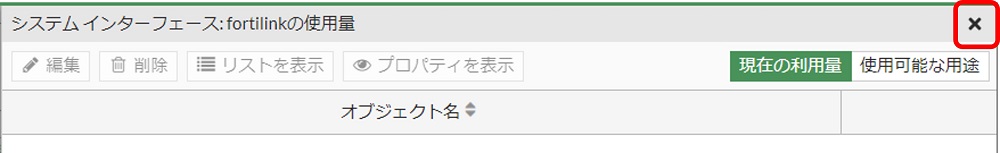

右上の「×」をクリックして画面を閉じます。

インターフェース画面で「fortilink」をクリックして選択状態にし、「削除」をクリックします。

確認画面が表示されるため「OK」をクリックします。

結果として、以下のように a,b がそれぞれ独立した物理インターフェースとして表示されるようになります。

以上で「fortilink」の削除は完了です。

CLI で設定する場合

CLI で設定する場合は、FortiGate にシリアルコンソール接続して以下の設定を行ってください。

DHCP サーバ機能の削除

デフォルトで存在する internal VLAN スイッチと fortilink アグリゲートインターフェースにて DHCP 設定があるためこれを削除します。

CLI にて以下コマンドを実行します。

config system dhcp server

purge

y

endNTP サーバ機能の削除

デフォルトで fortilink アグリゲートインターフェースにて NTP サーバ機能が有効になっているためこれを削除します。

CLI にて以下コマンドを実行します。

config system ntp

set server-mode disable

endファイアウォールポリシーの削除

デフォルトで internal から wan1 への通信を許可するファイアウォールポリシーが設定されているためこれを削除します。

CLI にて以下コマンドを実行します。

config firewall policy

delete 1

endアドレスオブジェクトの削除

デフォルトで internal に対応するアドレスオブジェクトが設定されているためこれを削除します。

CLI にて以下コマンドを実行します。

config firewall address

delete internal

endinternal と fortilink の削除

internal VLAN スイッチと fortilink アグリゲートインターフェースを削除します。

まず以下コマンドで fortilink を削除します。

config system interface

delete fortilink

end次に以下コマンドで internal を削除します。

config system virtual-switch

delete internal

end以上で不要な設定の削除は完了です。

この後は初期設定に続きます

以上でデフォルトで存在する不要な設定の削除は完了です。

この後は案件の要件に応じて FortiGate を設定していきます。

FortiGate の初期設定方法については別の記事で説明します。

【おすすめ】FortiGate の設計構築中なら以下の記事も役立つかもです

- 基礎知識

- HA (冗長構成) 設定

- FortiGate HA モードの Active-Passive と Active-Active の違いを解説します

- FortiGate HA(冗長構成)の概要と設定ガイド【詳しく解説】※note記事

- FortiGate HA 構成時のコンフィグ同期の仕様について解説します

- FortiGate HA 構成時の NTP,Syslog,SNMP 等の送信元インターフェースを解説 [ha-direct 設定]

- FortiGate HA 構成時の仮想 MAC アドレスについて解説します

- FortiGate HA ハートビート送信間隔と障害判定しきい値の設定ガイド

- FortiGate HA 構成時のバックアップ及びリストア実施ガイド

- FortiGate HA 構成でのモニタインターフェースダウン時の通信断時間について解説

- FortiGate HA 構成に関するQ&A 【良くありそうな疑問集】

- VDOM (バーチャルドメイン) 設定

- トランスペアレントモード設定

- システム系設定

- 管理者アカウント設定

- 時刻・NTP 設定

- ロギング・Syslog 送信設定

- SNMP 設定

- DHCP サーバ機能設定

- Proxy サーバ機能設定

- アラートメール送信

- ネットワーク系設定

- インターフェース設定

- ルーティング設定

- DNS 設定

- NAT 及び NAPT 設定

- ファイアウォール系設定

- アドレス設定

- サービス設定

- ファイアウォールポリシー設定

- ゾーンを使用したポリシー設定

- VPN 系設定

- Tips

Amazon アフィリエイトリンク

以下は Amazon アフィリエイトリンクです。インフラエンジニアにそこそこおすすめなアイテムです。

note メンバーシップへの参加もお待ちしています!

【アフィリエイト】おすすめ WordPress テーマ【SWELL】

当サイトでは WordPress テーマとして SWELL を使用しています。以前は無料・高機能テーマとして知られる Cocoon を使用していて Cocoon も使いやすかったのですが、SWELL を使い始めてからは SWELL のほうが圧倒的に使いやすいなと思いました。そして何より読み込み速度が速い。SWELL を使い始めてから、過去の Cocoon のブログを見直したときに「あれ、こんなに表示遅かったっけ?」という感覚になりました。

また SWELL はデフォルトでもオシャレなデザインですが柔軟にカスタマイズすることもでき個性のあるサイトを作成できます。さらにブログパーツや広告タグといった再利用可能なブログの「部品」も作成することができ、ブログ作成効率も高いです。

技術ブログやアフィリエイト等での収益化を見据えたブログの作成に SWELL は最適です。初見では価格が高いなと思うと思いますが、私としては SWELL を採用して良かったしそれ以上の価値があると感じています。

ブログの新設やテーマ変更を考えている人は一度 SWELL を検討してみてください。

以下の画像リンクから詳細な情報を確認できます。

レンタルサーバーを探している人には安定性に定評のあるエックスサーバーをお勧めします。

当サイトもエックスサーバーを使用しています。WordPress のインストールも簡単にできます。

コメント