本記事について

本記事では、Fortinet 社のファイアウォール製品である FortiGate に関して、インターネットや WAN 回線に接続する際に使われる PPPoE 接続の設定方法について説明します。

動作確認環境

本記事の内容は以下の機器にて動作確認を行った結果に基づいて作成されています。

- FortiGate-60F

- バージョン 7.4.3

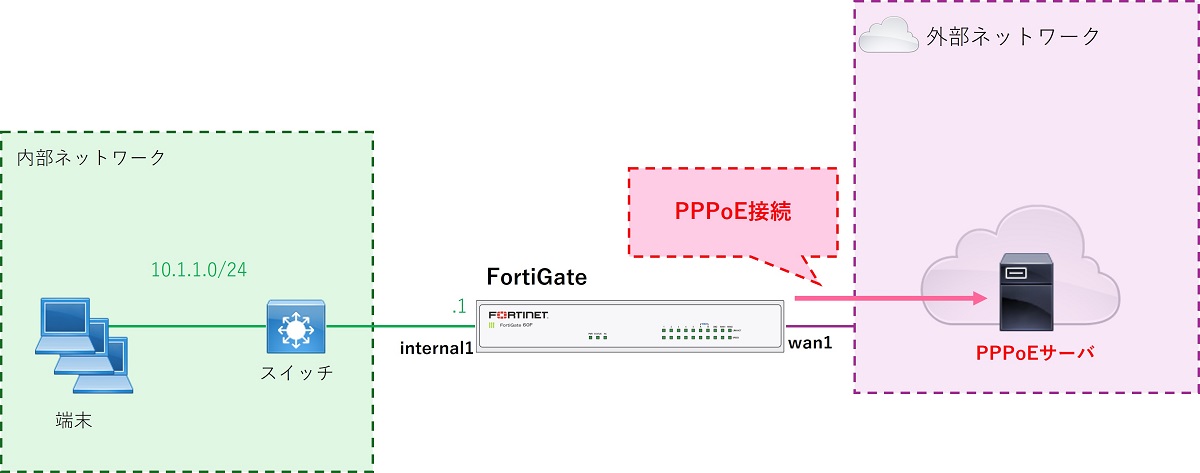

想定するシナリオ

FortiGate の wan1 インターフェースが直接外部ネットワークに接続するネットワーク構成で、FortiGate は外部ネットワーク内の PPPoE サーバに PPPoE 接続して IP アドレスを取得します。

FortiGate で PPPoE 接続する 2 つの設定パターン

FortiGate で PPPoE 接続する場合、その設定方法として以下の 2 パターンがあります。

- WAN 接続するインターフェースにてアドレッシングモードを PPPoE に設定する

- 昔からある一般的な設定方法

- WAN 向けスタティックルートを設定する場合「ダイナミックゲートウェイ」を有効にする必要がある

- 仮想インターフェースの「PPPoE インターフェース」を作成し、それを WAN 接続する物理インターフェースにバインドする

- 比較的新しい設定方法

- WAN 向けスタティックルート設定時にダイナミックゲートウェイ有効化は必要ない

- 複数の PPPoE 接続を確立できる(PPPoE マルチセッションが可能)

- SSL-VPN との連携でバグがあるバージョンがあるので注意

本記事では上記それぞれの設定方法について説明します。

アドレッシングモードを PPPoE にする場合の設定方法

GUI での設定方法

GUI にログインし左側のメニューから「ネットワーク > インターフェース」をクリックします。

PPPoE 接続させるインターフェースをダブルクリックして設定画面を表示します。

インターフェース設定画面の「アドレス」欄で設定を行います。

- アドレッシングモードでは「PPPoE」をクリックして選択します

- ユーザ名欄にはプロバイダから受領した PPPoE ユーザ名を入力します

- パスワード欄にはプロバイダから受領した PPPoE ユーザパスワードを入力します

- これらの項目は設定変更する必要はありません

- PPPoE サーバから受け取ったデフォルトゲートウェイをルーティングテーブルにインストールするかどうかです。デフォルト ON ですが、別のルートがありインストールしたくない場合は OFF にします

- ディスタンスは⑤のルートのディスタンスです。基本的にデフォルトのままとします

- PPPoE サーバから受け取った DNS サーバ情報を使用する場合は ON とします (デフォルト ON)

以上で PPPoE 接続用の設定は完了です。

PPPoE 接続した後再度インターフェース設定画面を確認すると、以下のように接続ステータスと取得したアドレス情報を確認できます。

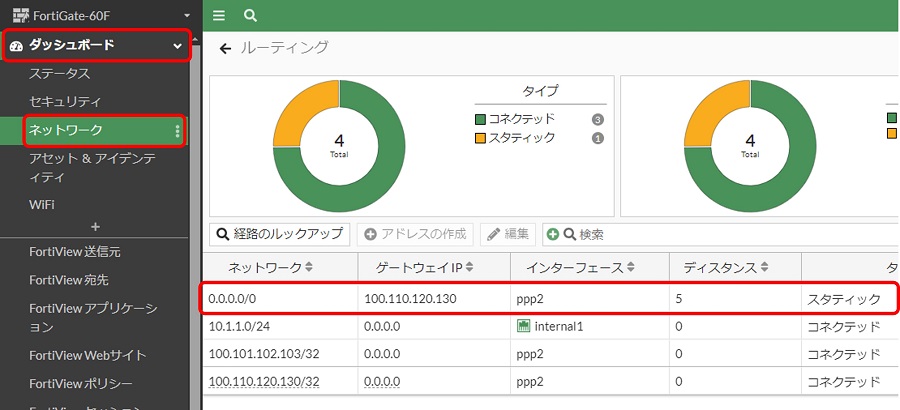

「ダッシュボード > ネットワーク」を開き「スタティック&ダイナミックルーティング」をクリックしてルーティングテーブルを表示します。

上のように、デフォルトルートがインストールされ、そのインターフェースが「ppp2」となっていることが確認できます。「ppp2」は PPPoE 接続した際に内部的に作成される仮想インターフェースです。

CLI での設定方法

CLI で設定したい場合はconfig system interfaceにて対象インターフェースを設定します。

PPPoE 用の設定項目は以下の通りです。

| GUI 設定項目 | CLI 設定項目 | デフォルト値 |

|---|---|---|

| アドレッシングモード | mode | ー |

| PPPoE ユーザ名 | username | ー |

| PPPoE パスワード | password | ー |

| Unnumbered IP接続 | ipunnumbered | 0.0.0.0 |

| 初期Discタイムアウト | disc-retry-timeout | 1 |

| 初期PADTタイムアウト | padt-retry-timeout | 1 |

| サーバからデフォルトゲートウェイを取得 | defaultgw | enable |

| ディスタンス | distance | 5 |

| 内部DNSを上書き | dns-server-override | enable |

config system interface

edit "wan1"

set mode pppoe

set username user01@pppoe.com

set password pppoepassword

set ipunnumbered 0.0.0.0

set disc-retry-timeout 1

set padt-retry-timeout 1

set defaultgw enable

set distance 5

set dns-server-override enable

next

end設定後はget system interface physical <IF名>で取得したPPPoEでアドレスを確認できます。

FortiGate-60F # get system interface physical wan1

== [onboard]

==[wan1]

mode: pppoe

ip: 100.101.102.103 255.255.255.255

ipv6: ::/0

status: up

speed: 1000Mbps (Duplex: full)

FEC: none

FEC_cap: noneルーティングテーブルはget router info routing-table <static|all>で確認できます。

FortiGate-60F # get router info routing-table static

Routing table for VRF=0

S* 0.0.0.0/0 [5/0] via 100.110.120.130, ppp2, [1/0]WAN 向けスタティックルートの設定方法

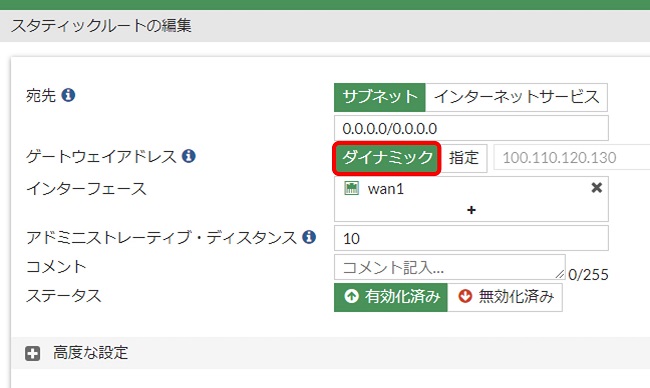

アドレッシングモードを PPPoE にする方法で PPPoE 接続時にスタティックルートを設定する場合は、ルート設定で「ダイナミックゲートウェイ」を有効にする必要があります。

以下のように対象ルートでset dynamic-gateway enableを設定します。またのこの場合set gatewayの設定は必要ありません。

config router static

edit 1

set dst 8.8.8.8 255.255.255.255

set device "wan1"

set dynamic-gateway enable

next

end設定後、ルーティングテーブルを確認し、出力インターフェースが ppp2 になっていることを確認します。

FortiGate-60F # get router info routing-table static

Routing table for VRF=0

S* 0.0.0.0/0 [5/0] via 100.110.120.130, ppp2, [1/0]

S 8.8.8.8/32 [10/0] via 100.110.120.130, ppp2, [1/0]もし出力インターフェースが物理インターフェースになっていた場合はダイナミックゲートウェイの設定漏れが考えられます。

GUI で設定する場合はスタティックルート設定画面にてゲートウェイとして「ダイナミック」を選択します。

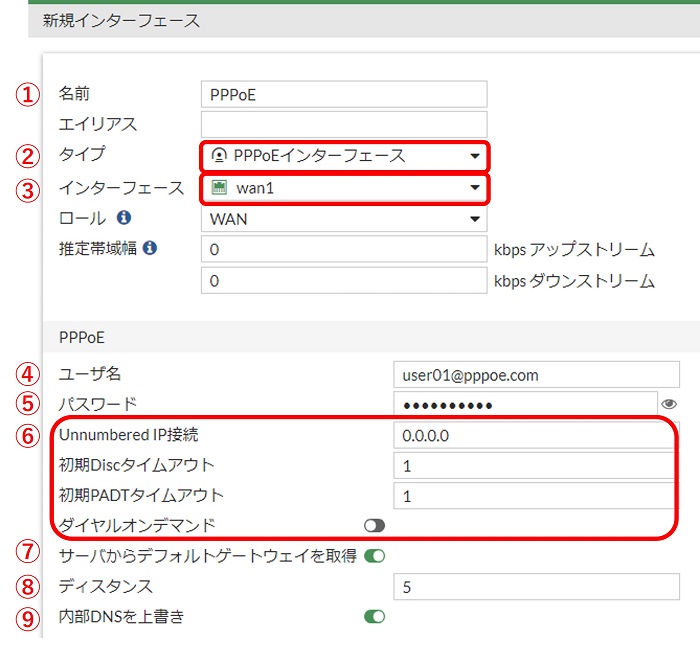

PPPoE インターフェースを作成する場合の設定方法

GUI での設定方法

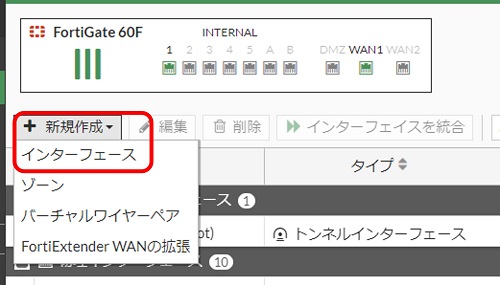

GUI にログインし左側のメニューから「ネットワーク > インターフェース」をクリックします。

インターフェース画面にて「新規作成 > インターフェース」をクリックします。

- 任意のインターフェース名を入力します

- タイプは「PPPoEインターフェース」を選択します

- インターフェースには WAN に接続する物理インターフェースを指定します

- ユーザ名欄にはプロバイダから受領した PPPoE ユーザ名を入力します

- パスワード欄にはプロバイダから受領した PPPoE ユーザパスワードを入力します

- これらの項目は設定変更する必要はありません

- PPPoE サーバから受け取ったデフォルトゲートウェイをルーティングテーブルにインストールするかどうかです。デフォルト ON ですが、別のルートがありインストールしたくない場合は OFF にします

- ディスタンスは⑦のルートのディスタンスです。基本的にデフォルトのままとします

- PPPoE サーバから受け取った DNS サーバ情報を使用する場合は ON とします (デフォルト ON)

その他の項目は通常のインターフェース設定と同様に設定します。

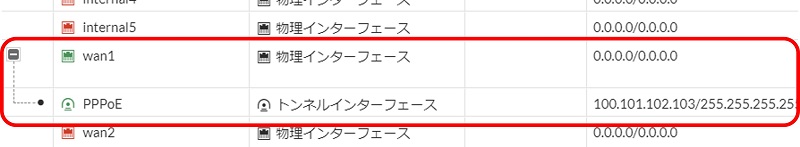

インターフェース画面にて、指定したインターフェース配下に PPPoE インターフェースが追加されたことを確認します。

再度 PPPoE インターフェース設定画面を開きます。

PPPoE 欄にて接続ステータスと取得したアドレス情報を確認できます。

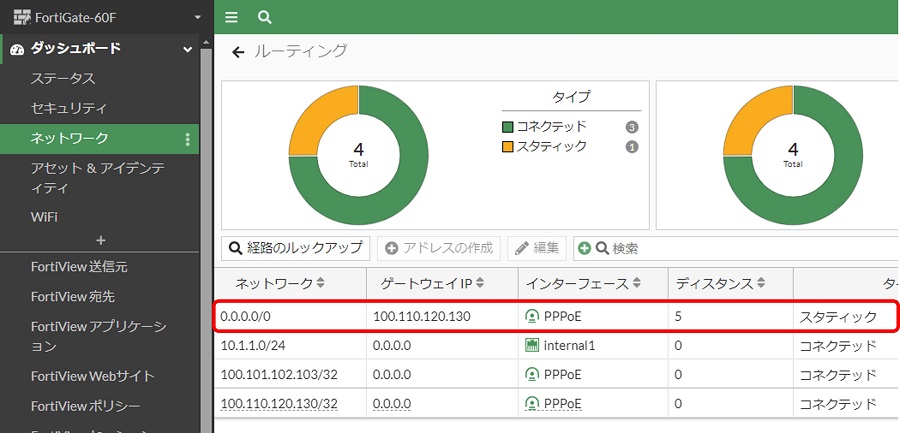

「ダッシュボード > ネットワーク」を開き「スタティック&ダイナミックルーティング」をクリックしてルーティングテーブルを表示します。

上のように、デフォルトルートがインストールされ、そのインターフェースが「PPPoE インターフェース名」となっていることが確認できます。

CLI での設定方法

CLI で設定する場合はconfig system pppoe-interfaceで設定します。

以下のようにedit項目が含まれる構造になっていて、一つのedit項目は一つの PPPoE インターフェースに対応します。

config system pppoe-interface

edit "PPPoE"

set device "wan1"

set username "user01@pppoe.com"

set password ENC iVf6zwYtq02x5fntjX8aW3sqyO7nOJQMITWLb7kmp/NgX0+jSmYoOb3Zo/nLxzyXxn207BCAOPEtphd6XBft9Iq/FZtJc7GX/b5axEN8pi0PJ8VB9agt3jC+r0pWF9lIDgFXI0RPX7fVE7jHJmogEdxYcy7xSjf1/pC8hJVTVMhVPYZPJK/o4+utnnJSXBEE3g5SWA==

next

end設定項目は以下の通りです。

| GUI 設定項目 | CLI 設定項目 | デフォルト値 |

|---|---|---|

| PPPoE インターフェース名 | edit 項目の ID 値 | ー |

| インターフェース | device | ー |

| PPPoE ユーザ名 | username | ー |

| PPPoE パスワード | password | ー |

| Unnumbered IP接続 | ipunnumbered | 0.0.0.0 |

| 初期Discタイムアウト | disc-retry-timeout | 1 |

| 初期PADTタイムアウト | padt-retry-timeout | 1 |

| ダイヤルオンデマンド | dial-on-demand | disable |

config system pppoe-interface

edit PPPoE

set dial-on-demand disable

set device wan1

set username user01@pppoe.com

set password pppoepass

set ipunnumbered 0.0.0.0

set disc-retry-timeout 1

set padt-retry-timeout 1

next

endconfig system pppoe-interfaceを設定すると、config system interface内に対応する PPPoE インターフェースのedit設定が自動で追加されます。

config system interface

edit "PPPoE"

set vdom "root"

set mode pppoe

set allowaccess ping

set type tunnel

set role wan

set snmp-index 15

set interface "wan1"

next

endこの中でオプション項目を設定します。

| GUI 設定項目 | CLI 設定項目 | デフォルト値 |

|---|---|---|

| サーバからデフォルトゲートウェイを取得 | defaultgw | enable |

| ディスタンス | distance | 5 |

| 内部DNSを上書き | dns-server-override | enable |

config system interface

edit PPPoE

set defaultgw enable

set distance 5

set dns-server-override enable

next

end以上で設定は完了です。

get router info routing-table staticでインストールされたデフォルトルートを確認します。

FortiGate-60F # get router info routing-table static

Routing table for VRF=0

S* 0.0.0.0/0 [5/0] via 100.110.120.130, PPPoE, [1/0]上のように PPPoE インターフェースが出力インターフェースになっていることを確認できます。

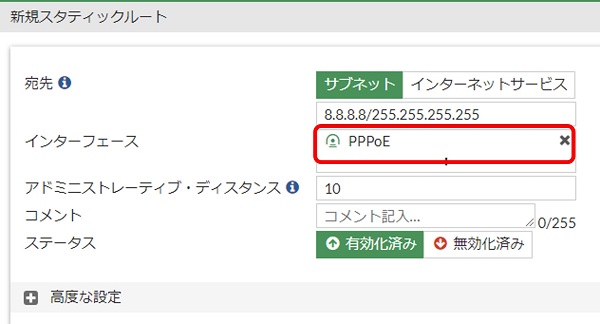

WAN 向けスタティックルートの設定方法

PPPoE インターフェースを作成する方法の場合、WAN 向けのスタティックルートを設定するときはインターフェースに PPPoE インターフェースを指定します。ダイナミックゲートウェイの設定はありません。

CLI での設定だと以下の通りです。

config router static

edit 1

set dst 8.8.8.8 255.255.255.255

set device "PPPoE"

next

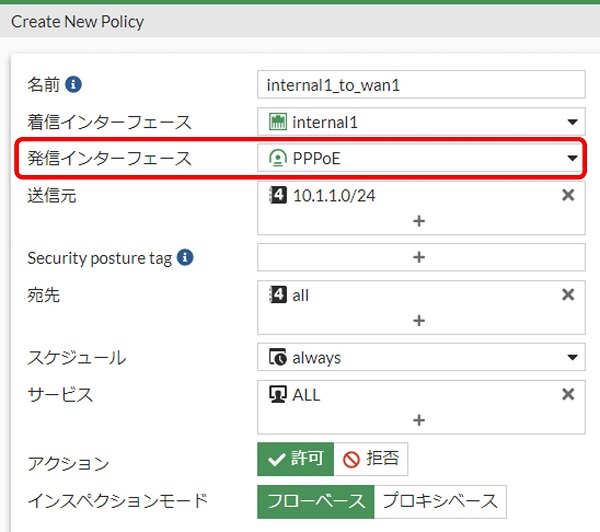

endファイアウォールポリシー設定時の注意点

PPPoE インターフェースを作成する方法の場合、WAN への通信を制御するファイアウォールポリシー設定における「発信インターフェース」には PPPoE インターフェースを指定する必要があります。物理インターフェースではないため注意してください。

以上です。

【おすすめ】FortiGate の設計構築中なら以下の記事も役立つかもです

- 基礎知識

- HA (冗長構成) 設定

- FortiGate HA モードの Active-Passive と Active-Active の違いを解説します

- FortiGate HA(冗長構成)の概要と設定ガイド【詳しく解説】※note記事

- FortiGate HA 構成時のコンフィグ同期の仕様について解説します

- FortiGate HA 構成時の NTP,Syslog,SNMP 等の送信元インターフェースを解説 [ha-direct 設定]

- FortiGate HA 構成時の仮想 MAC アドレスについて解説します

- FortiGate HA ハートビート送信間隔と障害判定しきい値の設定ガイド

- FortiGate HA 構成時のバックアップ及びリストア実施ガイド

- FortiGate HA 構成でのモニタインターフェースダウン時の通信断時間について解説

- FortiGate HA 構成に関するQ&A 【良くありそうな疑問集】

- VDOM (バーチャルドメイン) 設定

- トランスペアレントモード設定

- システム系設定

- 管理者アカウント設定

- 時刻・NTP 設定

- ロギング・Syslog 送信設定

- SNMP 設定

- DHCP サーバ機能設定

- Proxy サーバ機能設定

- アラートメール送信

- ネットワーク系設定

- インターフェース設定

- ルーティング設定

- DNS 設定

- NAT 及び NAPT 設定

- ファイアウォール系設定

- アドレス設定

- サービス設定

- ファイアウォールポリシー設定

- ゾーンを使用したポリシー設定

- VPN 系設定

- Tips

Amazon アフィリエイトリンク

以下は Amazon アフィリエイトリンクです。インフラエンジニアにそこそこおすすめなアイテムです。

note メンバーシップへの参加もお待ちしています!

【アフィリエイト】おすすめ WordPress テーマ【SWELL】

当サイトでは WordPress テーマとして SWELL を使用しています。以前は無料・高機能テーマとして知られる Cocoon を使用していて Cocoon も使いやすかったのですが、SWELL を使い始めてからは SWELL のほうが圧倒的に使いやすいなと思いました。そして何より読み込み速度が速い。SWELL を使い始めてから、過去の Cocoon のブログを見直したときに「あれ、こんなに表示遅かったっけ?」という感覚になりました。

また SWELL はデフォルトでもオシャレなデザインですが柔軟にカスタマイズすることもでき個性のあるサイトを作成できます。さらにブログパーツや広告タグといった再利用可能なブログの「部品」も作成することができ、ブログ作成効率も高いです。

技術ブログやアフィリエイト等での収益化を見据えたブログの作成に SWELL は最適です。初見では価格が高いなと思うと思いますが、私としては SWELL を採用して良かったしそれ以上の価値があると感じています。

ブログの新設やテーマ変更を考えている人は一度 SWELL を検討してみてください。

以下の画像リンクから詳細な情報を確認できます。

レンタルサーバーを探している人には安定性に定評のあるエックスサーバーをお勧めします。

当サイトもエックスサーバーを使用しています。WordPress のインストールも簡単にできます。

コメント