本記事について

本記事では、Fortinet 社のファイアウォール製品である FortiGate について、時刻設定(タイムゾーン)、NTP 同期設定、及び NTP サーバとして動作させる設定を行う方法について説明します。

動作確認環境

本記事の内容は以下の機器にて動作確認を行った結果に基づいて作成されています。

- FortiGate-60F

- バージョン 7.4.3

時刻設定(タイムゾーン設定)

現在のシステム時刻の確認方法

現在のシステム時刻は、GUI だと「ダッシュボード > ステータス」画面の「システム情報」欄か、または「システム > 設定」画面の「システム時間」欄で確認できます。

CLI でシステム時刻を確認する場合は、get system statusコマンドで確認できます。

FortiGate-60F # get system status

Version: FortiGate-60F v7.4.3,build2573,240201 (GA.F)

...

#中略

...

System time: Sat Mar 23 13:40:51 2024

Last reboot reason: shutdownまた、execute dateで日付を、execute timeで時刻を表示できます。

FortiGate-60F # execute date

current date is: 2024-03-23

FortiGate-60F # execute time

current time is: 13:49:48

last ntp sync:Sat Mar 23 13:40:32 2024タイムゾーンの設定方法

FortiGate のデフォルトのタイムゾーンは「(GMT-8:00) Pacific Time (US & Canada)」です。

これを日本のタイムゾーンに設定変更します。

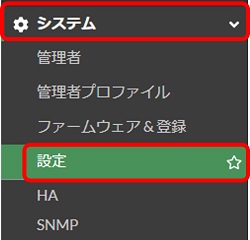

GUI でタイムゾーンを設定する方法

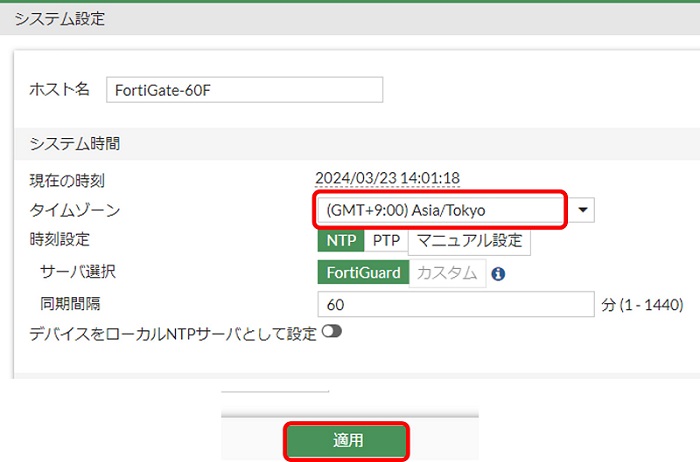

GUI にログインし左側のメニューから「システム > 設定」をクリックします。

システム設定画面の「システム時間」欄にある「タイムゾーン」の値を設定します。日本時間にするためには「(GMT+9:00)Asia/Tokyo」を選択します。その後、画面下部にある「適用」をクリックして設定変更を確定します。

以上でタイムゾーンの設定は完了です。

CLI でタイムゾーンを設定する方法

タイムゾーンに該当するコンフィグ項目はconfig system globalの中のset timezoneです。

タイムゾーンを日本時間に設定するコマンドは以下の通りです。

config system global

set timezone "Asia/Tokyo"

endconfig system global

set timezone 60

end手動での時刻設定

手動でシステム時刻を設定する方法について説明します。

GUI で時刻設定する方法

GUI にログインし左側のメニューから「システム > 設定」をクリックします。

システム設定画面の「システム時間」欄にある「時刻設定」にて「マニュアル設定」を選択します。すると「日」と「時間」欄が表示されるため、それぞれ日時を設定します。そのご画面下部の「適用」をクリックして設定変更を確定します。

以上で手動での時刻設定は完了です。

CLI で時刻設定する方法

CLI で時刻設定する場合は、日付と時刻を別々に設定します。

まず日付を設定するためにはexecute date <yyyy-mm-dd>コマンドを実行します。

FortiGate-60F # execute date 2024-03-23次に時刻を設定するためにはexecute time <hh:mm:ss>コマンドを実行します。

FortiGate-60F # execute time 14:25:30NTP 時刻同期設定

NTP サーバと時刻同期させるための設定について説明します。

FortiGate のデフォルトの設定では、NTP サーバとして FortiGuard サーバ(Fortinet社のクラウドサーバ)を使用する設定になっていますが、FortiGuard 以外の別のサーバに設定する場合を考えます。

カスタム NTP サーバを設定する

デフォルトだと GUI のシステム設定画面の「時刻設定 > サーバ選択」にて「カスタム」を選択できません。

このため、カスタム NTP サーバを設定するためには CLI で設定する必要があります。

CLI で NTP サーバを設定する方法

NTP 設定に該当するコンフィグ項目はconfig system ntpです。

まずは以下コマンドで NTP 同期を有効化し、サーバタイプをカスタムに設定します。

config system ntp

set ntpsync enable

set type custom

endサーバタイプをカスタムに設定できたら、次は NTP サーバのアドレスを設定します。ここでは 133.243.238.244 と 133.243.238.163 を設定することとします。この場合の設定コマンドは以下のようになります。

config system ntp

config ntpserver

edit 1

set server "133.243.238.244"

next

edit 2

set server "133.243.238.163"

next

end

end上の設定例のように、config system ntpの中にconfig ntpserverがあり、さらにconfig ntpserverの中で edit 項目を作ってその edit の中で NTP サーバのアドレスを設定します。各 edit 項目が一つの NTP サーバに該当します。

◆オプション項目

NTP 同期間隔をset syncintervalで設定できます。デフォルトでは 60 (分)です。値の範囲は 1-1440 です。

config system ntp

set syncinterval 60

endNTP パケットの送信元アドレスをset source-ipで指定することができます。デフォルトでは0.0.0.0であり、この場合は NTP サーバへルーティングするときの出力インターフェースのアドレスになります。

config system ntp

set source-ip 0.0.0.0

end◆設定後のコンフィグ例

カスタム NTP サーバを設定した後のコンフィグは以下のようになります。

config system ntp

set ntpsync enable

set type custom

config ntpserver

edit 1

set server "133.243.238.244"

next

edit 2

set server "133.243.238.163"

next

end

endNTP サーバを FortiGuard に戻す方法

NTP サーバを FortiGuard に戻したい場合はset type fortiguardと設定します。

config system ntp

set type fortiguard

endNTP サーバを FortiGuard に戻した後のコンフィグは以下のように NTP 同期有効のコンフィグのみの表示となります。

FortiGate-60F # show system ntp

config system ntp

set ntpsync enable

endGUI でのカスタム NTP サーバ設定

CLI でカスタム NTP サーバを設定すると、GUI でもカスタム NTP サーバを設定できるようになります。

ただし、GUI では NTP サーバを一つまでしか設定できません。二つ以上の NTP サーバを設定するためには CLI で設定する必要があります。

NTP 同期状態の確認

NTP 同期状態を確認するためにはdiagnose sys ntp statusコマンドを実行します。

FortiGate-60F # diagnose sys ntp status

synchronized: yes, ntpsync: enabled, server-mode: disabled

ipv4 server(133.243.238.163) 133.243.238.163 -- reachable(0xff) S:1 T:699

server-version=4, stratum=1

reference time is e9a8f069.0 -- UTC Sat Mar 23 06:08:41 2024

clock offset is -0.007221 sec, root delay is 0.000000 sec

root dispersion is 0.000000 sec, peer dispersion is 180 msec

ipv4 server(133.243.238.244) 133.243.238.244 -- reachable(0xff) S:1 T:699 selected

server-version=4, stratum=1

reference time is e9a8f069.0 -- UTC Sat Mar 23 06:08:41 2024

clock offset is -0.009640 sec, root delay is 0.000000 sec

root dispersion is 0.000000 sec, peer dispersion is 95 msecNTP 同期が成功していれば上の出力例のようにsynchronized: yes(2行目)やreachable(4,10行目)と表示されます。同期できていない場合は以下のように表示されます。

synchronized: no, ntpsync: enabled, server-mode: enabled

ipv4 server(219.188.200.128) 219.188.200.128 -- unreachable(0x0) S:7 T:676

no data

ipv4 server(202.234.233.106) 202.234.233.106 -- unreachable(0x0) S:7 T:676

no dataまた、execute timeで最後に NTP 同期した時刻を確認できます。

FortiGate-60F # execute time

current time is: 15:12:26

last ntp sync:Sat Mar 23 15:08:41 2024HA 構成時のセカンダリ機の NTP 状態

HA 構成時、セカンダリ機は NTP サーバと同期を行わず、プライマリ機の時刻と同期されます。

このため HA 構成時のセカンダリ機の NTP 同期状態は以下のようにsynchronized: no,表示されます。

FortiGate-60F-02 # diagnose sys ntp status

HA primary: no, HA primary ip: 169.254.0.1, management_vfid: 0 ha_direct=1, ha_mgmt_vfid=1

synchronized: no, ntpsync: enabled, server-mode: disabled

ipv4 server(ntp2.fortiguard.com) 208.91.112.62 -- reachable(0xff) S:0 T:0 selected

server-version=4, stratum=2

reference time is e9cb996a.9c316224 -- UTC Thu Apr 18 13:06:50 2024

clock offset is -0.004346 sec, root delay is 0.113922 sec

root dispersion is 0.043945 sec, peer dispersion is 410 msec

ipv4 server(ntp2.fortiguard.com) 208.91.112.60 -- reachable(0xff) S:0 T:0

server-version=4, stratum=2

reference time is e9cb963a.a075bc06 -- UTC Thu Apr 18 12:53:14 2024

clock offset is 0.001552 sec, root delay is 0.114182 sec

root dispersion is 0.054245 sec, peer dispersion is 472 msec

ipv4 server(ntp1.fortiguard.com) 208.91.112.61 -- reachable(0xff) S:0 T:0

server-version=4, stratum=2

reference time is e9cb9818.26c54cb7 -- UTC Thu Apr 18 13:01:12 2024

clock offset is -0.000261 sec, root delay is 0.113907 sec

root dispersion is 0.048325 sec, peer dispersion is 149 msecこの表示は仕様上予期される結果なので正常となります。

なおプライマリ機では NTP 同期できていれば以下のように表示されます。

FortiGate-60F-01 # diagnose sys ntp status

HA primary: yes, HA primary ip: 169.254.0.1, management_vfid: 0 ha_direct=1, ha_mgmt_vfid=1

synchronized: yes, ntpsync: enabled, server-mode: disabled

ipv4 server(ntp2.fortiguard.com) 208.91.112.62 -- reachable(0xfe) S:2 T:313

server-version=4, stratum=2

reference time is e9cb9e37.cba89056 -- UTC Thu Apr 18 13:27:19 2024

clock offset is -0.001145 sec, root delay is 0.114182 sec

root dispersion is 0.036926 sec, peer dispersion is 559 msec

ipv4 server(ntp2.fortiguard.com) 208.91.112.60 -- reachable(0xff) S:3 T:303 selected

server-version=4, stratum=2

reference time is e9cb9e77.363eb13f -- UTC Thu Apr 18 13:28:23 2024

clock offset is -0.005514 sec, root delay is 0.114441 sec

root dispersion is 0.048843 sec, peer dispersion is 684 msec

ipv4 server(ntp1.fortiguard.com) 208.91.112.61 -- reachable(0xff) S:3 T:303

server-version=4, stratum=2

reference time is e9cba074.a3f62cba -- UTC Thu Apr 18 13:36:52 2024

clock offset is -0.001791 sec, root delay is 0.113983 sec

root dispersion is 0.042374 sec, peer dispersion is 131 msecFortiGate を NTP サーバとして動作させる設定

FortiGate を NTP サーバとして動作させることができます。インターフェース単位で NTP サーバ機能の有効化ができます。

GUI で NTP サーバ機能を有効化する方法

GUI にログインし左側のメニューから「システム > 設定」をクリックします。

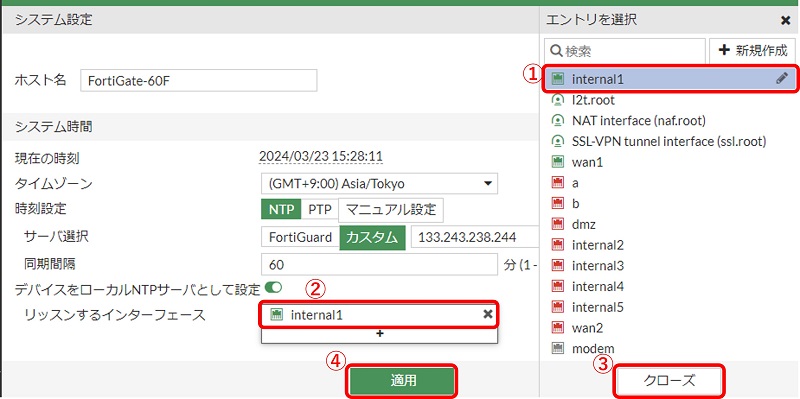

システム設定画面の「システム時間」欄にある「デバイスをローカルNTPサーバとして設定」のトグルスイッチ①を有効化します。すると「リッスンするインターフェース」欄が表示されるため、②[+]の箇所をクリックします。

画面右側にインターフェース選択画面が表示されます。

- NTP サーバ機能を有効化したいインターフェースをクリックします

- 「リッスンするインターフェース」欄に指定したインターフェースが表示されたことを確認します

- 「クローズ」をクリックして右側の「エントリを選択」画面を閉じます

- 「適用」をクリックし設定変更を確定します

以上で NTP サーバ機能の有効化は完了です。

CLI で NTP サーバ機能を有効化する方法

NTP 設定に該当するコンフィグ項目はconfig system ntpです。

NTP サーバ機能の有効無効を設定する項目はset server-modeです。有効化する場合はこの値をenableにします。

config system ntp

set server-mode enable

endさらに、リッスンするインターフェースはset interfaceで設定します。

config system ntp

set interface internal1

end複数のインターフェースでリッスンさせる場合はスペース区切りで値を指定します。

config system ntp

set interface internal1 internal2

end以上です。

参考資料

【おすすめ】FortiGate の設計構築中なら以下の記事も役立つかもです

- 基礎知識

- HA (冗長構成) 設定

- FortiGate HA モードの Active-Passive と Active-Active の違いを解説します

- FortiGate HA(冗長構成)の概要と設定ガイド【詳しく解説】※note記事

- FortiGate HA 構成時のコンフィグ同期の仕様について解説します

- FortiGate HA 構成時の NTP,Syslog,SNMP 等の送信元インターフェースを解説 [ha-direct 設定]

- FortiGate HA 構成時の仮想 MAC アドレスについて解説します

- FortiGate HA ハートビート送信間隔と障害判定しきい値の設定ガイド

- FortiGate HA 構成時のバックアップ及びリストア実施ガイド

- FortiGate HA 構成でのモニタインターフェースダウン時の通信断時間について解説

- FortiGate HA 構成に関するQ&A 【良くありそうな疑問集】

- VDOM (バーチャルドメイン) 設定

- トランスペアレントモード設定

- システム系設定

- 管理者アカウント設定

- 時刻・NTP 設定

- ロギング・Syslog 送信設定

- SNMP 設定

- DHCP サーバ機能設定

- Proxy サーバ機能設定

- アラートメール送信

- ネットワーク系設定

- インターフェース設定

- ルーティング設定

- DNS 設定

- NAT 及び NAPT 設定

- ファイアウォール系設定

- アドレス設定

- サービス設定

- ファイアウォールポリシー設定

- ゾーンを使用したポリシー設定

- VPN 系設定

- Tips

Amazon アフィリエイトリンク

以下は Amazon アフィリエイトリンクです。インフラエンジニアにそこそこおすすめなアイテムです。

note メンバーシップへの参加もお待ちしています!

【アフィリエイト】おすすめ WordPress テーマ【SWELL】

当サイトでは WordPress テーマとして SWELL を使用しています。以前は無料・高機能テーマとして知られる Cocoon を使用していて Cocoon も使いやすかったのですが、SWELL を使い始めてからは SWELL のほうが圧倒的に使いやすいなと思いました。そして何より読み込み速度が速い。SWELL を使い始めてから、過去の Cocoon のブログを見直したときに「あれ、こんなに表示遅かったっけ?」という感覚になりました。

また SWELL はデフォルトでもオシャレなデザインですが柔軟にカスタマイズすることもでき個性のあるサイトを作成できます。さらにブログパーツや広告タグといった再利用可能なブログの「部品」も作成することができ、ブログ作成効率も高いです。

技術ブログやアフィリエイト等での収益化を見据えたブログの作成に SWELL は最適です。初見では価格が高いなと思うと思いますが、私としては SWELL を採用して良かったしそれ以上の価値があると感じています。

ブログの新設やテーマ変更を考えている人は一度 SWELL を検討してみてください。

以下の画像リンクから詳細な情報を確認できます。

レンタルサーバーを探している人には安定性に定評のあるエックスサーバーをお勧めします。

当サイトもエックスサーバーを使用しています。WordPress のインストールも簡単にできます。

コメント