本記事について

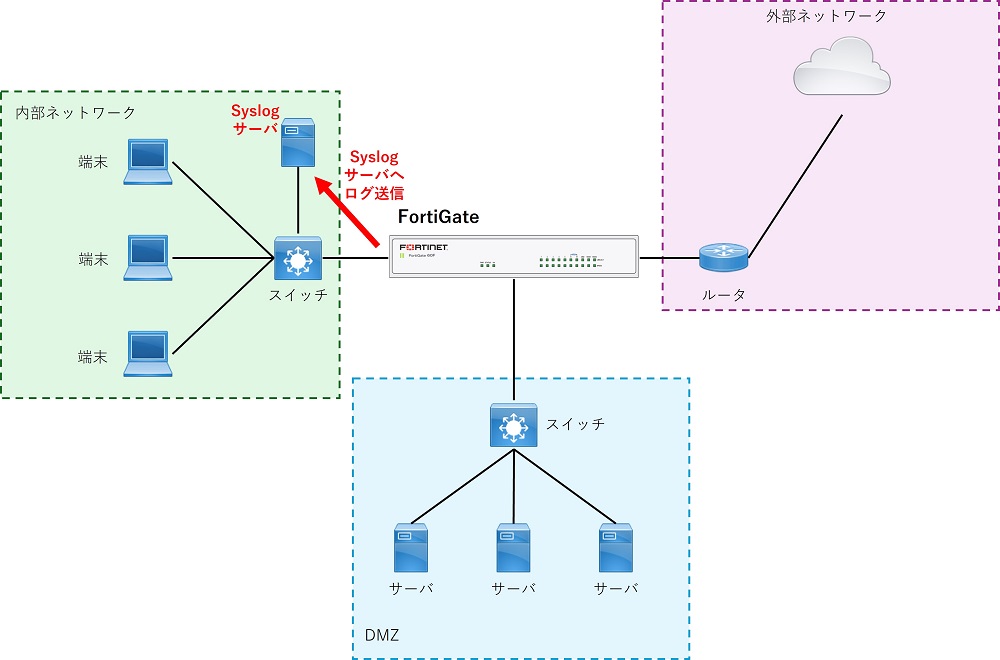

本記事では、Fortinet 社のファイアウォール製品である FortiGate について、ローカルメモリロギングと Syslog サーバへのログ送信の設定を行う方法について説明します。

動作確認環境

本記事の内容は以下の機器にて動作確認を行った結果に基づいて作成されています。

- FortiGate-60F

- バージョン 7.4.3

ログに関する基礎知識

ログのシビラティ (severity)

ログには「シビラティ (severity)」という設定があります。シビラティは「重大度」を意味しています。

FortiGate によって出力されるログには種類ごとにシビラティが決められています。

メモリロギング及び Syslog サーバへのログ送信の設定では、ログフィルタ設定としてシビラティを設定する項目があり、どの重大度のログをメモリに保存するか、または Syslog サーバへどの重大度のログを送信するかを決めることになります。

シビラティには以下の 8 段階があります。

- emergency

- alert

- critical

- error

- warning

- notification

- information

- debug

ログフィルタ設定にて例えばシビラティとして「⑤warning」を設定した場合、warning 以上のログ、つまり「①emergency~⑤warning」のログが保存されることになります。

トラフィックログのシビラティは informationです。トラフィックログを保存したい場合はシビラティを information にする必要があります。※debugはデバッグ目的以外での設定はお勧めしません

Syslog サーバとは

Syslog サーバとは、ネットワーク機器から出力されるログを長期保存するためのサーバです。

ネットワーク機器内部ではログの保存可能容量が限られていたり、機器再起動によりログが消えてしまったりするため、ログの長期保存には向きません。Syslog サーバにログを転送して保存しておくことで、何か問題が発生した場合に過去にさかのぼって機器のログを確認することができます。

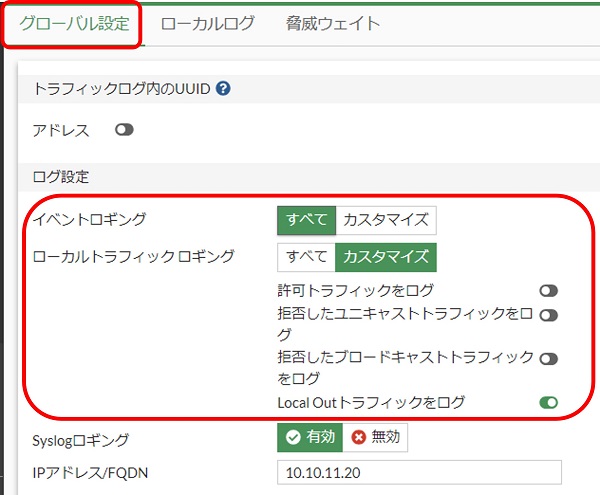

グローバルログ設定

すべてのログ設定に関わるグローバルのログ設定として以下があります。

- イベントロギング設定

- 保存するイベントログの種類を設定します

- ローカルトラフィックロギング設定

- 保存するローカルトラフィックログの種類を設定します

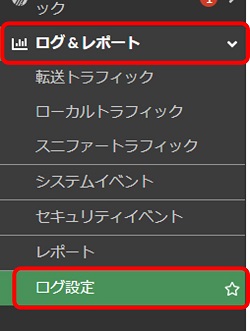

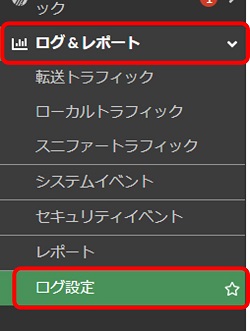

これらの設定は GUI の「ログ&レポート > ログ設定」画面で実施できます。

CLI で設定する場合は以下のコンフィグ項目で設定します。

- イベントロギング設定

config log eventfilter

- ローカルトラフィックロギング設定

config log setting

GUI と CLI での設定項目の対応及びデフォルト値は以下表の通りです。

- イベントロギング設定

config log eventfilter

| GUI 設定項目 | CLI 設定項目 | デフォルト値 |

|---|---|---|

| システムアクティビティイベント | system | enable |

| VPNアクティビティイベント | vpn | enable |

| ユーザアクティビティイベント | user | enable |

| ルーターアクティビティイベント | router | enable |

| WiFiアクティビティイベント | wireless-activity | enable |

| Explicit Webプロキシイベント | wan-opt | enable |

| エンドポイントイベント | endpoint | enable |

| HAイベント | ha | enable |

| セキュリティレーティングイベント | security-rating | enable |

| FortiExtenderイベント | fortiextender | enable |

| SDNコネクタイベント | connector | enable |

| SD-WANイベント | sdwan | enable |

| CIFSイベント | cifs | enable |

| スイッチコントローラーイベント | switch-controller | enable |

| Webプロキシイベント | webproxy | enable |

デフォルトのコンフィグは以下の通りです。

config log eventfilter

set event enable

set system enable

set vpn enable

set user enable

set router enable

set wireless-activity enable

set wan-opt enable

set endpoint enable

set ha enable

set security-rating enable

set fortiextender enable

set connector enable

set sdwan enable

set cifs enable

set switch-controller enable

set webproxy enable

end- ローカルトラフィックロギング設定

config log setting

| GUI 設定項目 | CLI 設定項目 | デフォルト値 |

|---|---|---|

| 許可トラフィックをログ | local-in-allow | disable |

| 拒否したユニキャストトラフィックをログ | local-in-deny-unicast | disable |

| 拒否したブロードキャストトラフィックをログ | local-in-deny-broadcast | disable |

| Local Outトラフィックをログ | local-out | enable |

デフォルトのコンフィグは以下の通りです。

config log setting

set local-in-allow disable

set local-in-deny-unicast disable

set local-in-deny-broadcast disable

set local-out enable

endメモリロギング設定

メモリロギングの設定項目

メモリロギングに関する設定項目としては主に以下があります。

- メモリロギングの有効/無効設定

- デフォルトでは有効になっています

- メモリロギングのフィルタ設定

- シビラティの設定、及び保存するログの種類を設定します

- デフォルトのシビラティは information です

- フィルタ設定は CLI でのみ実施可能です

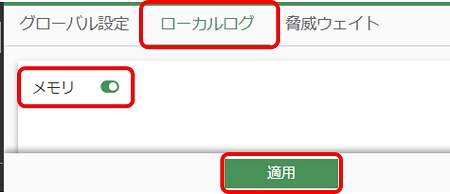

GUI でのメモリロギングの設定方法

GUI でメモリロギングを有効化する設定方法は以下の通りです。

GUI にログインし左側のメニューから「ログ&レポート > ログ設定」をクリックします。

表示された画面で「ローカルログ」タブを表示し、「メモリ」のトグルスイッチを有効化します。その後「適用」をクリックして設定を確定します。

以上でメモリロギングの有効化は完了です。

CLI でのメモリロギングの設定方法

メモリロギングの有効化

メモリロギングの有効化はconfig log memory settingのset statusで設定します。有効化する場合は以下のコンフィグとなります。

config log memory setting

set status enable

endメモリロギングのフィルタ設定

メモリロギングのフィルタ設定はconfig log memory filterで行います。

設定項目は以下の通りです。

| 項目 | 設定項目 | デフォルト値 |

|---|---|---|

| シビラティ | severity | information |

| 転送トラフィックログ | forward-traffic | enable |

| ローカルトラフィックログ | local-traffic | disable |

| マルチキャストトラフィックログ | multicast-traffic | enable |

| スニファートラフィックログ | sniffer-traffic | enable |

| ztna トラフィックログ | ztna-traffic | enable |

| アノマリログ | anomaly | enable |

| VOIP ログ | voip | enable |

| Forti-Switch ログ | forti-switch | enable |

デフォルトのコンフィグは以下の通りです。

config log memory filter

set severity information

set forward-traffic enable

set local-traffic disable

set multicast-traffic enable

set sniffer-traffic enable

set ztna-traffic enable

set anomaly enable

set voip enable

set forti-switch enable

endメモリロギングのバッファサイズの設定

メモリロギングのバッファサイズを変更することができます。

設定項目はconfig log memory global-settingのset max-sizeです。

デフォルトは 20109926 [Byte] です。

config log memory global-setting

set max-size 20109926

end

FortiGate-60F (global-setting) # set max-size

min:10485760 max:100549632Syslog サーバへのログ転送設定

Syslog サーバに関する設定項目

Syslog サーバに関する設定項目としては主に以下があります。

- Syslog サーバの設定

- ログ送信先の Syslog サーバを最大で 4 台まで設定できます

- Syslog サーバを 2 台以上設定する場合は CLI で設定する必要があります

- Syslog へのログ送信のフィルタ設定

- シビラティの設定、及び保存するログの種類を設定します

- デフォルトのシビラティは information です

- フィルタ設定は CLI でのみ実施可能です

GUI での Syslog サーバの設定方法

GUI での Syslog サーバの設定方法は以下の通りです。

GUI にログインし左側のメニューから「ログ&レポート > ログ設定」をクリックします。

表示された画面で「グローバル設定」タブを表示し、「Syslogロギング」で「有効」を選択します。すると「IPアドレス/FQDN」欄が表示されるため、Syslog サーバのアドレスを入力します。その後「適用」をクリックして設定を確定します。

以上で Syslog サーバの設定は完了です。

CLI での Syslog サーバの設定方法

Syslog サーバアドレスの設定

Syslog サーバの設定はconfig log syslogd settingにて行います。デフォルトでは以下のようにステータスが無効になっています。

config log syslogd setting

set status disable

endまずはステータスを有効にしてから各項目を設定します。

config log syslogd setting

set status enable

endSyslog サーバの設定項目は以下の通りです。色々ありますが最低限 Syslog サーバアドレスだけ設定すれば OK です。

| 項目 | 設定項目 | デフォルト値 | 値選択肢 |

|---|---|---|---|

| ステータス | status | disable | disable enable |

| Syslog サーバアドレス ※設定必須 | server | ー | ー |

| プロトコル | mode | udp | udp legacy-reliable reliable |

| ポート番号 | port | 514 | ー |

| ファシリティ | facility | local7 | 下記 |

| ソース IP | source-ip | ー | ー |

| フォーマット | format | default | default csv cef rfc5424 json |

| プライオリティ | priority | default | default low |

| 最大ログレート | max-log-rate | 0 | 0-100000 [MBps] (0 = unlimited) |

| 出力インターフェース 選択方法 | interface-select-method | auto | auto sdwan specify |

- ファシリティの選択肢

kernel Kernel messages.

user Random user-level messages.

mail Mail system.

daemon System daemons.

auth Security/authorization messages.

syslog Messages generated internally by syslog.

lpr Line printer subsystem.

news Network news subsystem.

uucp Network news subsystem.

cron Clock daemon.

authpriv Security/authorization messages (private).

ftp FTP daemon.

ntp NTP daemon.

audit Log audit.

alert Log alert.

clock Clock daemon.

local0 Reserved for local use.

local1 Reserved for local use.

local2 Reserved for local use.

local3 Reserved for local use.

local4 Reserved for local use.

local5 Reserved for local use.

local6 Reserved for local use.

local7 Reserved for local use.Syslog サーバとして 10.10.11.20 を有効化する場合の設定例は以下の通りです。

config log syslogd setting

set status enable

set server "10.10.11.20"

endSyslog サーバを 2 台以上設定する場合は、以下のコンフィグ項目をconfig log syslogd settingと同様の方法で設定します。

config log syslogd2 settingconfig log syslogd3 settingconfig log syslogd4 setting

Syslog サーバへのログ送信のフィルタ設定

Syslog サーバへのログ送信のフィルタ設定はconfig log syslogd filterで行います。

設定項目は以下の通りです。

| 項目 | 設定項目 | デフォルト値 |

|---|---|---|

| シビラティ | severity | information |

| 転送トラフィックログ | forward-traffic | enable |

| ローカルトラフィックログ | local-traffic | enable |

| マルチキャストトラフィックログ | multicast-traffic | enable |

| スニファートラフィックログ | sniffer-traffic | enable |

| ztna トラフィックログ | ztna-traffic | enable |

| アノマリログ | anomaly | enable |

| VOIP ログ | voip | enable |

| Forti-Switch ログ | forti-switch | enable |

デフォルトのコンフィグは以下の通りです。

config log syslogd filter

set severity information

set forward-traffic enable

set local-traffic enable

set multicast-traffic enable

set sniffer-traffic enable

set ztna-traffic enable

set anomaly enable

set voip enable

set forti-switch enable

endSyslog サーバを 2 台以上設定する場合は、以下のコンフィグ項目をconfig log syslogd filterと同様の方法で設定します。

config log syslogd2 filterconfig log syslogd3 filterconfig log syslogd4 filter

HA 構成時は Syslog 送信元インターフェースに注意

これについては以下の記事にまとめています。

ローカルメモリログの確認方法

FortiGate のローカルメモリに保存されたログの確認方法を説明します。

FortiGate でログを表示する場合は、まずログフィルタを設定してどの場所に保存されているどのログを確認するのかを設定し、その後ログ表示を行います。

ログ表示の手順は以下の通りです。

まずexecute log filter device 0を入力し、ログ保存場所としてメモリを指定します。

FortiGate-60F # execute log filter device 0

Available devices:

0: memory

1: fortianalyzer

2: fortianalyzer-cloud

3: forticloud次にexecute log filter category <ID>を入力し、表示対象のログカテゴリを指定します。

以下では例としてイベントログを指定しています。

FortiGate-60F # execute log filter category 1

Available categories:

0: traffic

1: event

2: utm-virus

3: utm-webfilter

4: utm-ips

5: utm-emailfilter

7: utm-anomaly

8: utm-voip

9: utm-dlp

10: utm-app-ctrl

12: utm-waf

15: utm-dns

16: utm-ssh

17: utm-ssl

19: utm-file-filter

20: utm-icap

22: utm-sctp-filter

23: forti-switch

24: utm-virtual-patch

25: utm-casb次にexecute log filter view-lines <5-1000>を入力し、一度に表示するログ行数を指定します。以下は一度に10行を表示するよう指定する例です。

FortiGate-60F # execute log filter view-lines 10上記のように表示行数を 10 と設定すると、ログ表示1回目は1-10番目のログが、ログ表示2回目は11-20番目のログが、…、というようにログが表示されます。

以上のフィルタ設定ができたらexecute log displayを実行してログを表示します。

FortiGate-60F # execute log display

101 logs found.

10 logs returned.

1: date=2024-03-24 time=09:33:45 eventtime=1711240424394559340 tz="+0900" logid="0100022952" type="event" subtype="system" level="warning" vd="root" logdesc="FortiGate Cloud activation failed" user="auto-join" action="login" msg="FortiCloud service activation failed"

2: date=2024-03-24 time=09:33:44 eventtime=1711240423641259219 tz="+0900" logid="0100022949" type="event" subtype="system" level="notice" vd="root" logdesc="FortiGate Cloud auto-join attempted" user="auto-join" action="login" msg="Attempted to join FortiCloud"

3: date=2024-03-24 time=09:33:41 eventtime=1711240421537703979 tz="+0900" logid="0112053203" type="event" subtype="connector" level="information" vd="root" logdesc="Dynamic address updated." addr="FCTEMS_ALL_FORTICLOUD_SERVERS" msg="Updated tag FCTEMS_ALL_FORTICLOUD_SERVERS"

#以下略ログの表示が完了したらexecute log filter resetを入力し、ログフィルタをリセットします。

FortiGate-60F # execute log filter reset以上です。

【おすすめ】FortiGate の設計構築中なら以下の記事も役立つかもです

- 基礎知識

- HA (冗長構成) 設定

- FortiGate HA モードの Active-Passive と Active-Active の違いを解説します

- FortiGate HA(冗長構成)の概要と設定ガイド【詳しく解説】※note記事

- FortiGate HA 構成時のコンフィグ同期の仕様について解説します

- FortiGate HA 構成時の NTP,Syslog,SNMP 等の送信元インターフェースを解説 [ha-direct 設定]

- FortiGate HA 構成時の仮想 MAC アドレスについて解説します

- FortiGate HA ハートビート送信間隔と障害判定しきい値の設定ガイド

- FortiGate HA 構成時のバックアップ及びリストア実施ガイド

- FortiGate HA 構成でのモニタインターフェースダウン時の通信断時間について解説

- FortiGate HA 構成に関するQ&A 【良くありそうな疑問集】

- VDOM (バーチャルドメイン) 設定

- トランスペアレントモード設定

- システム系設定

- 管理者アカウント設定

- 時刻・NTP 設定

- ロギング・Syslog 送信設定

- SNMP 設定

- DHCP サーバ機能設定

- Proxy サーバ機能設定

- アラートメール送信

- ネットワーク系設定

- インターフェース設定

- ルーティング設定

- DNS 設定

- NAT 及び NAPT 設定

- ファイアウォール系設定

- アドレス設定

- サービス設定

- ファイアウォールポリシー設定

- ゾーンを使用したポリシー設定

- VPN 系設定

- Tips

Amazon アフィリエイトリンク

以下は Amazon アフィリエイトリンクです。インフラエンジニアにそこそこおすすめなアイテムです。

note メンバーシップへの参加もお待ちしています!

【アフィリエイト】おすすめ WordPress テーマ【SWELL】

当サイトでは WordPress テーマとして SWELL を使用しています。以前は無料・高機能テーマとして知られる Cocoon を使用していて Cocoon も使いやすかったのですが、SWELL を使い始めてからは SWELL のほうが圧倒的に使いやすいなと思いました。そして何より読み込み速度が速い。SWELL を使い始めてから、過去の Cocoon のブログを見直したときに「あれ、こんなに表示遅かったっけ?」という感覚になりました。

また SWELL はデフォルトでもオシャレなデザインですが柔軟にカスタマイズすることもでき個性のあるサイトを作成できます。さらにブログパーツや広告タグといった再利用可能なブログの「部品」も作成することができ、ブログ作成効率も高いです。

技術ブログやアフィリエイト等での収益化を見据えたブログの作成に SWELL は最適です。初見では価格が高いなと思うと思いますが、私としては SWELL を採用して良かったしそれ以上の価値があると感じています。

ブログの新設やテーマ変更を考えている人は一度 SWELL を検討してみてください。

以下の画像リンクから詳細な情報を確認できます。

レンタルサーバーを探している人には安定性に定評のあるエックスサーバーをお勧めします。

当サイトもエックスサーバーを使用しています。WordPress のインストールも簡単にできます。

コメント