本記事について

本記事では、Fortinet 社のファイアウォール製品である FortiGate において、リンクを冗長化する機能であるリンクアグリゲーション (LAG) を設定する方法について説明します。

動作確認環境

本記事の内容は以下の機器にて動作確認を行った結果に基づいて作成されています。

- FortiGate-60F

- バージョン 7.4.3

想定するシナリオ

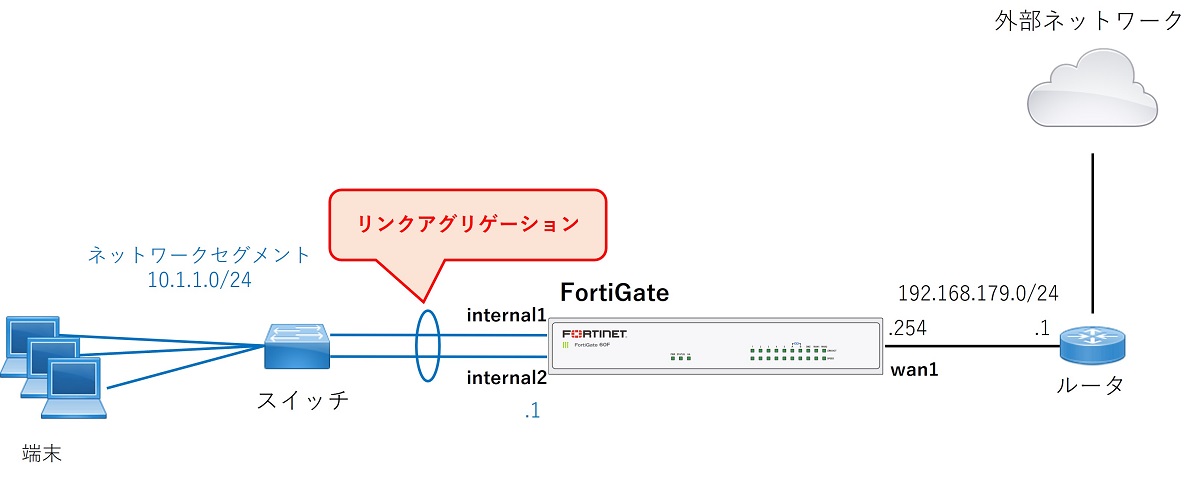

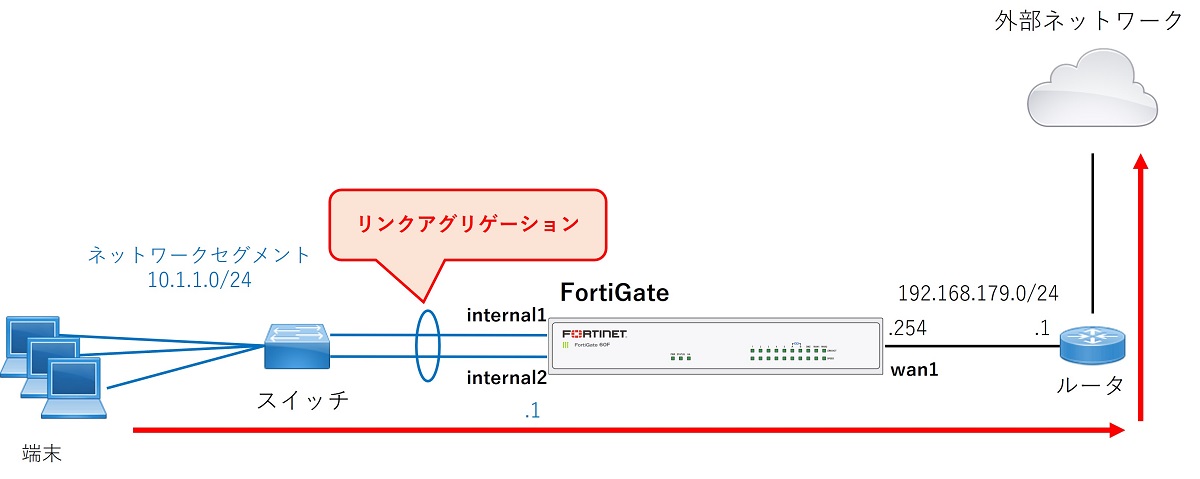

以下のようなネットワーク構成を考えます。FortiGate の internal1 と internal2 は内部側のスイッチ(Cisco Catalyst)と物理接続されています。FortiGate とスイッチの間でこの2リンクを使用してリンクアグリゲーションを構成することを考えます。

高可用性が求められるネットワークではこのようにリンクアグリゲーションが構成されることが良くあります。

FortiGate で設定可能な LAG モード

リンクアグリゲーション (LAG) には一般的にいくつかのモードがあります。

FortiGate で使用可能な LAG モードは以下の3つです。

- static:静的リンクアグリゲーション

- passive:LACP (802.3ad) のパッシブモード

- active:LACP (802.3ad) のアクティブモード

デフォルトのモードは active です。LAG モードは CLI でのみ設定できるため、GUI でリンクアグリゲーションを設定した場合で LAG モードを変更したい場合は CLI で設定変更する必要があります。

リンクアグリゲーションの設定方法

リンクアグリゲーションは、タイプが「802.3ad アグリゲート」であるインターフェースを作成しメンバーインターフェースを追加することにより設定します。

IP アドレスが設定されているインターフェースはリンクアグリゲーションのメンバーにすることができません。事前に対象インターフェースの IP アドレスが未設定状態(0.0.0.0/0.0.0.0)であることを確認してください。

GUI でのリンクアグリゲーション設定方法

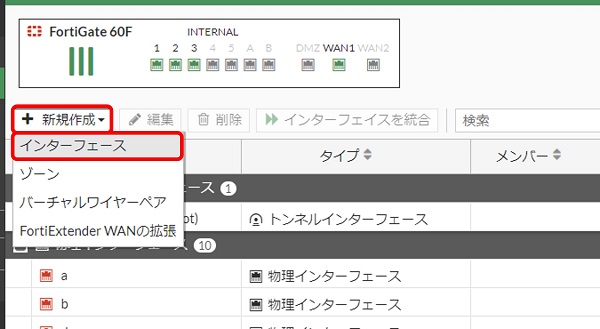

GUI にログインし左側のメニューから「ネットワーク > インターフェース」をクリックします。

インターフェース画面にて左上の「新規作成 > インターフェース」をクリックします。

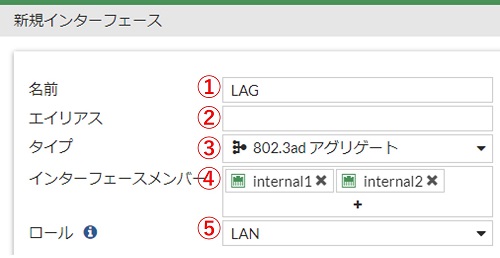

インターフェース設定画面が表示されるため各項目を設定していきます。

- 「名前」には任意のインターフェース名を入力します

- 必要な場合は「エイリアス」を入力します

- 「タイプ」は「802.3ad アグリゲート」を選択します

- 「インターフェースメンバー」ではこのリンクアグリゲーションに含めたいインターフェースを指定します

- 「ロール」は「LAN」「DMZ」「WAN」「未定義」から任意に選択します

続いてアドレス欄の設定を行います。

- 「アドレッシングモード」は通常は「マニュアル」を選択しますが要件に合わせてください

- 「IP/ネットマスク」ではこのインターフェースに設定するアドレスとマスク(プレフィックス)を入力します

- 有効にすると自動でアドレスオブジェクトが作成されますが、管理しやすくするために無効とすることを推奨します

- 必要な場合のみセカンダリIPアドレスを有効化して設定します

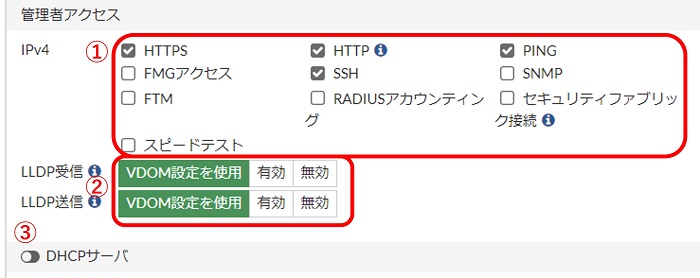

続いて管理者アクセスとDHCPサーバ欄を設定します。

- 「IPv4」ではこのインターフェースで許可する管理アクセスプロトコルを選択します。要件に合わせて必要なものにチェックを入れます

- 「LLDP受信/送信」欄は LLDP の有効・無効を設定します。デフォルトでは LLDP送信が有効になっていますが「VDOM設定を使用」(グローバル設定に合わせる)に変更することを推奨します

- 必要な場合は DHCP サーバ機能を有効化します

残りの項目も設定します。

- 「デバイスの検知」はデフォルトで有効になっています。必要ない場合は無効にします

- 必要な場合は「コメント」を入力します

- 「ステータス」が有効化済みになっていることを確認します

その他の項目は基本的にデフォルトの無効のままでOKです。以上の設定ができたら「OK」をクリックします。

インターフェース画面に戻るため、リスト内に「802.3ad アグリゲート」欄が表示されその配下に設定したアグリゲートインターフェースが表示されていることを確認します。

LAG モードはデフォルトで active (LACP) になっています。必要な場合は CLI にログインし LAG モードを変更します。

CLI でのリンクアグリゲーション設定方法

CLI でのリンクアグリゲーション(アグリゲートインターフェース)の設定はconfig system interfaceで行います。

以下のように一つのedit項目が一つのアグリゲートインターフェースに対応します。

config system interface

edit "LAG"

set vdom "root"

set ip 10.1.1.1 255.255.255.0

set allowaccess ping https ssh http

set type aggregate

set member "internal1" "internal2"

set device-identification enable

set role lan

set snmp-index 15

set ip-managed-by-fortiipam disable

next

endインターフェース名と VDOM の設定

インターフェース名はeditの ID 値として設定します。また CLI で設定する場合は VDOM の設定が必須のためset vdom rootを設定します。(マルチ VDOM 設定時はVDOM名を適宜変更してください。)

config system interface

edit "LAG"

set vdom "root"

next

end基本設定項目

基本設定項目は以下の通りです。

| GUI 設定項目 | CLI 設定項目 | 備考 |

|---|---|---|

| エイリアス | alias | |

| タイプ | type | aggregateにする |

| インターフェースメンバー | member | |

| ロール | role | |

| アドレッシングモード | mode | static dhcp pppoe |

| IP/ネットマスク | ip |

config system interface

edit "LAG"

set alias ''

set type aggregate

set member "internal1" "internal2"

set role lan

set mode static

set ip 10.1.1.1 255.255.255.0

next

endLAG モードの設定

LAG モードはデフォルトで active (LACP) になっています。必要な場合はset lacp-modeで設定します。

config system interface

edit "LAG"

set lacp-mode active

next

end設定値の選択肢は以下の通りです。

static Use static aggregation, do not send and ignore any LACP messages.

passive Passively use LACP to negotiate 802.3ad aggregation.

active Actively use LACP to negotiate 802.3ad aggregation.その他の設定項目

| GUI 設定項目 | CLI 設定項目 | 備考 |

|---|---|---|

| 管理者アクセス | allowaccess | |

| LLDP受信 | lldp-reception | |

| LLDP送信 | lldp-transmission | |

| デバイスの検知 | device-identification | |

| コメント | description | |

| ステータス | status | up/down |

config system interface

edit "LAG"

set allowaccess ping https ssh http

set lldp-reception vdom

set lldp-transmission vdom

set device-identification disable

set description ''

set status up

next

endリンクアグリゲーションの状態確認コマンド

diagnose netlink aggregate name <インターフェース名>でリンクアグリゲーション(アグリゲートインターフェース)の状態を確認できます。

◆LAG モードが static の場合の出力例

FortiGate-60F # diagnose netlink aggregate name LAG

status: up

npu: y

flush: n

asic helper: y

oid: 68

ports: 2

link-up-delay: 50ms

min-links: 1

ha: master

distribution algorithm: L4

LACP mode: static

member: internal1

index: 0

link status: up

link failure count: 0

permanent MAC addr: 74:78:a6:18:94:15

member: internal2

index: 1

link status: up

link failure count: 0

permanent MAC addr: 74:78:a6:18:94:16◆LAG モードが active の場合の出力例

FortiGate-60F # diagnose netlink aggregate name LAG

LACP flags: (A|P)(S|F)(A|I)(I|O)(E|D)(E|D)

(A|P) - LACP mode is Active or Passive

(S|F) - LACP speed is Slow or Fast

(A|I) - Aggregatable or Individual

(I|O) - Port In sync or Out of sync

(E|D) - Frame collection is Enabled or Disabled

(E|D) - Frame distribution is Enabled or Disabled

status: up

npu: y

flush: n

asic helper: y

oid: 68

ports: 2

link-up-delay: 50ms

min-links: 1

ha: master

distribution algorithm: L4

LACP mode: active

LACP speed: slow

LACP HA: enable

aggregator ID: 3

actor key: 9

actor MAC address: 74:78:a6:18:94:15

partner key: 1

partner MAC address: 00:22:0c:be:79:80

member: internal1

index: 0

link status: up

link failure count: 0

permanent MAC addr: 74:78:a6:18:94:15

LACP state: established

actor state: ASAIEE

actor port number/key/priority: 1 9 255

partner state: ASAIEE

partner port number/key/priority: 258 1 32768

partner system: 0 00:22:0c:be:79:80

aggregator ID: 3

speed/duplex: 100 1

RX state: CURRENT 6

MUX state: COLLECTING_DISTRIBUTING 4

member: internal2

index: 1

link status: up

link failure count: 0

permanent MAC addr: 74:78:a6:18:94:16

LACP state: established

actor state: ASAIEE

actor port number/key/priority: 2 9 255

partner state: ASAIEE

partner port number/key/priority: 259 1 32768

partner system: 0 00:22:0c:be:79:80

aggregator ID: 3

speed/duplex: 100 1

RX state: CURRENT 6

MUX state: COLLECTING_DISTRIBUTING 4リンクアグリゲーション使用時のポリシー設定例

以下の構成を例に、端末が存在するネットワークセグメントから外部ネットワークへの通信を許可するファイアウォールポリシーを設定します。

アドレスオブジェクトの作成

まずファイアウォールポリシー設定で使用するアドレスオブジェクトを作成します。

ポイントは「インターフェース」では作成したアグリゲートインターフェースを指定することです。

サービスオブジェクトの作成

通信要件に合わせたサービスオブジェクトを作成します。

ここではデフォルトで存在する適当なサービスを使用することとします。

ファイアウォールポリシーの作成

対象の通信を許可するファイアウォールポリシーを作成します。

ポイントは「着信インターフェース」には作成したアグリゲートインターフェースを指定することです。また「送信元」にはインターフェースにアグリゲートインターフェースを指定したアドレスオブジェクトを指定します。宛先とサービスについては通信要件に合わせて設定してください。

以上のようにファイアウォールポリシーを設定することでアグリゲートインターフェースを通した通信を許可できます。

アグリゲートインターフェースと VLAN の組み合わせ

アグリゲートインターフェースでタグ VLAN を使用したい場合は、通常のインターフェースでタグ VLAN を使用する場合と同様に設定することで実現できます。

タグ VLAN 通信の実現方法について詳しくは以下の記事を確認してください。

以上です。

参考資料

【おすすめ】FortiGate の設計構築中なら以下の記事も役立つかもです

- 基礎知識

- HA (冗長構成) 設定

- FortiGate HA モードの Active-Passive と Active-Active の違いを解説します

- FortiGate HA(冗長構成)の概要と設定ガイド【詳しく解説】※note記事

- FortiGate HA 構成時のコンフィグ同期の仕様について解説します

- FortiGate HA 構成時の NTP,Syslog,SNMP 等の送信元インターフェースを解説 [ha-direct 設定]

- FortiGate HA 構成時の仮想 MAC アドレスについて解説します

- FortiGate HA ハートビート送信間隔と障害判定しきい値の設定ガイド

- FortiGate HA 構成時のバックアップ及びリストア実施ガイド

- FortiGate HA 構成でのモニタインターフェースダウン時の通信断時間について解説

- FortiGate HA 構成に関するQ&A 【良くありそうな疑問集】

- VDOM (バーチャルドメイン) 設定

- トランスペアレントモード設定

- システム系設定

- 管理者アカウント設定

- 時刻・NTP 設定

- ロギング・Syslog 送信設定

- SNMP 設定

- DHCP サーバ機能設定

- Proxy サーバ機能設定

- アラートメール送信

- ネットワーク系設定

- インターフェース設定

- ルーティング設定

- DNS 設定

- NAT 及び NAPT 設定

- ファイアウォール系設定

- アドレス設定

- サービス設定

- ファイアウォールポリシー設定

- ゾーンを使用したポリシー設定

- VPN 系設定

- Tips

Amazon アフィリエイトリンク

以下は Amazon アフィリエイトリンクです。インフラエンジニアにそこそこおすすめなアイテムです。

note メンバーシップへの参加もお待ちしています!

【アフィリエイト】おすすめ WordPress テーマ【SWELL】

当サイトでは WordPress テーマとして SWELL を使用しています。以前は無料・高機能テーマとして知られる Cocoon を使用していて Cocoon も使いやすかったのですが、SWELL を使い始めてからは SWELL のほうが圧倒的に使いやすいなと思いました。そして何より読み込み速度が速い。SWELL を使い始めてから、過去の Cocoon のブログを見直したときに「あれ、こんなに表示遅かったっけ?」という感覚になりました。

また SWELL はデフォルトでもオシャレなデザインですが柔軟にカスタマイズすることもでき個性のあるサイトを作成できます。さらにブログパーツや広告タグといった再利用可能なブログの「部品」も作成することができ、ブログ作成効率も高いです。

技術ブログやアフィリエイト等での収益化を見据えたブログの作成に SWELL は最適です。初見では価格が高いなと思うと思いますが、私としては SWELL を採用して良かったしそれ以上の価値があると感じています。

ブログの新設やテーマ変更を考えている人は一度 SWELL を検討してみてください。

以下の画像リンクから詳細な情報を確認できます。

レンタルサーバーを探している人には安定性に定評のあるエックスサーバーをお勧めします。

当サイトもエックスサーバーを使用しています。WordPress のインストールも簡単にできます。

コメント