本記事について

本記事では、Fortinet 社のファイアウォール製品である FortiGate について、IPアドレス等のインターフェースの基本設定を行う方法について説明します。

動作確認環境

本記事の内容は以下の機器にて動作確認を行った結果に基づいて作成されています。

- FortiGate-60F

- バージョン 7.4.3

GUI でのインターフェース基本設定

GUI にてインターフェースの設定を行う方法について説明します。

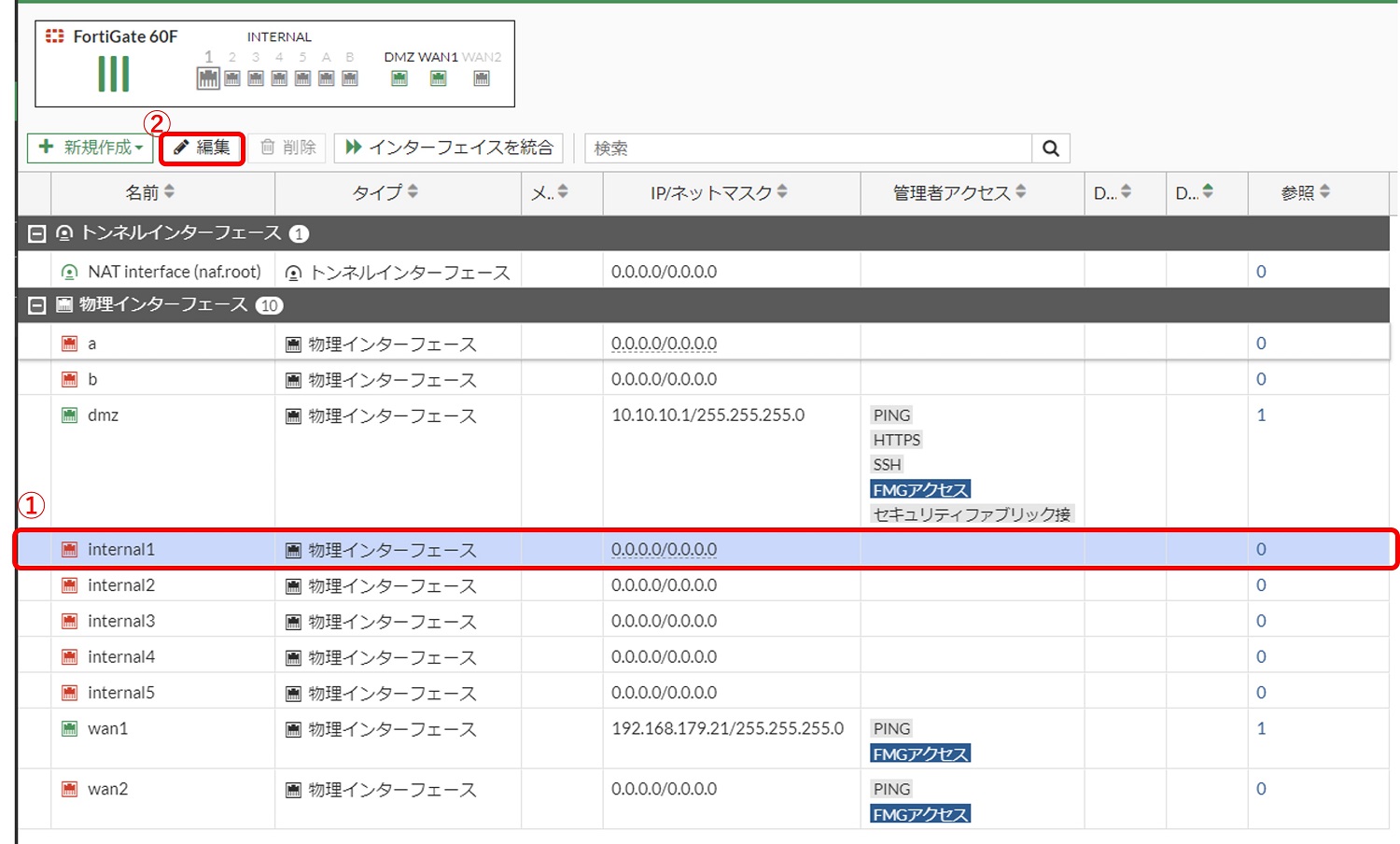

インターフェース設定画面の表示

GUI にログインし、左側のメニューから「ネットワーク > インターフェース」をクリックします。

表示されるインターフェース一覧画面で設定対象のインターフェースの行をクリックして選択状態にし「編集」をクリックすることで設定編集画面を表示できます。または、対象インターフェースの行をダブルクリックでも編集画面を表示できます。

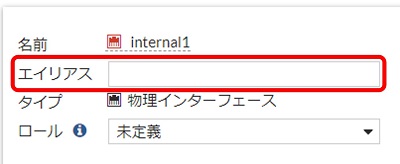

以下のようなインターフェース編集画面が表示されます。

エイリアス設定

エイリアスは、インターフェースの別名の設定です。

エイリアスを設定すると、GUI 上でのインターフェース名の表示が「<エイリアス>(<インターフェース名>)」の形式で表示されるようになります。以下の画像は、internal1 インターフェースのエイリアスを「MyInt1」と設定した場合のインターフェース名表示です。

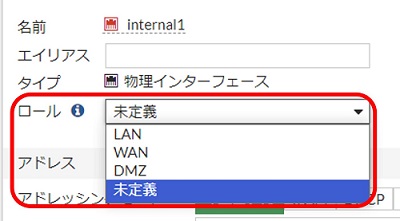

ロール設定

ロール設定は、インターフェースの役割を決める設定です。選択肢は「LAN」「WAN」「DMZ」「未定義」があります。

ロールはそのインターフェースがどのネットワークに接続しているかを分かりやすくするための設定です。FortiGate の動作には影響しませんが、GUI のインターフェース設定画面で表示される設定項目が変わります。

例えばロールを「LAN」にした場合 GUI のインターフェース設定項目に DHCP サーバに関する項目が表示されますが、「WAN」や「DMZ」にすると DHCP サーバに関する項目は表示されません。ただ、「WAN」や「DMZ」にした場合でも CLI で DHCP サーバ設定を行うことができます。

IP アドレス設定

手動で静的に設定する場合

IP アドレスを手動で設定する場合は、「アドレッシングモード」で「マニュアル」を選択し、「IP/ネットマスク」欄に IP アドレス及びプレフィックス長を入力します。

「アドレスオブジェクトに一致するサブネットの作成」という項目があり、デフォルトで ON になっていますが、これが ON の場合、インターフェースに設定した IP アドレスが含まれるサブネットのアドレスオブジェクトが自動で作成されます。一見便利のように見えますが、勝手にオブジェクトが作成されて管理が難しくなるので、この機能は OFF にすることをお勧めします。

「セカンダリIPアドレス」を ON にするとセカンダリIPアドレス(インターフェースに複数のIPアドレスを設定できる)を設定することができます。

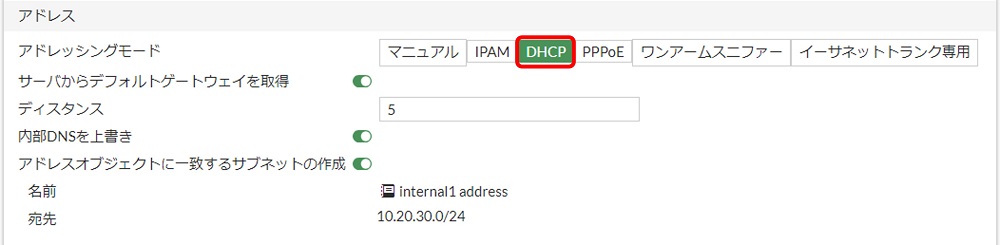

DHCP サーバからアドレスを取得する場合

DHCP サーバからアドレスを取得する(DHCP クライアントとする)場合は、「アドレッシングモード」で「DHCP」を選択します。

- サーバからデフォルトゲートウェイを取得:DHCPサーバから取得したデフォルトゲートウェイ情報をルーティングテーブルにインストールする場合は ON にします

- ディスタンス:DHCPサーバから取得したデフォルトゲートウェイのディスタンス値です

- 内部DNSを上書き:DHCPサーバから取得したDNSサーバを優先して使用する場合は ON にします

PPPoE 接続する場合

PPPoE クライアントとして PPPoE 接続する場合は、「アドレッシングモード」で「PPPoE」を選択します。

- ユーザ名:PPPoE 接続用のユーザ名

- パスワード:PPPoE 接続用のユーザパスワード

- サーバからデフォルトゲートウェイを取得:PPPoEサーバから取得したデフォルトゲートウェイ情報をルーティングテーブルにインストールする場合は ON にします

- ディスタンス:PPPoEサーバから取得したデフォルトゲートウェイのディスタンス値です

- 内部DNSを上書き:PPPoEサーバから取得したDNSサーバを優先して使用する場合は ON にします

管理者アクセス設定

管理者アクセス設定は、対象インターフェース宛の各種管理アクセスを許可するかどうかの設定です。

各項目の意味は以下の通りです。

- HTTPS

- FortiGate GUI への安全な HTTPS 接続を許可します

- HTTP

- FortiGate GUI への HTTP 接続を許可します

- HTTPS が有効になっている場合にのみ有効にできます

- PING

- PING に応答するようになります

- インターフェースへの疎通確認を行う場合などに有効にします

- FMGアクセス

- FortiManager と FortiGate デバイス間の通信交換中に FortiManager の認証を自動的に許可します

- FortiManager による管理を行う場合は有効にします

- SSH

- CLI への SSH 接続を許可します

- TELNET

- CLI への TELNET 接続を許可します

- 有効化したい場合は CLI で設定する必要があります

- SNMP

- リモート SNMP マネージャーからの SNMP クエリに応答するようになります

- SNMP による管理を行う場合は有効にします

- FTM

- FortiToken Mobile Push(FTM)アクセスを許可します

- RADIUSアカウンティング

- このインターフェイスで RADIUS アカウンティング情報を許可します

- セキュリティファブリック接続

- Security Fabricアクセスを許可します

- これにより FortiTelemetry と CAPWAP が有効になります

- スピードテスト

- SD-WAN のスピードテスト機能を有効化します

- スピードテストの実施には「SD-WANネットワークモニタ」ライセンスが必要です

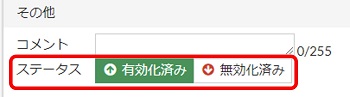

インターフェース・ステータスの設定

インターフェースの有効/無効のステータス設定を行うことができます。

無効にするとリンク状態が down となりデータ送受信ができなくなります。

Speed/Duplex の設定

Speed/Duplex は GUI では設定できず CLI で設定する必要があります。デフォルトでは auto/auto です。

CLI でのインターフェース基本設定

CLI での設定を初めて行うという人はまず以下の CLI 設定変更ガイドを確認してください。

各設定項目の説明は GUI での設定方法の項目で説明しているので CLI の項目内では省略しています。

インターフェース設定に該当するコンフィグ項目

インターフェースの設定に該当するコンフィグ項目は config system interface です。

config system interface

edit "wan1"

set vdom "root"

set mode dhcp

set allowaccess ping fgfm

set type physical

set role wan

set snmp-index 1

next

...

endエイリアス設定

エイリアスの設定は「set alias <エイリアス>」で行います。

config system interface

edit "internal1"

set alias "MyInt1"

next

endロール設定

ロールの設定は「set role <ロール名>」で行います。

config system interface

edit "internal1"

set role lan

next

end設定値の選択肢は以下の通りです。

lan Connected to local network of endpoints.

wan Connected to Internet.

dmz Connected to server zone.

undefined Interface has no specific role.IP アドレス設定

アドレッシングモードの設定

アドレッシングモードの設定は「set mode <モード>」で行います。

config system interface

edit "internal1"

set mode static

next

end手動で静的に設定する場合

手動で IP アドレスを設定する場合は、アドレッシングモードモードをstaticにした上でset ip <アドレス>/<プレフィックス長>でIPアドレスを設定します。

config system interface

edit "internal1"

set mode static

set ip 10.20.30.1/24

next

endIPアドレスの設定はサブネットマスク形式でもプレフィックス長形式でもどちらでも可能です。コンフィグ上での表記形式は以下のようにサブネットマスク形式になります。

config system interface

edit "internal1"

set ip 10.20.30.1 255.255.255.0

next

endDHCP サーバからアドレスを取得する場合

DHCPから IP アドレスを取得する場合は、アドレッシングモードモードをdhcpと設定します。

config system interface

edit "internal1"

set mode dhcp

next

endその他オプションについては以下の項目で設定します。

config system interface

edit "internal1"

set defaultgw enable

set distance 5

set dns-server-override enable

next

endPPPoE 接続する場合

PPPoE 接続する場合は、アドレッシングモードモードをpppoeと設定します。

config system interface

edit "internal1"

set mode pppoe

next

endさらに PPPoE 接続用ユーザとパスワードはset username <ユーザ名>とset password <パスワード>で設定します。

config system interface

edit "internal1"

set username pppoeuser

set password pppoepass

next

endその他オプションについては以下の項目で設定します。

config system interface

edit "internal1"

set ipunnumbered 0.0.0.0

set disc-retry-timeout 1

set padt-retry-timeout 1

set defaultgw enable

set distance 5

set dns-server-override enable

next

end管理者アクセス設定

管理アクセス設定についてはset allowaccess <プロトコルリスト>で設定します。

config system interface

edit "internal1"

set allowaccess ping https ssh

next

end上のコマンド例のように、複数のプロトコルを許可する場合は設定値をスペース区切りで複数指定します。

設定可能な値は以下の通りです。

ping PING access.

https HTTPS access.

ssh SSH access.

snmp SNMP access.

http HTTP access.

telnet TELNET access.

fgfm FortiManager access.

radius-acct RADIUS accounting access.

probe-response Probe access.

fabric Security Fabric access.

ftm FTM access.

speed-test Speed test access.インターフェース・ステータスの設定

インターフェース・ステータスの設定についてはset status <up|down>で設定します。

config system interface

edit "internal1"

set status up

next

endSpeed/Duplex の設定

インターフェースの Speed/Duplex の設定についてはset speed <値>で設定します。

config system interface

edit "internal1"

set speed 1000full

next

endSpeed と Duplex の組み合わせを一つの設定項目(speed)で指定します。

FortiGate-60F で設定可能な値は以下の通りです。

auto Automatically adjust speed.

10full 10M full-duplex.

10half 10M half-duplex.

100full 100M full-duplex.

100half 100M half-duplex.

1000full 1000M full-duplex.インターフェース状態の確認コマンド

get system interface physical

get system interface physical [<インターフェース名>]コマンドですべてのインターフェースまたは指定したインターフェースの up/down、speed、duplex などの状態を表示できます。

FortiGate-60F # get system interface physical wan1

== [onboard]

==[wan1]

mode: dhcp

ip: 192.168.179.21 255.255.255.0

ipv6: ::/0

status: up

speed: 1000Mbps (Duplex: full)

FEC: none

FEC_cap: noneget hardware nic

get hardware nic <インターフェース名>で指定したインターフェースの状態と統計情報を表示できます。

FortiGate-60F # get hardware nic wan1

Description :FortiASIC NP6XLITE Adapter

Driver Name :FortiASIC NP6XLITE Driver

Board :60F

lif id :0

lif oid :64

netdev oid :64

Current_HWaddr 74:78:a6:18:94:12

Permanent_HWaddr 74:78:a6:18:94:12

========== Link Status ==========

Admin :up

netdev status :up

autonego_setting :1

link_setting :1

speed_setting :1000

duplex_setting :0

Speed :1000

Duplex :Full

link_status :Up

============ Counters ===========

Rx Pkts :94095

Rx Bytes :89009053

Tx Pkts :58599

Tx Bytes :9909947

Host Rx Pkts :59693

Host Rx Bytes :56924847

Host Tx Pkts :35586

Host Tx Bytes :5098411

Host Tx dropped :0

FragTxCreate :0

FragTxOk :0

FragTxDrop :0以上です。

【おすすめ】FortiGate の設計構築中なら以下の記事も役立つかもです

- 基礎知識

- HA (冗長構成) 設定

- FortiGate HA モードの Active-Passive と Active-Active の違いを解説します

- FortiGate HA(冗長構成)の概要と設定ガイド【詳しく解説】※note記事

- FortiGate HA 構成時のコンフィグ同期の仕様について解説します

- FortiGate HA 構成時の NTP,Syslog,SNMP 等の送信元インターフェースを解説 [ha-direct 設定]

- FortiGate HA 構成時の仮想 MAC アドレスについて解説します

- FortiGate HA ハートビート送信間隔と障害判定しきい値の設定ガイド

- FortiGate HA 構成時のバックアップ及びリストア実施ガイド

- FortiGate HA 構成でのモニタインターフェースダウン時の通信断時間について解説

- FortiGate HA 構成に関するQ&A 【良くありそうな疑問集】

- VDOM (バーチャルドメイン) 設定

- トランスペアレントモード設定

- システム系設定

- 管理者アカウント設定

- 時刻・NTP 設定

- ロギング・Syslog 送信設定

- SNMP 設定

- DHCP サーバ機能設定

- Proxy サーバ機能設定

- アラートメール送信

- ネットワーク系設定

- インターフェース設定

- ルーティング設定

- DNS 設定

- NAT 及び NAPT 設定

- ファイアウォール系設定

- アドレス設定

- サービス設定

- ファイアウォールポリシー設定

- ゾーンを使用したポリシー設定

- VPN 系設定

- Tips

Amazon アフィリエイトリンク

以下は Amazon アフィリエイトリンクです。インフラエンジニアにそこそこおすすめなアイテムです。

note メンバーシップへの参加もお待ちしています!

【アフィリエイト】おすすめ WordPress テーマ【SWELL】

当サイトでは WordPress テーマとして SWELL を使用しています。以前は無料・高機能テーマとして知られる Cocoon を使用していて Cocoon も使いやすかったのですが、SWELL を使い始めてからは SWELL のほうが圧倒的に使いやすいなと思いました。そして何より読み込み速度が速い。SWELL を使い始めてから、過去の Cocoon のブログを見直したときに「あれ、こんなに表示遅かったっけ?」という感覚になりました。

また SWELL はデフォルトでもオシャレなデザインですが柔軟にカスタマイズすることもでき個性のあるサイトを作成できます。さらにブログパーツや広告タグといった再利用可能なブログの「部品」も作成することができ、ブログ作成効率も高いです。

技術ブログやアフィリエイト等での収益化を見据えたブログの作成に SWELL は最適です。初見では価格が高いなと思うと思いますが、私としては SWELL を採用して良かったしそれ以上の価値があると感じています。

ブログの新設やテーマ変更を考えている人は一度 SWELL を検討してみてください。

以下の画像リンクから詳細な情報を確認できます。

レンタルサーバーを探している人には安定性に定評のあるエックスサーバーをお勧めします。

当サイトもエックスサーバーを使用しています。WordPress のインストールも簡単にできます。

コメント