本記事について

本記事では、Fortinet 社のファイアウォール製品である FortiGate について、HA 構成時に NTP 通信、Syslog 通信、SNMP 通信等の送信元インターフェースがどのようになるのかを説明します。

動作確認環境

本記事の内容は以下の機器にて動作確認を行った結果に基づいて作成されています。

- FortiGate-60F

- バージョン 7.4.3

HA 構成時の各種管理通信の送信元インターフェース

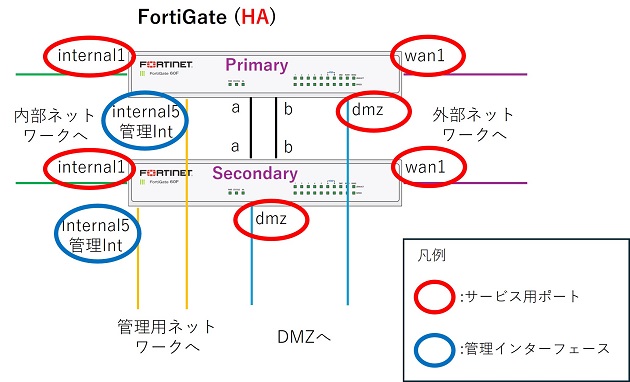

HA を構成している FortiGate にて、NTP、Syslog、SNMP 等の管理用通信の送信元インターフェース(送信元アドレス)が何になるのかは気になるところです。というのも HA 構成時は以下のような要素があるためです。

- HA 構成時は HA クラスタメンバのインターフェースアドレスが同じになる

- HA 構成時は独自のルーティングテーブルを持つ「管理インターフェース」が存在する

デフォルトではサービス用ポートが送信元になる

HA 構成時、NTP、Syslog、SNMP 等の管理用通信の送信元インターフェースはサービス用ポート(管理インターフェースではない、サービス通信が通るポート)が送信元インターフェースになります。通信の出力インターフェースはルーティングテーブルに従って決定されます。これは HA を構成していない FortiGate と同様の動作です。

Syslog、SNMP に関して起きる不都合

HA 構成時は、サービス用ポートの IP アドレスはプライマリ機とセカンダリ機で設定が同期されるため同じになります。このため FortiGate が Syslog 送信したり、SNMP 通信をしたりした際に、Syslog サーバや監視サーバで受信したパケットの送信元 IP アドレスは常に同じアドレスになります。

この場合、Syslog サーバや監視サーバでは FortiGate のプライマリ機とセカンダリ機のどちらが送信したパケットなのかの区別ができません。つまり機器別に管理ができないということです。

この問題を解決する設定が後述するha-directという設定です。これを有効化することで Syslog、SNMP 通信の送信元 IP アドレスを管理インターフェースの IP アドレスにすることができ、サーバ側ではアドレスによって機器の区別ができるようになります。

送信元を管理インターフェースにする ha-direct 設定

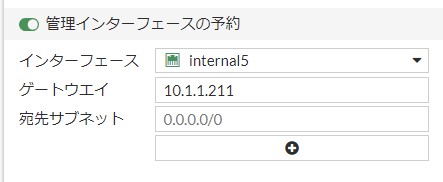

HA 構成時に、NTP、Syslog、SNMP 等の管理用通信の送信元インターフェースを「管理インターフェース」に変更することができます。ここでいう「管理インターフェース」とは、HA 設定の中にある「管理インターフェースの予約」で指定したインターフェースのことを指します。

送信元インターフェースを管理インターフェースに変更するためにはha-direct という設定を有効化します。

HA 設定における ha-direct【NTP、Syslog に影響】

HA 設定に該当するコンフィグであるconfig system haの中にha-directという設定項目があります。この設定はデフォルトではdisableになっています。

config system ha

set ha-direct disable

endこの設定を有効化することで、Syslog 等の管理系通信の送信元インターフェースを管理インターフェースに変更することができます。有効化する設定コマンドは以下です。

config system ha

set ha-direct enable

end注意点として、SNMP 通信に関してはこのconfig system ha内のha-directを有効化しても送信元インターフェースは管理インターフェースになりません。SNMP 通信の送信元インターフェースを管理インターフェースに変えたい場合は次項で説明する SNMP ホスト設定におけるha-directを有効化する必要があります。

SNMP 設定における ha-direct【SNMP クエリ応答、トラップに影響】

SNMP クエリへの応答や SNMP トラップ送信の際の送信元インターフェースを管理インターフェースにするためには、SNMP 設定における ha-direct を有効化する必要があります。

対象のコンフィグは、config system snmp communityの中で設定しているコミュニティ設定の中の、SNMP ホスト設定の中にあるha-directです。SNMP ホスト毎に設定することになります。例えばedit 1のコミュニティで設定しているedit 1の SNMP ホストについてha-directを有効化する場合は以下の設定コマンドで設定します。

config system snmp community

edit 1

config hosts

edit 1

set ha-direct enable

next

end

next

endDNS、Ping は ha-direct に関係無くサービス用ポートが送信元

FortiGate からの DNS ルックアップ通信、及び Ping 通信の送信元インターフェースについては、ha-direct設定の影響を受けず、サービス用ポートが送信元インターフェースになります。

このため、DNS に関してはいずれかのサービス用ポートから DNS サーバに通信できるようにネットワーク設計を行う必要があります。

管理インターフェースから Ping を実行する方法

Ping の設定(execute ping-options)では送信元インターフェースを指定することができますが、管理インターフェースとして設定されているインターフェースを指定することはできません。

管理インターフェースは内部的に自動で作成されるvsys_hamgmtという VDOM に所属するため、管理インターフェースから Ping を実行するためにはまずvsys_hamgmt VDOM に移動する必要があります。そのためのコマンドは以下です。

execute enter vsys_hamgmtFortiGate-60F-01 # execute enter vsys_hamgmt

current vdom=vsys_hamgmt:3

FortiGate-60F-01 #vsys_hamgmt VDOM に移動した後 Ping を実行すると、送信元インターフェースを管理インターフェースとして Ping を実行できます。

FortiGate-60F-01 # execute ping 10.1.1.33

PING 10.1.1.33 (10.1.1.33): 56 data bytes

64 bytes from 10.1.1.33: icmp_seq=0 ttl=128 time=1.0 ms

64 bytes from 10.1.1.33: icmp_seq=1 ttl=128 time=0.9 ms

64 bytes from 10.1.1.33: icmp_seq=2 ttl=128 time=1.0 ms

64 bytes from 10.1.1.33: icmp_seq=3 ttl=128 time=1.2 ms

64 bytes from 10.1.1.33: icmp_seq=4 ttl=128 time=0.8 ms

--- 10.1.1.33 ping statistics ---

5 packets transmitted, 5 packets received, 0% packet loss

round-trip min/avg/max = 0.8/0.9/1.2 ms

FortiGate-60F-01 #vsys_hamgmt VDOM からrootVDOM に戻るためには以下のコマンドを実行します。

execute enter rootFortiGate-60F-01 # execute enter root

current vdom=root:0

FortiGate-60F-01 #以上です。

【おすすめ】FortiGate の設計構築中なら以下の記事も役立つかもです

- 基礎知識

- HA (冗長構成) 設定

- FortiGate HA モードの Active-Passive と Active-Active の違いを解説します

- FortiGate HA(冗長構成)の概要と設定ガイド【詳しく解説】※note記事

- FortiGate HA 構成時のコンフィグ同期の仕様について解説します

- FortiGate HA 構成時の NTP,Syslog,SNMP 等の送信元インターフェースを解説 [ha-direct 設定]

- FortiGate HA 構成時の仮想 MAC アドレスについて解説します

- FortiGate HA ハートビート送信間隔と障害判定しきい値の設定ガイド

- FortiGate HA 構成時のバックアップ及びリストア実施ガイド

- FortiGate HA 構成でのモニタインターフェースダウン時の通信断時間について解説

- FortiGate HA 構成に関するQ&A 【良くありそうな疑問集】

- VDOM (バーチャルドメイン) 設定

- トランスペアレントモード設定

- システム系設定

- 管理者アカウント設定

- 時刻・NTP 設定

- ロギング・Syslog 送信設定

- SNMP 設定

- DHCP サーバ機能設定

- Proxy サーバ機能設定

- アラートメール送信

- ネットワーク系設定

- インターフェース設定

- ルーティング設定

- DNS 設定

- NAT 及び NAPT 設定

- ファイアウォール系設定

- アドレス設定

- サービス設定

- ファイアウォールポリシー設定

- ゾーンを使用したポリシー設定

- VPN 系設定

- Tips

Amazon アフィリエイトリンク

以下は Amazon アフィリエイトリンクです。インフラエンジニアにそこそこおすすめなアイテムです。

note メンバーシップへの参加もお待ちしています!

【アフィリエイト】おすすめ WordPress テーマ【SWELL】

当サイトでは WordPress テーマとして SWELL を使用しています。以前は無料・高機能テーマとして知られる Cocoon を使用していて Cocoon も使いやすかったのですが、SWELL を使い始めてからは SWELL のほうが圧倒的に使いやすいなと思いました。そして何より読み込み速度が速い。SWELL を使い始めてから、過去の Cocoon のブログを見直したときに「あれ、こんなに表示遅かったっけ?」という感覚になりました。

また SWELL はデフォルトでもオシャレなデザインですが柔軟にカスタマイズすることもでき個性のあるサイトを作成できます。さらにブログパーツや広告タグといった再利用可能なブログの「部品」も作成することができ、ブログ作成効率も高いです。

技術ブログやアフィリエイト等での収益化を見据えたブログの作成に SWELL は最適です。初見では価格が高いなと思うと思いますが、私としては SWELL を採用して良かったしそれ以上の価値があると感じています。

ブログの新設やテーマ変更を考えている人は一度 SWELL を検討してみてください。

以下の画像リンクから詳細な情報を確認できます。

レンタルサーバーを探している人には安定性に定評のあるエックスサーバーをお勧めします。

当サイトもエックスサーバーを使用しています。WordPress のインストールも簡単にできます。

コメント