本記事について

本記事では、Fortinet 社のファイアウォール製品である FortiGate での DHCP リレーの設定方法について説明します。

動作確認環境

本記事の内容は以下の機器にて動作確認を行った結果に基づいて作成されています。

- FortiGate-60F

- バージョン 7.4.3

DHCP リレーとは

DHCP クライアントがネットワークに接続した際、同一セグメント内に DHCP パケットをブロードキャストして DHCP サーバを探索します。DHCP サーバはそのパケットに応答することで DHCP クライアントに IP アドレス、デフォルトゲートウェイ、DNS サーバ等の情報を払い出します。

ここで、DHCP サーバが DHCP クライアントとは異なるセグメントに存在する場合、DHCP クライアントからの DHCP パケットは DHCP サーバに届きません。このような場合、DHCP サーバとクライアントの間に存在するルータや L3SW に DHCP 通信を仲介させることで DHCP サーバとクライアント間の DHCP 通信を実現することができます。

このときのルータや L3SW で使用される DHCP 通信を仲介する機能のことを DHCP リレーと呼びます。

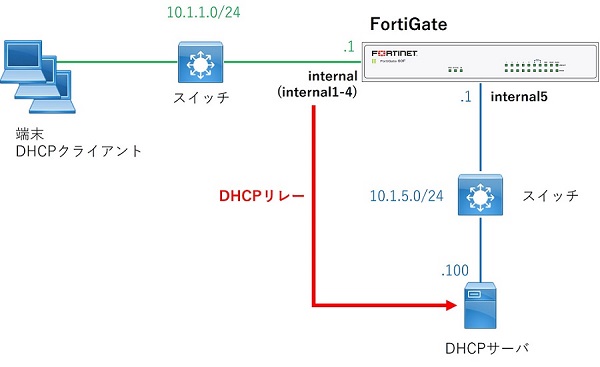

想定シナリオ

以下図のような構成を対象に考えます。FortiGate の internal VLAN スイッチを構成するインターフェースの先に DHCP クライアントが存在します。また DHCP サーバは internl5 の先に存在します。DHCP クライアントと DHCP サーバのセグメントは異なっているため、DHCP クライアントが DHCP サーバからアドレス情報を取得できるように FortiGate にて DHCP リレーを設定します。

以下で FortiGate での DHCP リレーの設定方法を説明します。

DHCP リレーの有効化設定

DHCP リレーはインターフェース単位で有効化します。

GUI で設定する場合は、対象インターフェースの設定画面から行います。

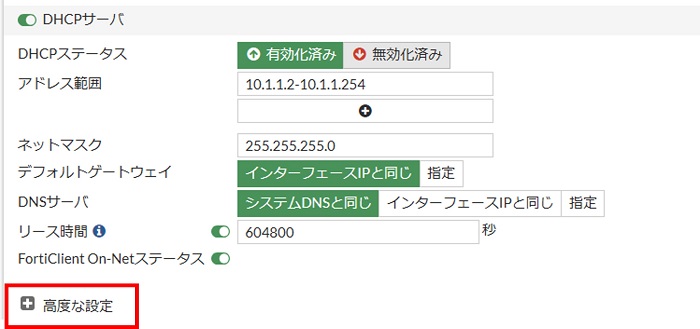

対象インターフェースの設定画面を開き、「DHCPサーバ」を有効化します。

「高度な設定」の「+」をクリックして展開します。

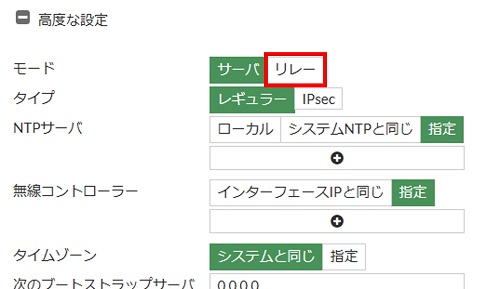

展開されて表示された項目の「モード」にて「リレー」を選択します。

以下の表示になるため、「DHCPサーバIP」欄にリレー先の DHCP サーバの IP アドレスを入力します。

以上の設定ができたらインターフェース設定画面下部の「OK」をクリックして設定を確定します。

これで対象インターフェースの DHCP リレーの有効化は完了です。

CLI で DHCP リレーを設定する場合はconfig system interface内の対象インターフェースのコンフィグ内で設定します。必要な設定は以下の2項目です。

config system interface

edit "internal"

set dhcp-relay-service enable

set dhcp-relay-ip "10.1.5.100"

next

endset dhcp-relay-service enable- DHCP リレーの有効化設定

set dhcp-relay-ip <DHCPサーバアドレス>- リレー先 DHCP サーバアドレスの設定

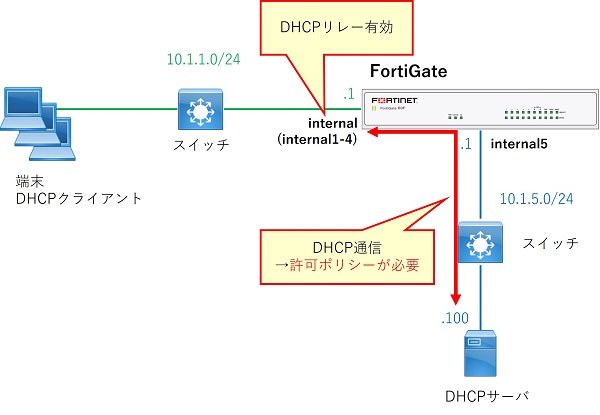

DHCP リレー用ファイアウォールポリシーの設定

DHCP リレーを利用する場合は FortiGate を挟んで DHCP 通信を行うことになるため、その DHCP 通信を許可するファイアウォールポリシーの設定が必要です。

許可する必要がある通信は以下の2つです。

- FortiGate の DHCP リレーを有効化したインターフェースから DHCP サーバへの DHCP 通信

- DHCP サーバから FortiGate の DHCP リレーを有効化したインターフェースへの DHCP 通信

DHCP リレー有効インターフェースから DHCP サーバへの DHCP 通信の許可

今回のシナリオにおける DHCP リレー有効インターフェースから DHCP サーバへの DHCP 通信を許可するファイアウォールポリシーは以下の通りです。

送信元は DHCP リレーが有効化されている internal VLAN スイッチのアドレスとし、宛先は DHCP サーバのアドレスとしています。サービスについては FortiGate にデフォルトで作成されている DHCP サービスを指定しています。

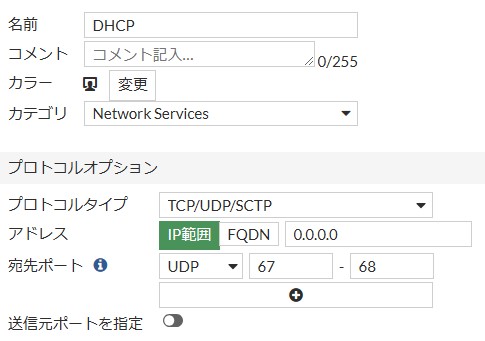

DHCP サービスの内容は以下の通りです。

DHCP サーバから DHCP リレー有効インターフェースへの DHCP 通信の許可

今回のシナリオにおける DHCP サーバから DHCP リレー有効インターフェースへの DHCP 通信を許可するファイアウォールポリシーの設定は以下の通りです。

送信元は DHCP サーバのアドレスとし、宛先は DHCP リレーが有効化されている internal VLAN スイッチのアドレスとしています。サービスについては FortiGate にデフォルトで作成されている DHCP サービスを指定しています。

DHCP 通信のパケットキャプチャ

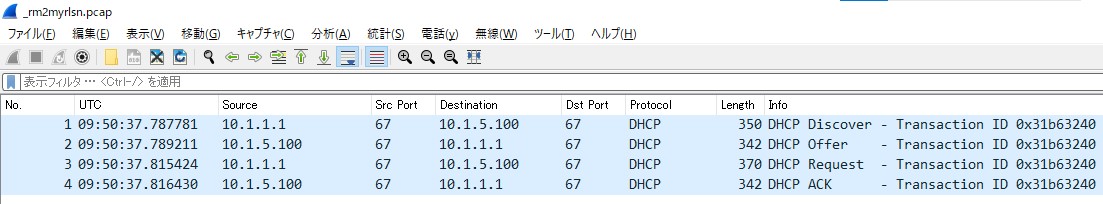

以下は DHCP クライアントをネットワークに接続したときに FortiGate の internal5 で取得したパケットキャプチャです。

FortiGate の DHCP リレーを有効化したインターフェースである internal のアドレス 10.1.1.1 と DHCP サーバのアドレス 10.1.5.100 の間で DHCP 通信が発生していることが分かります。

なお、この DHCP 通信についてはファイアウォールポリシーでログ保存を有効化していてもトラフィックログは保存されません。

以上です。

【おすすめ】FortiGate の設計構築中なら以下の記事も役立つかもです

- 基礎知識

- HA (冗長構成) 設定

- FortiGate HA モードの Active-Passive と Active-Active の違いを解説します

- FortiGate HA(冗長構成)の概要と設定ガイド【詳しく解説】※note記事

- FortiGate HA 構成時のコンフィグ同期の仕様について解説します

- FortiGate HA 構成時の NTP,Syslog,SNMP 等の送信元インターフェースを解説 [ha-direct 設定]

- FortiGate HA 構成時の仮想 MAC アドレスについて解説します

- FortiGate HA ハートビート送信間隔と障害判定しきい値の設定ガイド

- FortiGate HA 構成時のバックアップ及びリストア実施ガイド

- FortiGate HA 構成でのモニタインターフェースダウン時の通信断時間について解説

- FortiGate HA 構成に関するQ&A 【良くありそうな疑問集】

- VDOM (バーチャルドメイン) 設定

- トランスペアレントモード設定

- システム系設定

- 管理者アカウント設定

- 時刻・NTP 設定

- ロギング・Syslog 送信設定

- SNMP 設定

- DHCP サーバ機能設定

- Proxy サーバ機能設定

- アラートメール送信

- ネットワーク系設定

- インターフェース設定

- ルーティング設定

- DNS 設定

- NAT 及び NAPT 設定

- ファイアウォール系設定

- アドレス設定

- サービス設定

- ファイアウォールポリシー設定

- ゾーンを使用したポリシー設定

- VPN 系設定

- Tips

Amazon アフィリエイトリンク

以下は Amazon アフィリエイトリンクです。インフラエンジニアにそこそこおすすめなアイテムです。

note メンバーシップへの参加もお待ちしています!

【アフィリエイト】おすすめ WordPress テーマ【SWELL】

当サイトでは WordPress テーマとして SWELL を使用しています。以前は無料・高機能テーマとして知られる Cocoon を使用していて Cocoon も使いやすかったのですが、SWELL を使い始めてからは SWELL のほうが圧倒的に使いやすいなと思いました。そして何より読み込み速度が速い。SWELL を使い始めてから、過去の Cocoon のブログを見直したときに「あれ、こんなに表示遅かったっけ?」という感覚になりました。

また SWELL はデフォルトでもオシャレなデザインですが柔軟にカスタマイズすることもでき個性のあるサイトを作成できます。さらにブログパーツや広告タグといった再利用可能なブログの「部品」も作成することができ、ブログ作成効率も高いです。

技術ブログやアフィリエイト等での収益化を見据えたブログの作成に SWELL は最適です。初見では価格が高いなと思うと思いますが、私としては SWELL を採用して良かったしそれ以上の価値があると感じています。

ブログの新設やテーマ変更を考えている人は一度 SWELL を検討してみてください。

以下の画像リンクから詳細な情報を確認できます。

レンタルサーバーを探している人には安定性に定評のあるエックスサーバーをお勧めします。

当サイトもエックスサーバーを使用しています。WordPress のインストールも簡単にできます。

コメント