本記事について

本記事では、FortiGate の設計構築をする必要に迫られているが、FortiGate 含めファイアウォールの設計構築をした経験が無いといった人向けに、FortiGate を設計構築するために必要な基礎知識について記載します。

あなたの FortiGate 設計構築が少しでもスムーズに進むことを願っています。

FortiGateとは

FortiGate は、アメリカ合衆国カリフォルニア州に本社を置く Fortinet 社がメーカーのファイアウォール・UTM製品です。

Fortinet 社 100%出資の子会社として日本法人のフォーティネットジャパン社があります。

FortiGate は日本国内でも世界的にもファイアウォール・UTM市場で高いシェアを獲得していて、日経ネットワークによって毎年実施されているネットワーク機器利用実態調査でもファイアウォール・UTM部門で毎回断トツのトップシェアとなっています。

他社製品の例

ファイアウォール・UTM製品には Fortinet 社の FortiGate 以外にも以下のようなものがあります。

- Palo Alto ネットワークス社:PAシリーズ

- Cisco システムズ社:ASA シリーズ、Firepower シリーズ

- F5 ネットワークス社:BIG-IP AFM

- Juniper ネットワークス社:SRX シリーズ

日経ネットワークによるネットワーク機器利用実態調査によると、Fortinet、Palo Alto、Cisco の製品がシェアの大部分を占めています。

私自身、ファイアウォール設計構築案件で扱う機器はほとんどが Fortinet、Palo Alto、Cisco の何れかです。

ファイアウォールとは

ファイアウォールは、指定した送信元・宛先・サービスの組み合わせについて、その通信を[許可/拒否]することにより必要な通信のみを通し、不要な通信は通さないという状況を実現します。明確に必要な通信以外は拒否することにより、不審な通信や悪意のある通信を排除することができます。

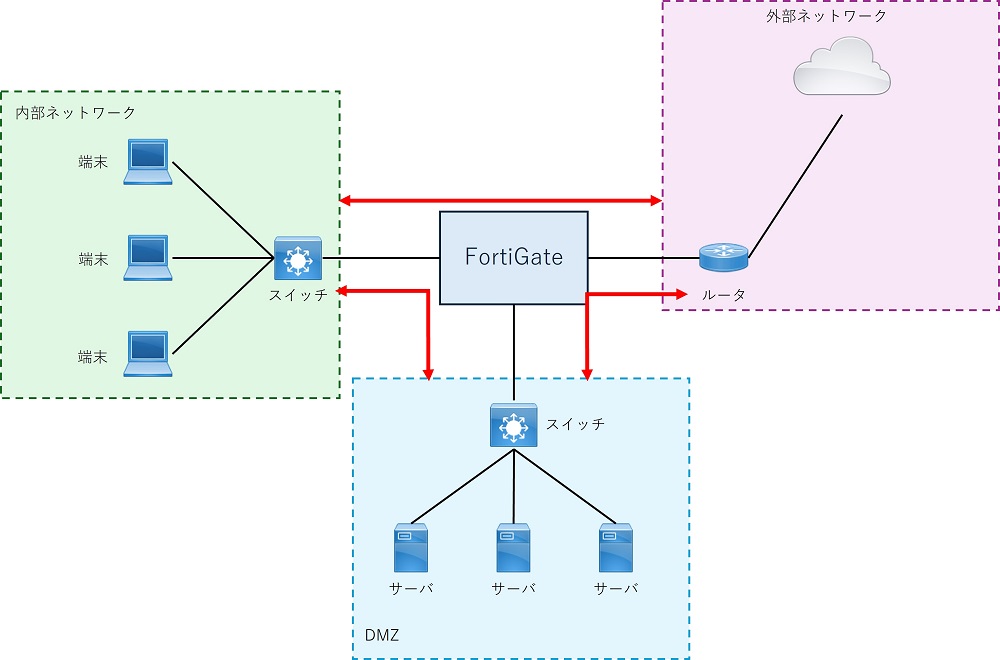

ファイアウォールを企業ネットワークに導入する場合、ネットワークをいくつかのセグメントに分割して通信制御を考えます。

最も多い考え方は、以下図のようにネットワークを「内部ネットワーク」「DMZ」「外部ネットワーク」の3つに分割する考え方です。

- 内部ネットワーク

- 社内の端末が存在するネットワークです

- DMZ

- サーバ等の外部ネットワークに公開する機器が存在するネットワークです

- 外部ネットワーク

- WAN回線やインターネットなどの社外のネットワークです

上のように分割されたネットワーク範囲のことをファイアウォールの分野では「ゾーン」と呼びます。

ファイアウォールの設計構築ではゾーン間の通信をどのように制御するかを考えることになります。

UTMとは

UTMとは「Unified Threat Management」の略であり、日本語では「統合脅威管理」や「統合型脅威管理」と呼ばれることもあります。

UTMでは以下のようなことを行います。

- アンチウイルス機能

- 通信内容にウイルスが含まれていないかを検査し、検知・ブロックする

- IPS・IDS機能

- 通信パターンが定義されている攻撃に該当するか検査し、検知・ブロックする

- URLフィルタリング

- 端末からのWeb通信について接続先URLを検査し、ブロックリストに含まれていれば検知・ブロックする

- メールフィルタリング

- メールの送信元IPアドレス、メール本文中のURL、添付ファイルなどを検査し、ブロックリストに含まれていれば検知・ブロックする

- サンドボックス

- 何か起きても問題にならないような隔離された環境で検査対象プログラムを実行し、悪意のあるプログラムかどうかを検査する

UTMは、上記のような検査を行いたい通信が通る経路上に設置されます。

FortiGateはファイアウォールなのかUTMなのか

FortiGate はファイアウォールなのか、それとも UTM なのかという疑問を持つかもしれませんが、どちらでもあるといえます。

他社製品でもそうですが、FortiGate はライセンスを購入すればファイアウォールの機能だけでなく UTM の機能も使用することができます。

もし FortiGate がファイアウォール機能のみ使用していればその FortiGate は「ファイアウォール」と呼ばれ、UTM 機能のみ使用していれば「UTM」と呼ばれます。両方の機能を使用している場合は「ファイアウォール兼UTM」のように呼ばれるかもしれません。

さらに加えていえば、FortiGate は IPsec VPN や SSL VPN 機能も持っているため、VPN 機能を使用している場合「VPN 装置」と呼ばれることもあります。

ファイアウォールに関する基礎知識

ファイアウォールポリシーとは

ファイアウォールでは、以下のような情報を指定して指定の通信について許可・拒否するよう設定を行います。この設定は「ファイアウォールポリシー」と呼ばれます。単に「ポリシー」と呼ばれることが多いです。

- 送信元情報

- 着信インターフェース

- 送信元アドレス

- 宛先情報

- 発信インターフェース

- 宛先アドレス

- 宛先ポート番号(サービス)

- アクション

- 許可または拒否

通信許可のポリシー設定を追加することを「ポート開放」や「穴あけ」と表現する人もいます。

ステートフルインスペクションとは

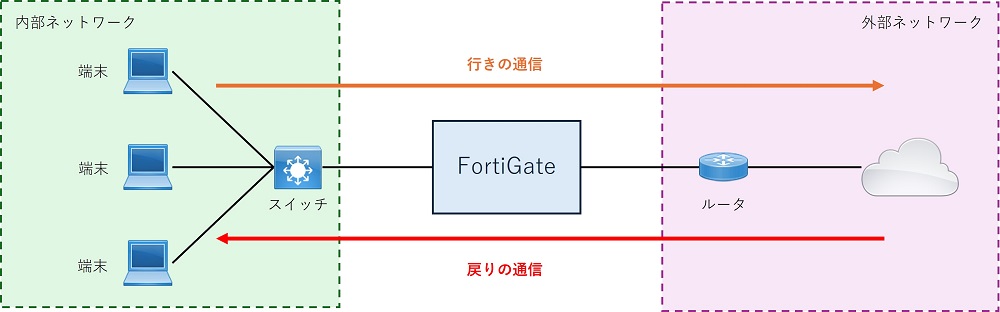

TCP 等の通信では、送信元から宛先への通信に対して、宛先から送信元への戻りの通信が発生します。

この通信を許可するために、どのようなファイアウォールポリシー設定が必要かを考えたときに以下の2つが必要と考えるかもしれません。

- 行きの通信を許可するファイアウォールポリシー

- 戻りの通信を許可するファイアウォールポリシー

実際には「行きの通信を許可するファイアウォールポリシー」だけを設定すれば十分です。

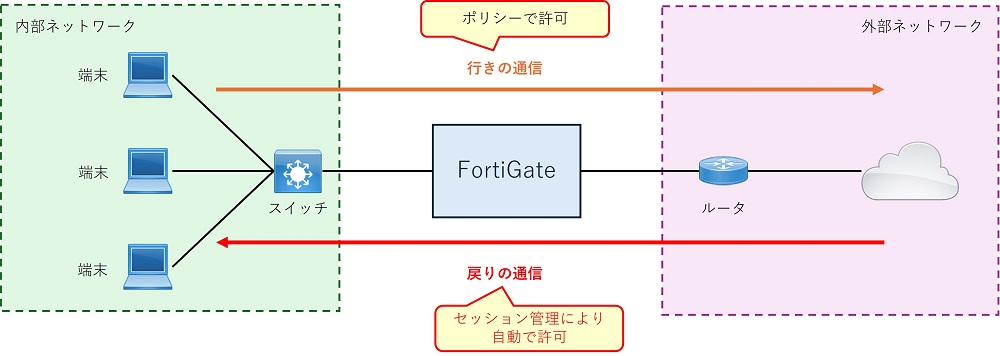

FortiGate 等のファイアウォールでは、ファイアウォールポリシーで許可した通信について「セッション」として内部で情報管理をしていて、許可した通信に対応する戻りの通信については自動で許可されます。よって「戻りの通信を許可するファイアウォールポリシー」は設定する必要がありません。

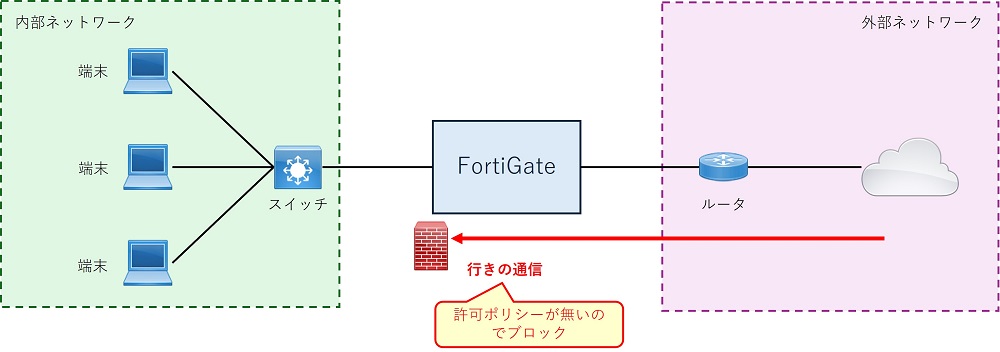

反対方向の外部側から開始された内部への通信については、許可ポリシーが設定されていなければ当然ブロックされます。

このように通信を「セッション」として管理し、戻りの通信については動的に許可する機能のことを「ステートフルインスペクション」と呼びます。このステートフルインスペクションはファイアウォールを扱う上でとても重要です。

NATモードとトランスペアレントモードとは

FortiGate ではオペレーションモード(動作モード)として以下の2つがあります。

- NATモード

- トランスペアレントモード

NATモードはデフォルトのモードで、FortiGate はルータとして機能しつつファイアウォール等の機能を提供します。

トランスペアレントモードは、FortiGate は L2SW として機能しつつファイアウォール等の機能を提供します。このモードの場合、FortiGate はルーティングを行いません。

デフォルトであるNATモードとして使用されることが多いですが、「既存ネットワークにファイアウォールやUTMを追加したいがネットワーク構成はできるだけ変えたくない」といった場合にはトランスペアレントモードが採用されます。

非対称ルーティングは厳禁

非対称ルーティングとは、特定の送信元と宛先のペアの通信についてネットワーク全体での経路を見たときに行きと戻りで通信経路が異なるようなルーティング設計のことです。

非対称ルーティングの場合、行きの通信だけ、または戻りの通信だけが FortiGate を通るといった状況が発生します。

FortiGate 含むファイアウォール製品では上で記載している通り「セッション」単位で通信を管理するため、行き・戻りのうち片方のみが通るような通信は不審な通信と判断されブロック・破棄されます。

ファイアウォールを含むネットワークを設計する場合、非対称ルーティングが発生しないようなルーティング設計を行うことが重要になります。

FortiGateのファームウェア

FortiGate ではファームウェアとして「FortiOS」が使用されています。

FortiOS のバージョンは「x.y.z」のように 3 つの数字で表現され最初の2つの「x.y」の部分がメジャーバージョン、3つ目の「.z」の部分がマイナーバージョンを示します。

これまでのバージョンを過去にさかのぼると以下のようになっています。

- 7.4.z

- 7.2.z

- 7.0.z

- 6.4.z

- 6.2.z

- 6.0.z

2024年3月時点では 7.4.3 が最新バージョンとなっています。

FortiGateのライセンス

FortiGate を使用するためには基本的にライセンスが必要です。ただしライセンスが切れても基本的なファイアウォール機能とVPN機能は使用できます。

FortiGate のライセンス体系は非常に分かりにくく、ベンダ(販社)によってライセンスバンドル名が異なり、その内容もベンダごとに異なっている可能性があります。よって購入時はベンダに良く確認してください。

Fortinet 社によるライセンスの説明は以下のページを参照して下さい。

基本的には Fortinet 社の「FortiCare」というのが必須のベースライセンスとなり、UTM等の機能も使用したい場合は追加で各UTM機能のライセンスを購入することになります。

FortiGuardとは

FortiGuard は、FortiGate が様々な情報を取得する際に利用するクラウド上のサーバです。

例えば FortiGate は以下のような用途で FortiGuard サーバにアクセスします。

- ライセンス情報の取得

- 最新ファームウェア情報の取得

- 各 UTM 機能のシグネチャ情報の取得

- NTP サーバとして利用

- DNS サーバとして利用

FortiGateの設定管理方法

FortiGate の設定管理は Web ブラウザを使用した GUI と、コンソール接続または SSH 接続による CLI によって行うことができます。

基本的に GUI で設定する方が設定しやすいですが、CLI でなければ設定できない項目もあります。

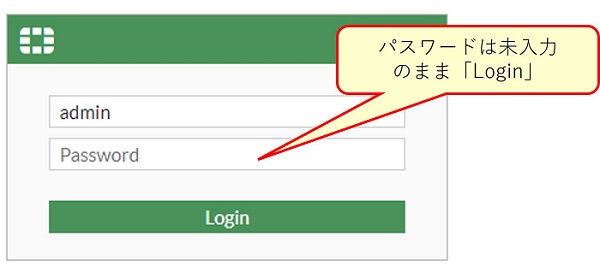

初期管理ユーザ及びパスワード

- ユーザ名: admin

- パスワード: 設定無し(何も入力しない)

GUI 接続

FortiGate では内部用のインターフェースまたは管理インターフェース(型番による)にデフォルトで 192.168.1.99/24 のアドレスが設定されているため、初期管理アクセスのためには操作端末を FortiGate に接続した上でこのアドレスにアクセスします。

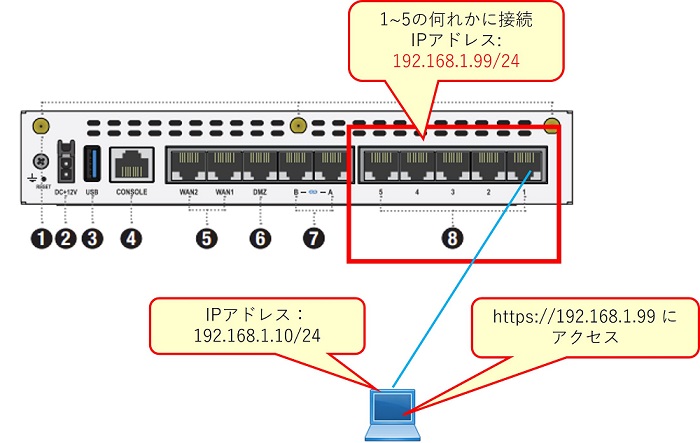

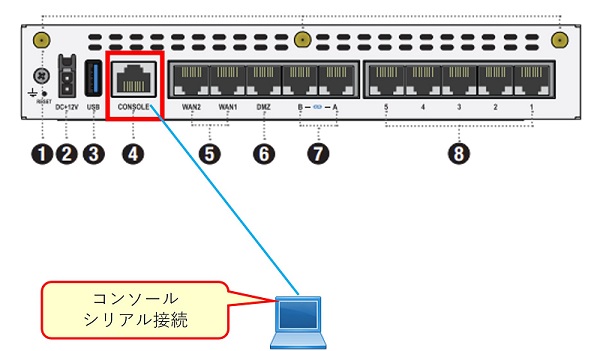

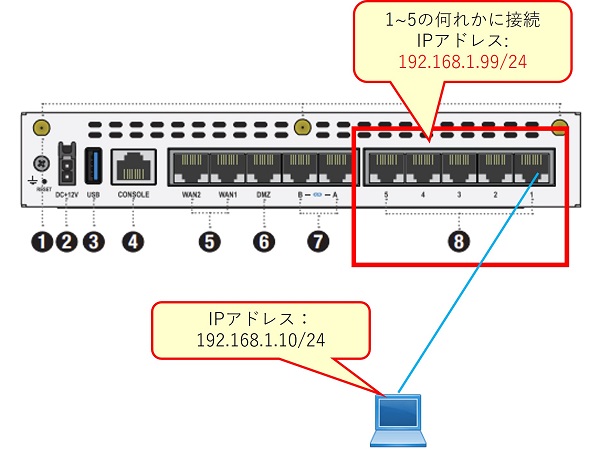

例えば FortiGate-60F の場合、以下画像のようなポート構成となっています。1~5 のインターフェースがスイッチングHUBの設定になっていて IP アドレスとして 192.168.1.99/24 が設定されています。よって GUI にアクセスするためには操作端末を 1~5 の何れかのインターフェースに接続し、「https://192.168.1.99」にアクセスします。この時、操作端末の IP アドレスは 192.168.1.0/24 内の何れかのアドレスに設定してください。

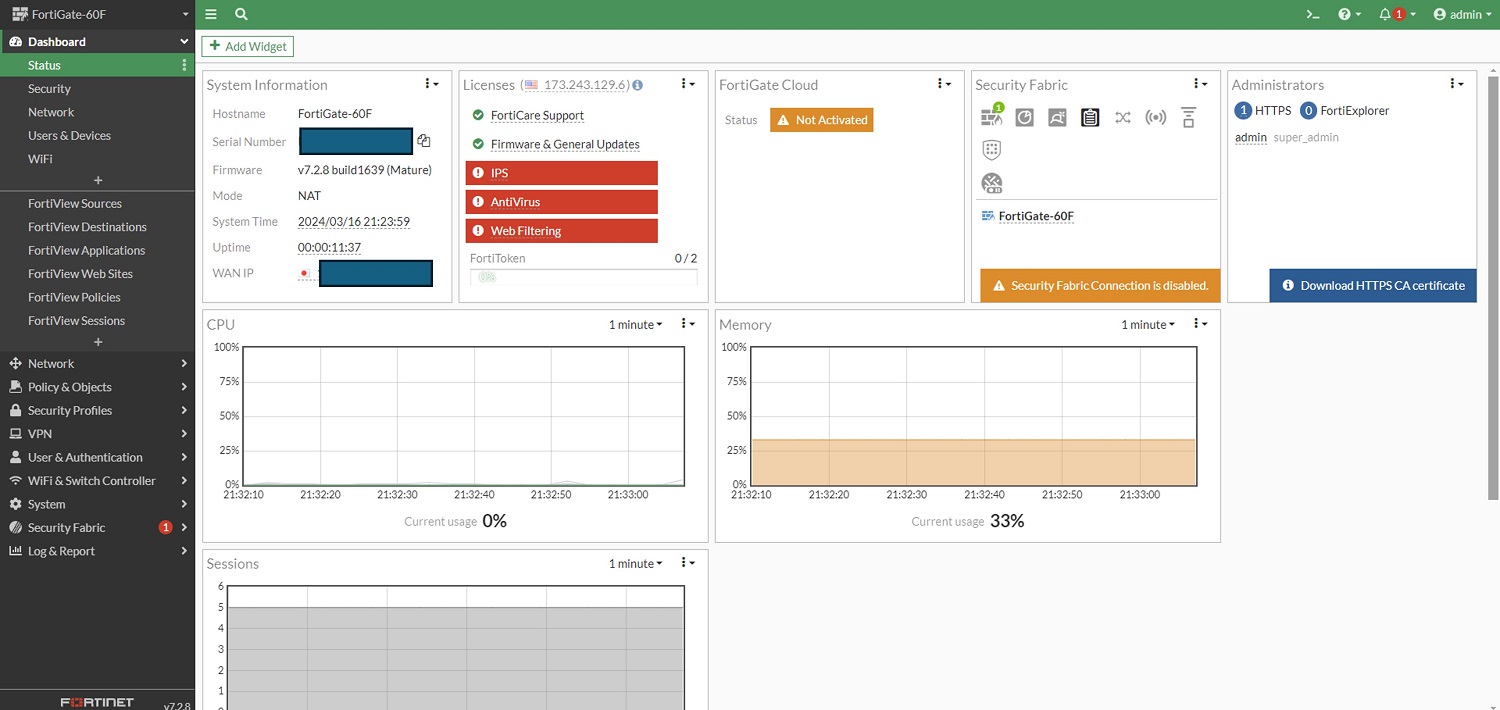

以下は FortiGate-60F ver.7.2.8 の場合のログイン時の操作例です。

初回ログインを行います。

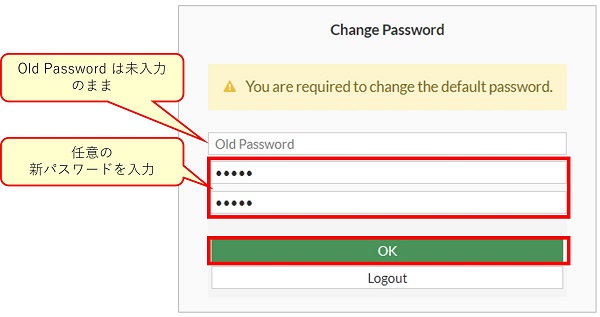

GUI にログイン成功すると初回ログインの場合はパスワードの変更が必須となります。

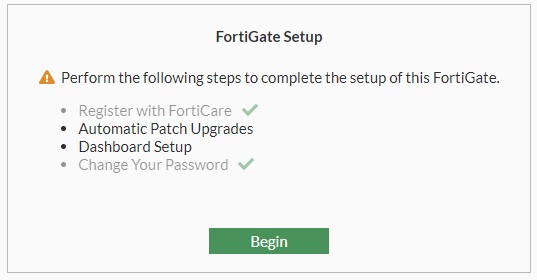

パスワード変更後は再度ログインを行います。その後はいくつかの初期設定が必要です。

以下の画面となるため「Begin」をクリックします。

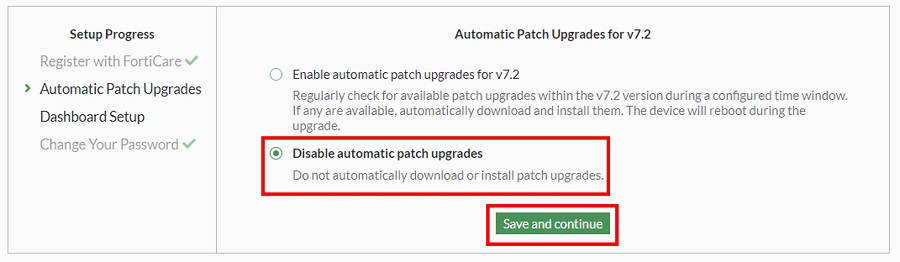

まずファームウェアの自動更新の設定画面となります。ファームウェアの自動更新は FortiGate-100未満の型番の場合デフォルトで有効ですが、自動更新させたくないので「Disable~」を選択して無効化します。その後「Save and continue」をクリックします。

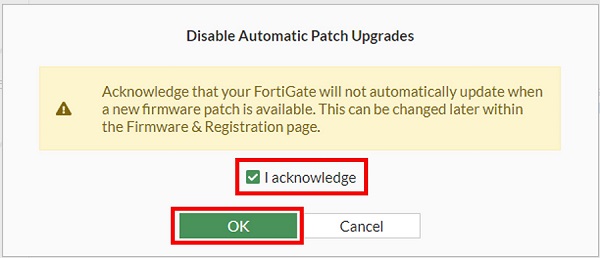

以下の確認画面が表示されますが、「I acknowledge」にチェックを入れて「OK」をクリックします。

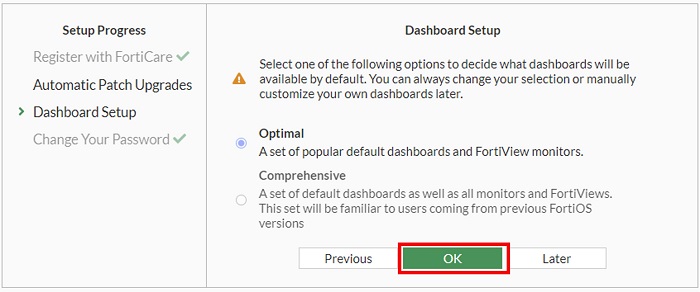

続いてダッシュボードの表示形式の設定画面となります。デフォルトの「Optimal」のまま「OK」をクリックします。

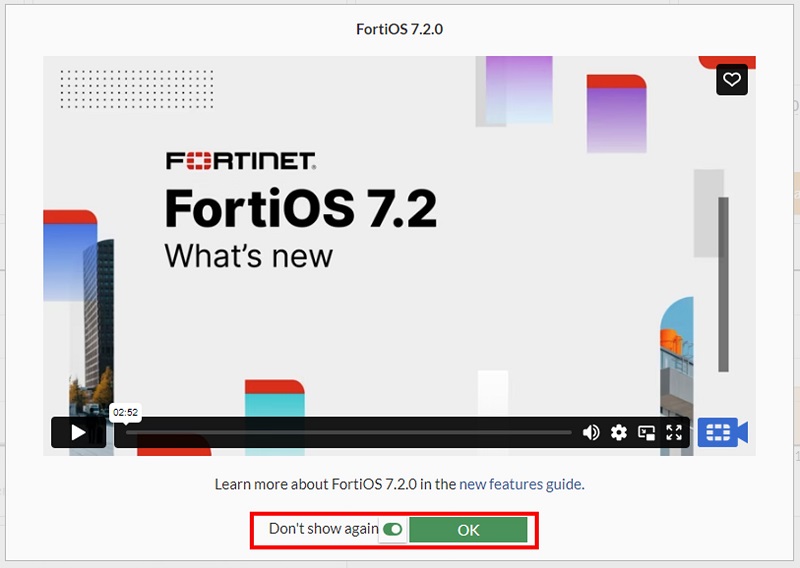

以下の FortiOS 紹介動画が表示されますが、下側の「Don’t show again」を有効にして「OK」をクリックします。

以下の管理画面が表示されます。

GUI への初回ログイン操作は以上です。

CLI 接続

CLI 接続はターミナルソフトの Tera Term を使用して行います。

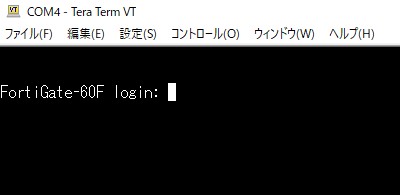

コンソール接続する場合は操作端末と FortiGate のコンソールポートをコンソールケーブルで接続し、Tera Term でシリアル接続します。

ターミナル画面表示後一度 Enter を押下し、以下のようにログインプロンプトが表示されれば接続成功です。

SSH 接続する場合は、GUI 接続時と同様に操作端末と FortiGate をネットワーク接続します。

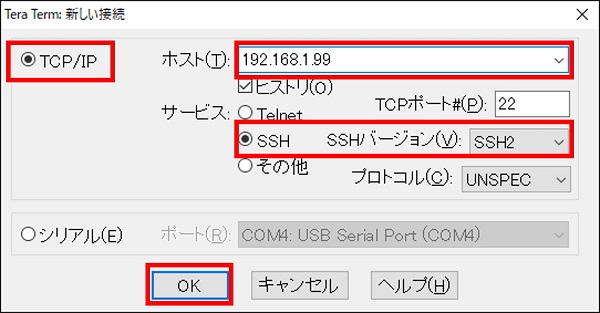

Tera Term で以下のように設定し接続します。

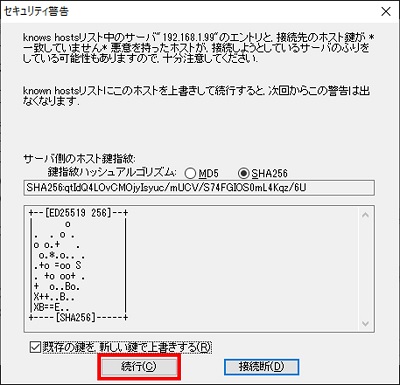

以下のセキュリティ警告画面が表示されたら「続行」をクリックします。

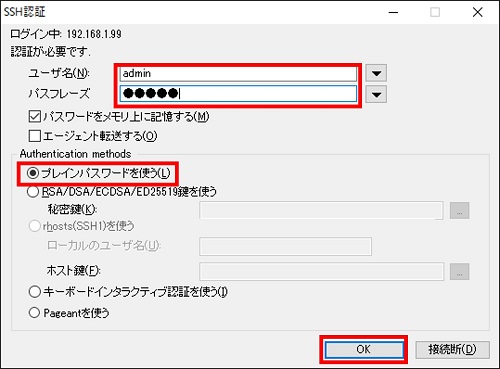

以下のSSH認証画面では、「プレインパスワードを使う」を選択し、ユーザ名とパスワードを入力した上で「OK」をクリックします。

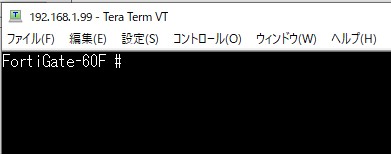

以下のようにターミナル画面上に FortiGate のプロンプトが表示されたら接続成功です。

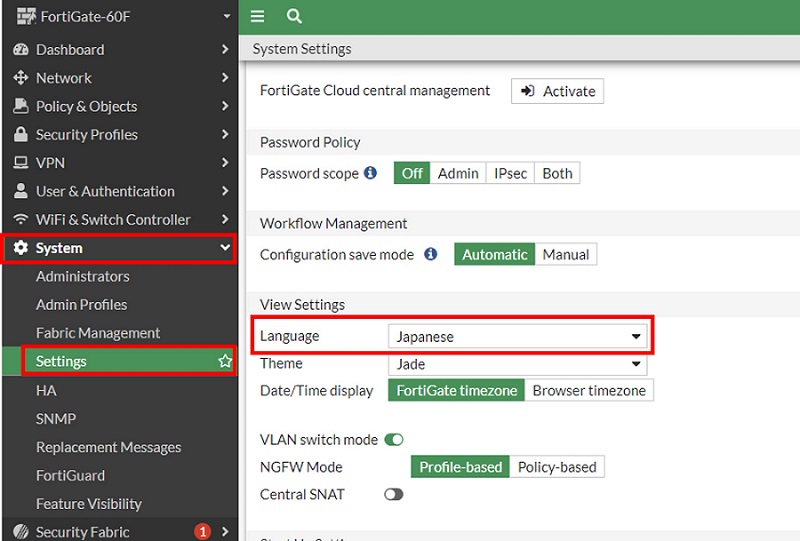

GUI の日本語化

GUI の言語を日本語にすることができます。左側のメニューの [System > Settings] 画面を開きます。System Settings 画面内の View Settings 欄にある Language で「Japanese」を選択し、画面下部にある「Apply」をクリックします。

以上で GUI 表示言語を日本語にできます。

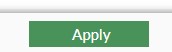

設定情報のバックアップとリストア

FortiGate の設定情報はバックアップしてエクスポートできます。

また FortiGate にて設定情報を復元したい場合は、バックアップファイルをインポートしてリストアをすることで復元できます。

バックアップとリストアの操作は GUI で実施可能です。

ここでは詳しく説明しませんが、GUI 右上のメニューからバックアップとリストアを実施できます。

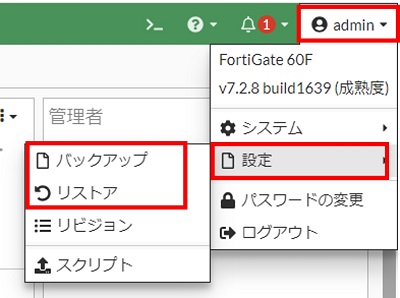

FortiGate の電源を落とすときのシャットダウン操作

FortiGate の電源を落とすときはいきなり電源ケーブルを抜いてしまうとシステムに異常が発生するリスクがあります。

電源ケーブルを抜く前にシステムのシャットダウン操作を行う必要があります。

GUI からシャットダウンを行う場合は、画面右上のメニューから実施できます。

CLI で行う場合は execute shutdown コマンドを実行します。

FortiGate-60F # execute shutdown

This operation will shutdown the system !

Do you want to continue? (y/n)y

System is shutting down...

The system is going down NOW !!

FortiGate-60F #

The system is halted.FortiGate設計構築の際にお困りのことがあればご連絡ください

シェイド@陰の構築者は FortiGate 設計構築のためのナレッジを多く保有しており、当サイト内で解説記事を公開しています。下に FortiGate 関連記事一覧を掲載しているためご活用ください。

また技術的なことで困ったことや疑問があればわかる範囲でお答えします。趣味としての対応となるためお気軽にご連絡ください。

ご連絡には以下のお問い合わせフォームまたは X をご利用ください。

【おすすめ】FortiGate の設計構築中なら以下の記事も役立つかもです

- 基礎知識

- HA (冗長構成) 設定

- FortiGate HA モードの Active-Passive と Active-Active の違いを解説します

- FortiGate HA(冗長構成)の概要と設定ガイド【詳しく解説】※note記事

- FortiGate HA 構成時のコンフィグ同期の仕様について解説します

- FortiGate HA 構成時の NTP,Syslog,SNMP 等の送信元インターフェースを解説 [ha-direct 設定]

- FortiGate HA 構成時の仮想 MAC アドレスについて解説します

- FortiGate HA ハートビート送信間隔と障害判定しきい値の設定ガイド

- FortiGate HA 構成時のバックアップ及びリストア実施ガイド

- FortiGate HA 構成でのモニタインターフェースダウン時の通信断時間について解説

- FortiGate HA 構成に関するQ&A 【良くありそうな疑問集】

- VDOM (バーチャルドメイン) 設定

- トランスペアレントモード設定

- システム系設定

- 管理者アカウント設定

- 時刻・NTP 設定

- ロギング・Syslog 送信設定

- SNMP 設定

- DHCP サーバ機能設定

- Proxy サーバ機能設定

- アラートメール送信

- ネットワーク系設定

- インターフェース設定

- ルーティング設定

- DNS 設定

- NAT 及び NAPT 設定

- ファイアウォール系設定

- アドレス設定

- サービス設定

- ファイアウォールポリシー設定

- ゾーンを使用したポリシー設定

- VPN 系設定

- Tips

Amazon アフィリエイトリンク

以下は Amazon アフィリエイトリンクです。インフラエンジニアにそこそこおすすめなアイテムです。

note メンバーシップへの参加もお待ちしています!

【アフィリエイト】おすすめ WordPress テーマ【SWELL】

当サイトでは WordPress テーマとして SWELL を使用しています。以前は無料・高機能テーマとして知られる Cocoon を使用していて Cocoon も使いやすかったのですが、SWELL を使い始めてからは SWELL のほうが圧倒的に使いやすいなと思いました。そして何より読み込み速度が速い。SWELL を使い始めてから、過去の Cocoon のブログを見直したときに「あれ、こんなに表示遅かったっけ?」という感覚になりました。

また SWELL はデフォルトでもオシャレなデザインですが柔軟にカスタマイズすることもでき個性のあるサイトを作成できます。さらにブログパーツや広告タグといった再利用可能なブログの「部品」も作成することができ、ブログ作成効率も高いです。

技術ブログやアフィリエイト等での収益化を見据えたブログの作成に SWELL は最適です。初見では価格が高いなと思うと思いますが、私としては SWELL を採用して良かったしそれ以上の価値があると感じています。

ブログの新設やテーマ変更を考えている人は一度 SWELL を検討してみてください。

以下の画像リンクから詳細な情報を確認できます。

レンタルサーバーを探している人には安定性に定評のあるエックスサーバーをお勧めします。

当サイトもエックスサーバーを使用しています。WordPress のインストールも簡単にできます。

コメント