本記事について

本記事では、Fortinet 社のファイアウォール製品である FortiGate について、ファームウェア自動更新機能の概要と設定方法を説明します。

動作確認環境

本記事の内容は以下の機器にて動作確認を行った結果に基づいて作成されています。

- FortiGate-60F

- バージョン 7.4.3

ファームウェア自動更新機能とは

ファームウェア自動更新機能は、バージョン 7.2.1 及びバージョン 7.4.0 から新たに追加された機能です。

ファームウェア自動更新機能が有効になっている場合、FortiGate は以下のように動作します。

- FortiGate は現在のメジャーバージョン内で新しいバージョンが無いかを毎日 FortiGuard で確認します

- 新しいバージョンが見つかると、FortiGate は設定された期間内でバージョンアップをスケジュールします

- スケジュールされた時間になると FortiGate は自動でバージョンアップを実行します

例えばバージョン 7.4.3 の場合、メジャーバージョンは 7.4 のため自動更新によるバージョンアップ先候補は 7.4.4 以降の 7.4.x に該当するバージョンとなります。

ファームウェア自動更新機能のデフォルト値

ファームウェア自動更新機能のデフォルト値は、機能追加されたバージョンでは「無効」でした。

その後、バージョン 7.2.6 及びバージョン 7.4.1 からは、FortiGate 100 シリーズ未満のエントリーモデルでのみデフォルト値が「有効」に変更されました。

バージョン 7.4.5 からすべてのモデルでファームウェア自動更新機能がデフォルトで有効になったため、これ以降は小型モデルに限らずすべてのモデルで注意してください。

しかし、一般的にネットワーク機器のファームウェアが自動でバージョンアップされるような状況は管理上好ましくないため、ファームウェア自動更新機能を明示的に無効化するといったことが必要になってきます。

また、FortiGate 100 シリーズ未満のモデルにてファームウェアをバージョン 7.2.6 以上またはバージョン 7.4.1 以上にバージョンアップした場合、バージョンアップ後にファームウェア自動更新機能が自動で有効化されるため注意してください。

その他のモデルでもバージョン 7.4.5 以降ではバージョンアップ後にファームウェア自動更新機能が自動で有効化されます。

ファームウェア自動更新機能の設定方法

GUI で設定する場合

ファームウェア自動更新機能の設定は、GUI 左側のメニューの「システム > ファームウェア&登録」の画面から行います。この画面の「Automatic patch upgrades disabled」(機能無効時) または「Automatic patch upgrades enabled」(機能有効時) をクリックします。

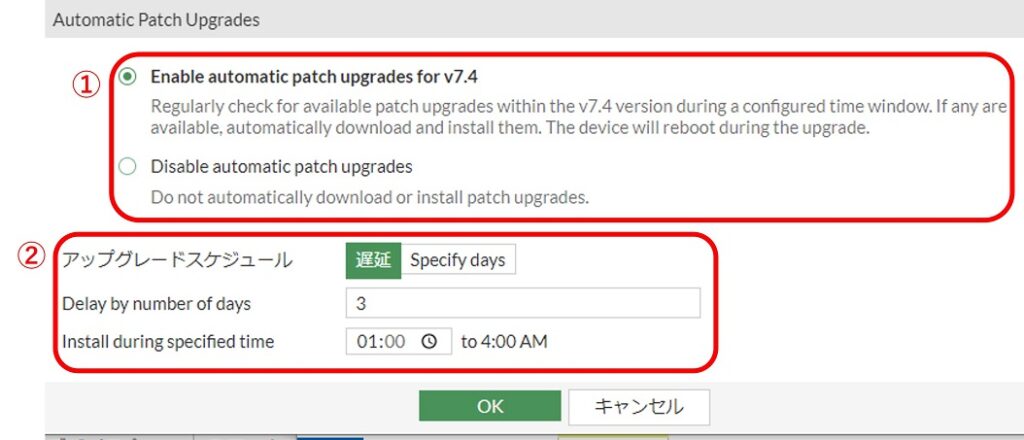

以下の画面が表示されます。この画面でファームウェア自動更新機能の設定ができます。

- 機能の有効無効を設定できます。上の「Enable ~」を選択すると有効、下の「Disable ~」を選択すると無効にできます

- 機能を有効にする場合、自動アップグレードのスケジュールを設定します

アップグレードスケジュールの設定

スケジュールは「遅延」と「Specify days」を選択できます。

まず「遅延」を選択する場合は以下の設定を行います。

- アップグレードスケジュールで「遅延」をクリックします

- Delay by number of days は新しいバージョンが見つかってからバージョンアップを実施するまでの遅延日数を意味します

- デフォルトでは 3 [日] 後にバージョンアップがスケジュールされます

- 1-14 の範囲で設定できます

- install during specified time はバージョンアップを実施する時間帯を意味します

- 時間帯の開始時間を指定します。時間帯は開始時間から「開始時間+3時間」の範囲となります

- デフォルトでは 1:00 – 4:00 です

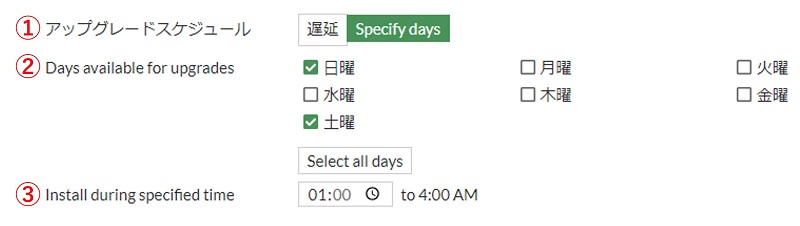

次に「Specify days」を選択する場合は以下の設定を行います。この場合は遅延日数ではなくバージョンアップ実施曜日を設定します。

- アップグレードスケジュールで「Specify days」をクリックします

- Delay available for upgrades はバージョンアップを実施する曜日を意味します

- 少なくとも一つ以上の曜日を指定する必要があります

- [select all days] をクリックするとすべての曜日が選択されます

- install during specified time はバージョンアップを実施する時間帯を意味します

- 時間帯の開始時間を指定します。時間帯は開始時間から「開始時間+3時間」の範囲となります

- デフォルトでは 1:00 – 4:00 です

設定は以上です。

CLI で設定する場合

ファームウェア自動更新機能の設定はconfig system fortiguardで行います。

設定項目は以下の通りです。

| 項目 | CLI 設定項目 | デフォルト値 |

|---|---|---|

| 自動更新の有効化 | auto-firmware-upgrade | モデル・バージョンによる |

| 遅延日数 | auto-firmware-upgrade-delay | 3 [日] |

| 実行時間帯の開始時刻 | auto-firmware-upgrade-start-hour | 1 [時] |

| 実行時間帯の終了時刻 | auto-firmware-upgrade-end-hour | 4 [時] |

| 実行曜日 | auto-firmware-upgrade-day | unset |

上の設定項目の内「遅延日数」と「実行曜日」はどちらか片方のみ設定できます。両方設定した場合「遅延日数」が優先されます。また「実行曜日」を設定したい場合は「遅延日数」を無効化するためにset auto-firmware-upgrade-delay 0と設定する必要があります。

以下の通り設定する場合のコンフィグ例を示します。

- 自動更新の有効化:有効

- 遅延日数:3 日

- 実行時間帯の開始時刻:AM1:00

- 実行時間帯の終了時刻:AM6:00

config system fortiguard

set auto-firmware-upgrade enable

set auto-firmware-upgrade-delay 3

set auto-firmware-upgrade-start-hour 1

set auto-firmware-upgrade-end-hour 6

endバージョンアップスケジュールの確認

diagnose test application forticldd 13コマンドで新しいファームウェアの確認スケジュールやバージョンアップ実行スケジュールを確認できます。

新しいファームウェアが見つかっていない状態では以下のように新しいファームウェアがあるか次にチェックする日時が表示されます。

FortiGate-60F # diagnose test application forticldd 13

Scheduled push image upgrade: no

Scheduled Config Restore: no

Scheduled Script Restore: no

Automatic image upgrade: Enabled.

Next upgrade check scheduled at (local time) Sun Apr 7 01:35:25 2024上の6行目から次は Sun Apr 7 01:35:25 2024 に確認することが分かります。

新しいファームウェアが見つかりバージョンアップがスケジュールされた状態では以下のように実行スケジュールが表示されます。

FortiGate-60F # diagnose test application forticldd 13

Scheduled push image upgrade: no

Scheduled Config Restore: no

Scheduled Script Restore: no

Automatic image upgrade: Enabled.

Next upgrade check scheduled at (local time) Mon Apr 8 23:25:00 2024

New image 7.4.3b2573(07004000FIMG0024204003) installation is scheduled to

start at Wed Apr 10 22:07:31 2024

end by Thu Apr 11 01:00:00 2024以上です。

参考資料

【おすすめ】FortiGate の設計構築中なら以下の記事も役立つかもです

- 基礎知識

- HA (冗長構成) 設定

- FortiGate HA モードの Active-Passive と Active-Active の違いを解説します

- FortiGate HA(冗長構成)の概要と設定ガイド【詳しく解説】※note記事

- FortiGate HA 構成時のコンフィグ同期の仕様について解説します

- FortiGate HA 構成時の NTP,Syslog,SNMP 等の送信元インターフェースを解説 [ha-direct 設定]

- FortiGate HA 構成時の仮想 MAC アドレスについて解説します

- FortiGate HA ハートビート送信間隔と障害判定しきい値の設定ガイド

- FortiGate HA 構成時のバックアップ及びリストア実施ガイド

- FortiGate HA 構成でのモニタインターフェースダウン時の通信断時間について解説

- FortiGate HA 構成に関するQ&A 【良くありそうな疑問集】

- VDOM (バーチャルドメイン) 設定

- トランスペアレントモード設定

- システム系設定

- 管理者アカウント設定

- 時刻・NTP 設定

- ロギング・Syslog 送信設定

- SNMP 設定

- DHCP サーバ機能設定

- Proxy サーバ機能設定

- アラートメール送信

- ネットワーク系設定

- インターフェース設定

- ルーティング設定

- DNS 設定

- NAT 及び NAPT 設定

- ファイアウォール系設定

- アドレス設定

- サービス設定

- ファイアウォールポリシー設定

- ゾーンを使用したポリシー設定

- VPN 系設定

- Tips

Amazon アフィリエイトリンク

以下は Amazon アフィリエイトリンクです。インフラエンジニアにそこそこおすすめなアイテムです。

note メンバーシップへの参加もお待ちしています!

【アフィリエイト】おすすめ WordPress テーマ【SWELL】

当サイトでは WordPress テーマとして SWELL を使用しています。以前は無料・高機能テーマとして知られる Cocoon を使用していて Cocoon も使いやすかったのですが、SWELL を使い始めてからは SWELL のほうが圧倒的に使いやすいなと思いました。そして何より読み込み速度が速い。SWELL を使い始めてから、過去の Cocoon のブログを見直したときに「あれ、こんなに表示遅かったっけ?」という感覚になりました。

また SWELL はデフォルトでもオシャレなデザインですが柔軟にカスタマイズすることもでき個性のあるサイトを作成できます。さらにブログパーツや広告タグといった再利用可能なブログの「部品」も作成することができ、ブログ作成効率も高いです。

技術ブログやアフィリエイト等での収益化を見据えたブログの作成に SWELL は最適です。初見では価格が高いなと思うと思いますが、私としては SWELL を採用して良かったしそれ以上の価値があると感じています。

ブログの新設やテーマ変更を考えている人は一度 SWELL を検討してみてください。

以下の画像リンクから詳細な情報を確認できます。

レンタルサーバーを探している人には安定性に定評のあるエックスサーバーをお勧めします。

当サイトもエックスサーバーを使用しています。WordPress のインストールも簡単にできます。

コメント