本記事について

本記事では、Fortinet 社の FortiGate やその他 Fortinet 製品を一元管理するためのアプライアンスである FortiManager について、管理対象デバイスとして FortiGate を追加し設定をインポートする方法を説明します。

動作確認環境

本記事の内容は以下の環境で動作確認した結果に基づいて作成されています。

- FortiManager VM 7.4.2

- FortiGate-60F v7.4.3

想定シナリオ

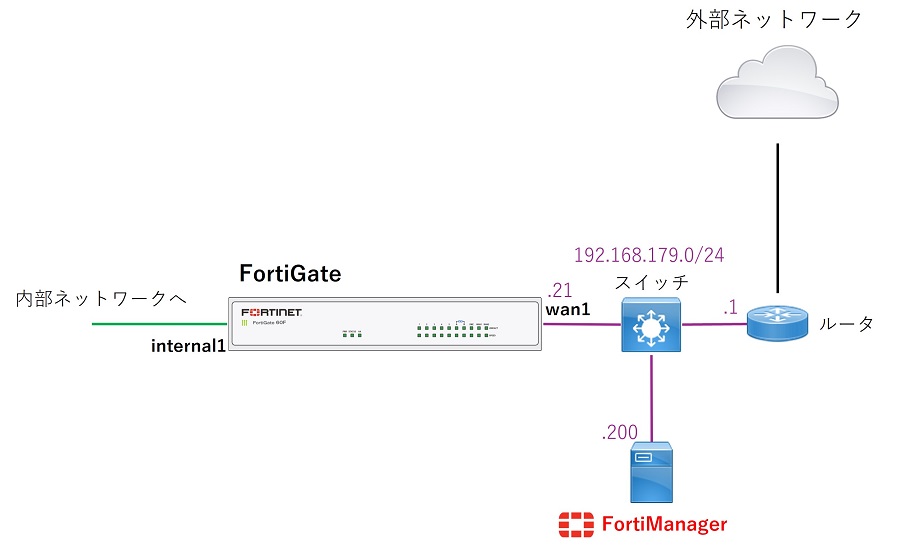

以下図のように FortiGate の wan1 インターフェースのセグメントに FortiManager が存在します。FortiManager にて管理対象デバイスとして FortiGate を追加して FortiGate の設定を管理することにします。

FortiGate での事前準備

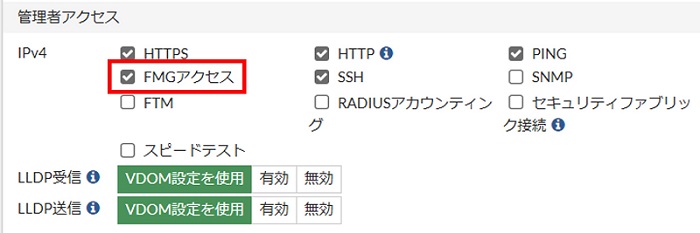

FortiGate の FortiManager と通信するインターフェースにて、管理アクセス許可設定として「FMGアクセス」を許可する必要があります。

本記事のシナリオでは wan1 にて FMGアクセスを有効化します。

CLI 設定する場合は以下のようにallowaccessにfgfmを含む値を設定します。

config system interface

edit "wan1"

set allowaccess ping https ssh http fgfm

next

endFortiManager でのデバイスの追加手順

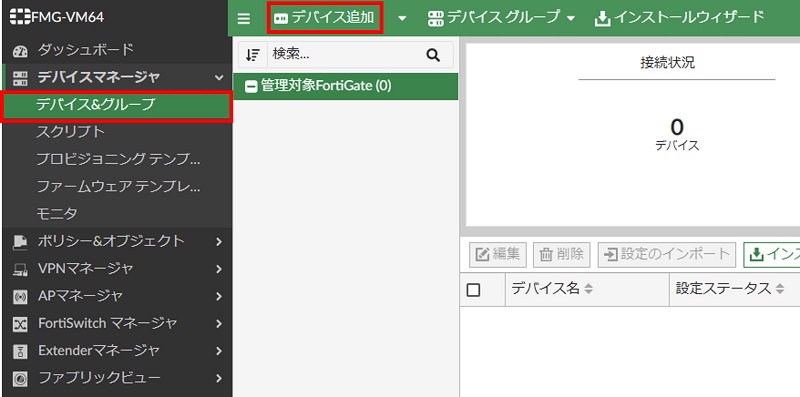

FortiGate での準備ができたら FortiManager でデバイス追加を行います。手順は以下の通りです。

GUI 左側メニューから「デバイスマネージャ > デバイス&グループ」画面を開き、「デバイス追加」をクリックします。

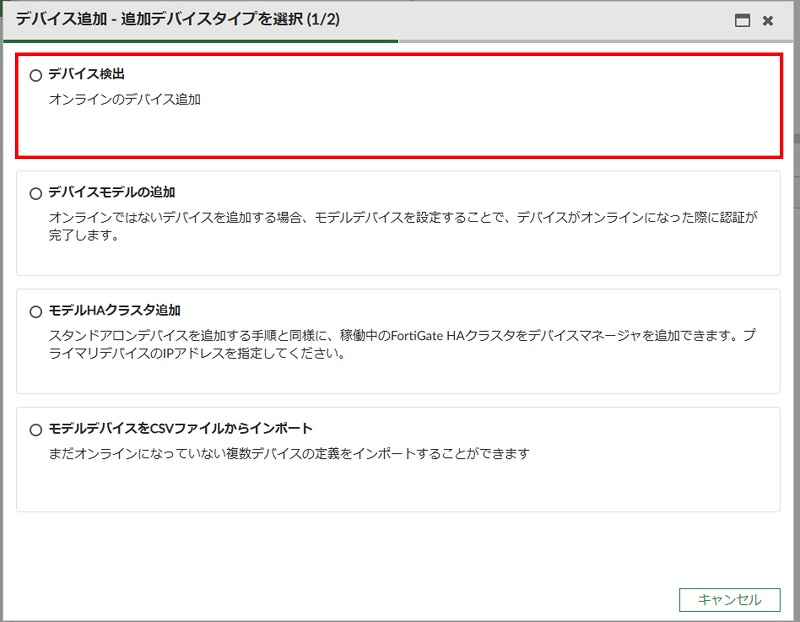

デバイスタイプ選択画面では「デバイス検出」をクリックします。

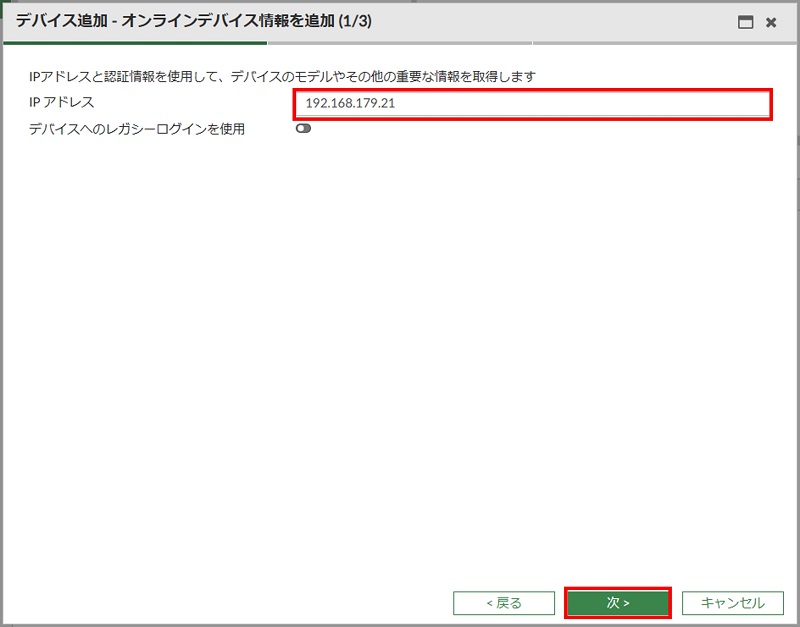

デバイス情報画面では「IP アドレス」欄に FortiGate の IP アドレスを入力します。レガシーログインは無効のままにします。入力後「次 >」をクリックします。

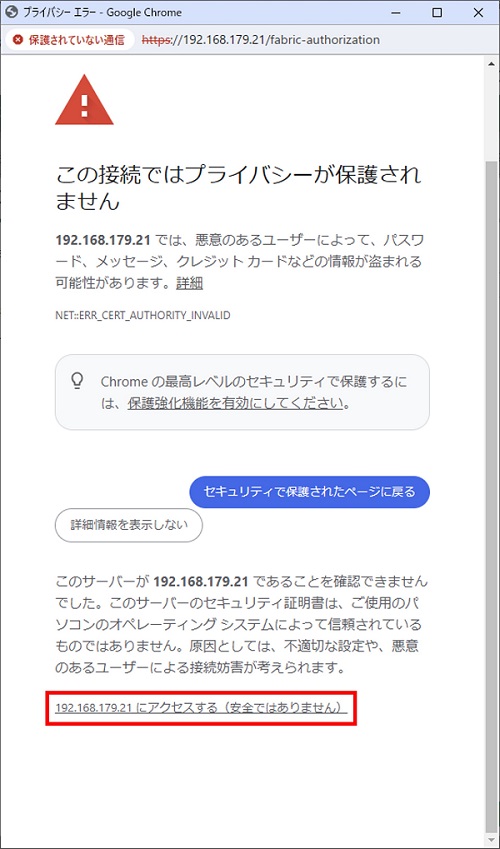

新しいウィンドウで以下の警告画面が表示されます。接続を続行します。

以下のログイン画面が表示されるため、FortiGate の管理ユーザ情報でログインします。

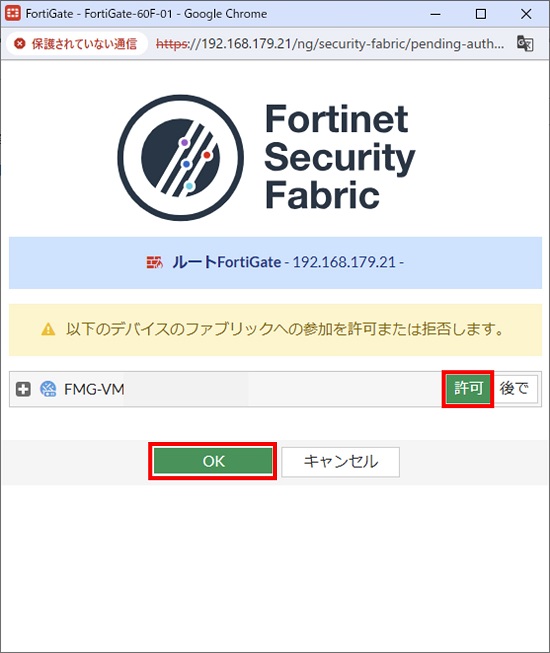

ログインに成功すると以下の画面が表示されます。FortiManager のシリアル表示右の「許可」を選択した後「OK」をクリックします。

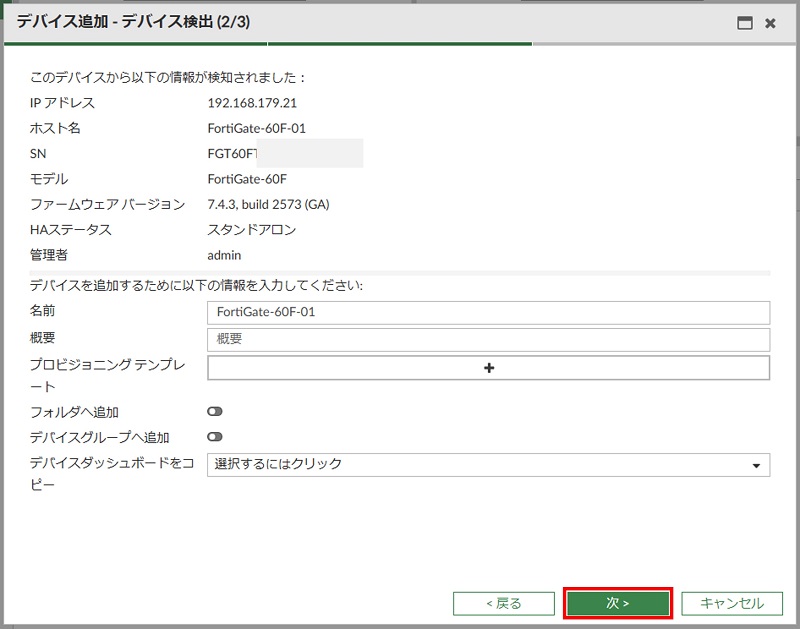

デバイス追加ウィンドウにて以下のデバイス検出画面が表示されます。内容を確認し「次 >」をクリックします。するとデバイス追加処理が行われます。

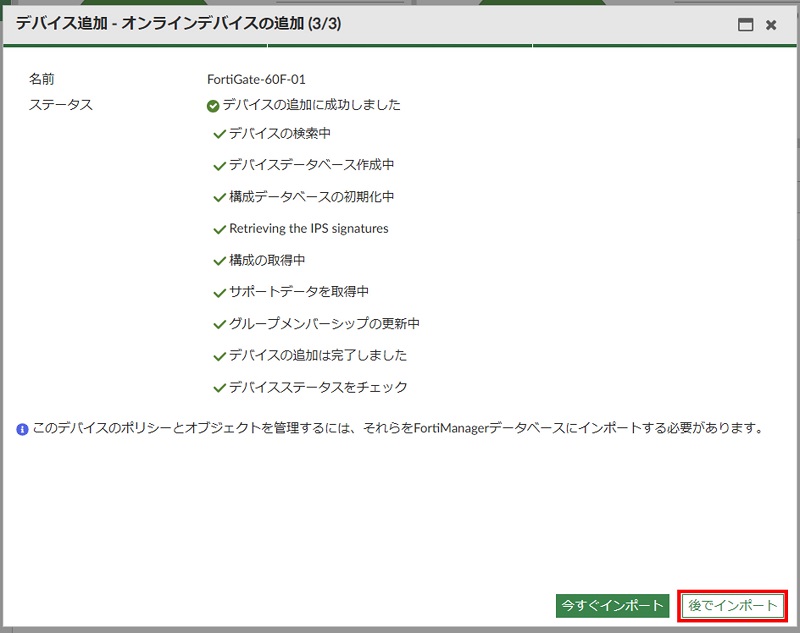

以下の画面が表示されたらデバイス追加は完了です。続けて FortiGate の設定のインポートができますが、後でもインポートできるので本記事は「後でインポート」をクリックします。

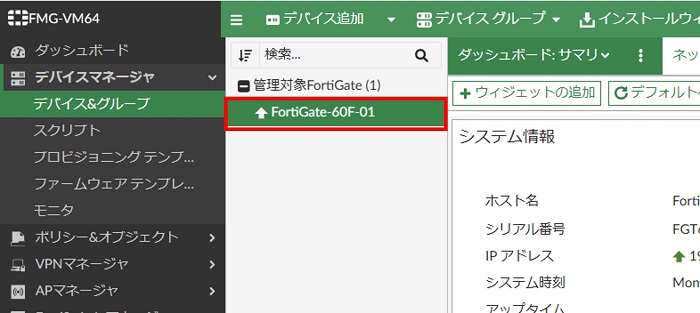

「デバイス&グループ」画面で管理対象 FortiGate 配下に FortiGate が追加されたことを確認します。

以上でデバイスの追加は完了です。

設定のインポート手順

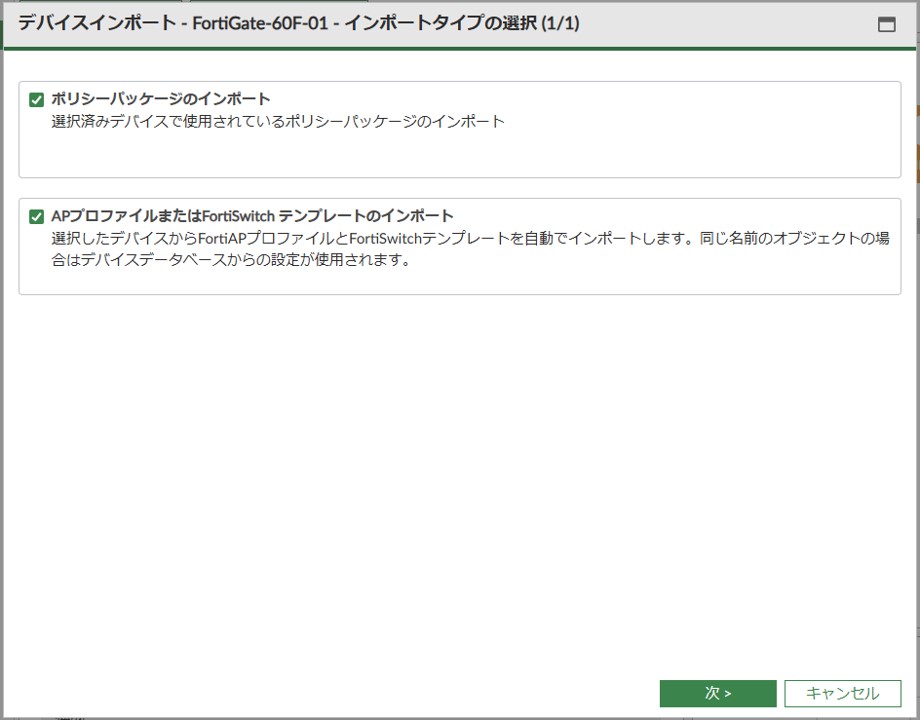

追加したデバイスの設定を FortiManager にインポートする手順を説明します。インポートできる設定は以下の2種類です。

- ポリシーパッケージとオブジェクト

- APプロファイルとFortiSwitchテンプレート

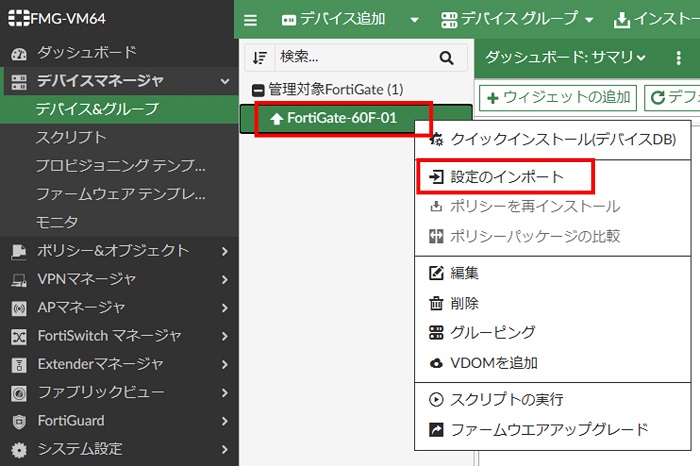

「デバイス&グループ」画面のデバイスツリーにて対象 FortiGate を右クリックし、「設定のインポート」をクリックします。

以下画面ではインポートする設定を選択します。本記事では例示のために両方選択しています。選択後「次 >」をクリックします。

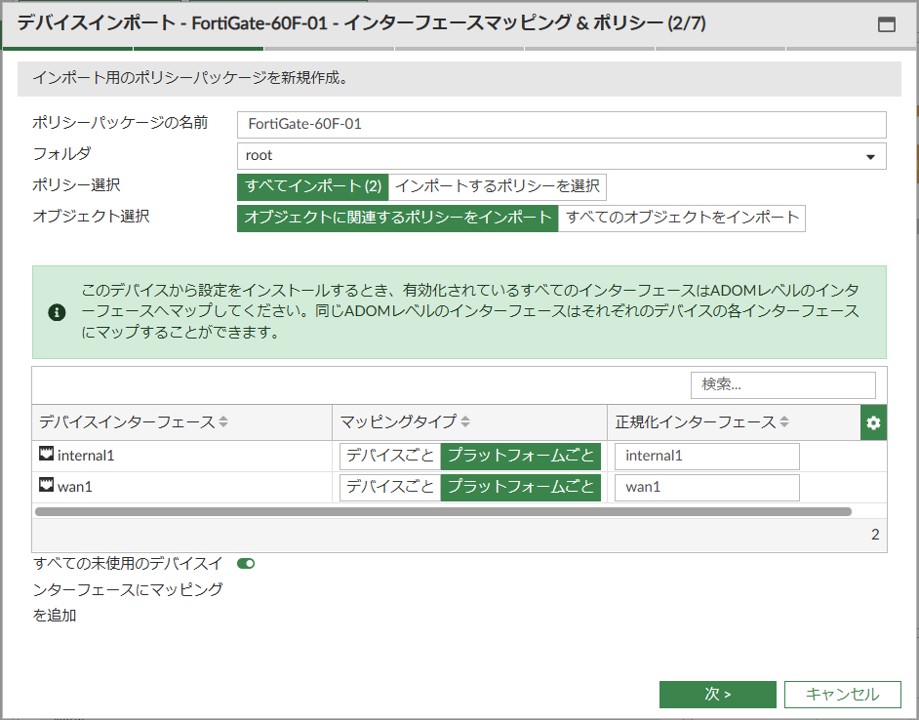

以下の画面ではポリシーパッケージとインターフェースマッピングの設定を行います。

- ポリシーパッケージの名前: FortiManager に作成されるポリシーパッケージの名前です

- フォルダ: 保存フォルダを指定します。デフォルトでは root です

- ポリシー選択: すべてのポリシーをインポートするか、一部のポリシーのみを選択してインポートするかを選べます

- オブジェクト選択: ポリシーで使用されているオブジェクトのみをインポートするか、未使用のものも含めてすべてのオブジェクトをインポートするかを選べます

- インターフェースマッピングの表: 対象デバイスのインターフェースを FortiManager で定義されている正規化インターフェースのどれに対応付けるかの設定です。自動で適切な正規化インターフェースが選択されるため、基本的にはデフォルトのままでOKです

- すべての未使用デバイスインターフェースにマッピングを追加: 未使用のデバイスインターフェイスのインターフェイスマップを自動的に作成する場合に選択します

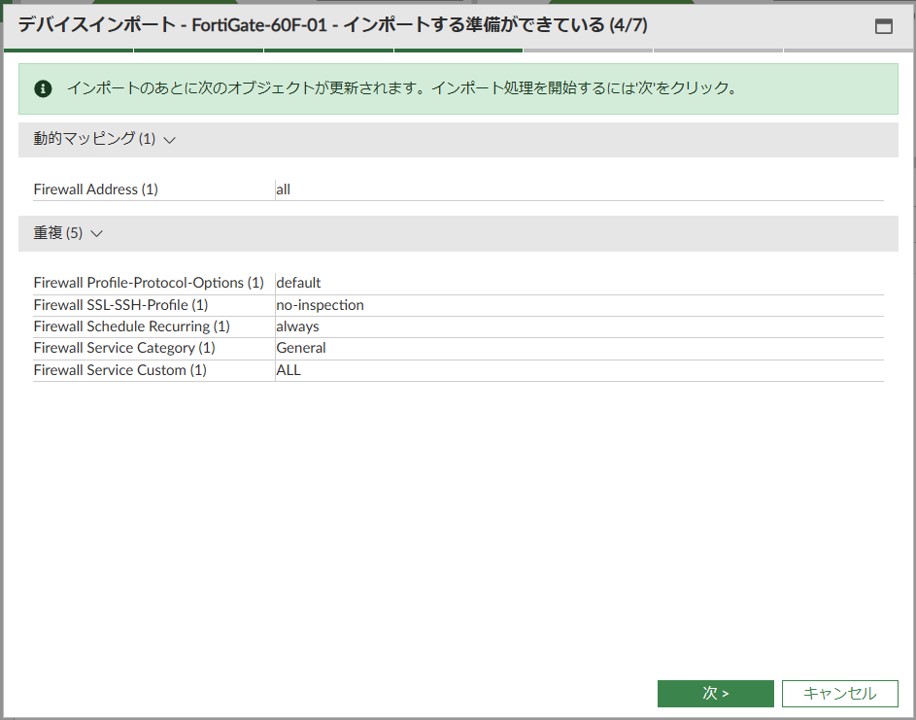

以下の画面ではインポートする内容を確認して次に進みます。

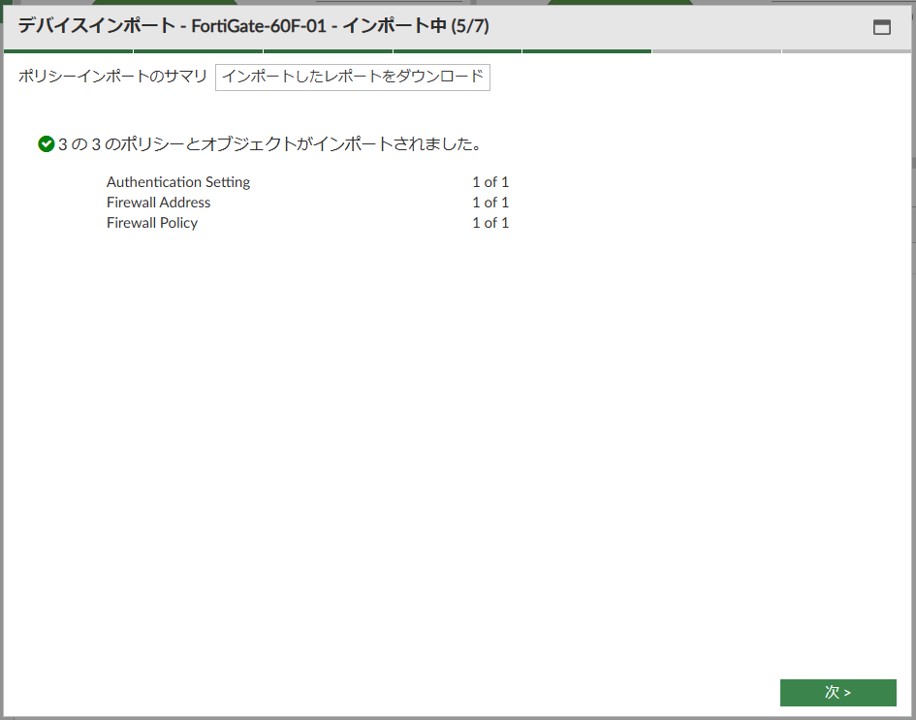

以下の画面ではインポートされた内容を確認して次に進みます。

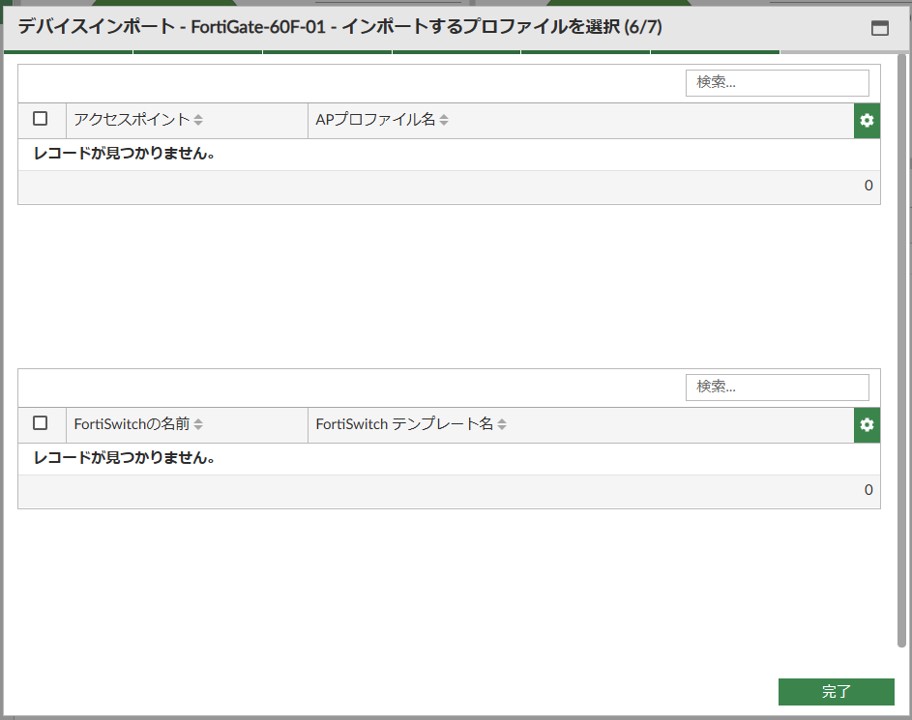

続いてAPプロファイルとFortiSwitchテンプレートの選択画面ですが、本記事の FortiGate ではこれらの設定はしていないためインポートできる設定はありません。

以上で設定のインポートは完了となります。

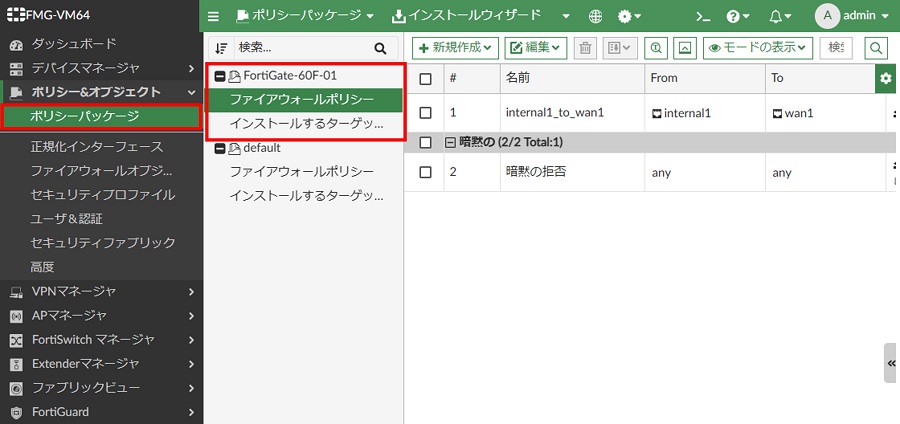

「ポリシー&オブジェクト > ポリシーパッケージ」画面を表示し、ツリーにインポートされたポリシーパッケージが表示されていることを確認します。

以上です。

設定インポート時のオブジェクト設定の競合

FortiManager で保持しているオブジェクトデータベースは全管理対象デバイス共通のデータベースです。

このため、インポートされるオブジェクト設定と同じ名前・タイプのオブジェクトが既に FortiManager に存在する場合、設定の競合として検出されます。この場合、どちらの設定を FortiManager で保持するかを選択することになります。

設定が競合した際に FortiManager のデータベースを保持した場合、インポート時にインポート対象デバイスの設定は変わりませんが、次回ポリシーインストールを実行したタイミングで対象デバイスの設定が変更されることになります。

参考資料

【おすすめ】FortiManager 設定関連記事

Amazon アフィリエイトリンク

以下は Amazon アフィリエイトリンクです。インフラエンジニアにそこそこおすすめなアイテムです。

note メンバーシップへの参加もお待ちしています!

【アフィリエイト】おすすめ WordPress テーマ【SWELL】

当サイトでは WordPress テーマとして SWELL を使用しています。以前は無料・高機能テーマとして知られる Cocoon を使用していて Cocoon も使いやすかったのですが、SWELL を使い始めてからは SWELL のほうが圧倒的に使いやすいなと思いました。そして何より読み込み速度が速い。SWELL を使い始めてから、過去の Cocoon のブログを見直したときに「あれ、こんなに表示遅かったっけ?」という感覚になりました。

また SWELL はデフォルトでもオシャレなデザインですが柔軟にカスタマイズすることもでき個性のあるサイトを作成できます。さらにブログパーツや広告タグといった再利用可能なブログの「部品」も作成することができ、ブログ作成効率も高いです。

技術ブログやアフィリエイト等での収益化を見据えたブログの作成に SWELL は最適です。初見では価格が高いなと思うと思いますが、私としては SWELL を採用して良かったしそれ以上の価値があると感じています。

ブログの新設やテーマ変更を考えている人は一度 SWELL を検討してみてください。

以下の画像リンクから詳細な情報を確認できます。

レンタルサーバーを探している人には安定性に定評のあるエックスサーバーをお勧めします。

当サイトもエックスサーバーを使用しています。WordPress のインストールも簡単にできます。

コメント